КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Вопрос 16. Примеры систем, основанных на правилах логического вывода

|

|

|

|

Эвристический анализ

Анализ Протокола

Шаблон состояния

Простой шаблон

Поиск фиксированной последовательности байт рассматриваемом элементе данных, например, в единичном пакете.

| Достоинства | Недостатки |

| • Простота задания правил обнаружения • Как правило, прямая связь с используемой данной атакой уязвимостью • Высокая надежность • Применим для всех протоколов | • Может привести к ложному срабатыванию, если шаблон не уникален • Может потребоваться множество шаблонов для одной уязвимости • Ограниченность подхода, связанная с анализом только одного пакета • Существуют варианты «обхода» данного метода |

Установка состояния потока данных. Появление другого пакета (или пакетов), который не соответствует данным состояния, считается атакой.

| Достоинства | Недостатки |

| • Большая эффективность по сравнению с совпадением с шаблоном • Как правило, прямая связь с используемой данной атакой уязвимостью • Высокая надежность • Применим к множеству протоколов • Затрудняет «обход» системы анализа | • Может привести к ложному срабатыванию, если шаблон не уникален • Модификация атаки может привести к пропуску обнаружения • Может потребоваться множество шаблонов для одной уязвимости |

Формирования состояния на основе декодирования различных элементов протокола.

| Достоинства | Недостатки |

| • Если протокол хорошо определен, то минимизируются пропуски вторжений • Как правило, прямая связь с используемой данной атакой уязвимостью • Метод может обнаруживать варианты атаки • Надежен, если определены правила протокола | • Большое число пропусков, если RFC позволяет различные интерпретации • Сложность формирования сигнатур |

|

|

|

Использование логических правил, полученных эвристическим путем.

| Достоинства | Недостатки |

| • Сигнатуры могут отражать сложные взаимосвязи • Возможность обнаружения атак, не обнаруживаемых предыдущими методами | • Разработка эвристик трудоемка и требует высокой квалификации • Эвристические алгоритмы требуют приспособления к соответствующему трафику |

Мат аппарат для описания сигнатур:

1. Регулярные выражения.

2. Конечный автомат детерминированный.

3. Детерминированные контекстно-свободные грамматики.

4. Грамматики атрибутов.

Логический вывод факта атак на основе данных аудита

– объединение описания возможных атак с целью получения общей картины вторжения

+ отделение управляющего решения от его формулировки; в системе появляется четко определенный интерфейс описывающий формат базы знаний.

– высокая квалификация, необходимая для поддержки базы знаний

Чтобы повысить выразительность, начали использовать различные надстройки над способом описания. Один из примеров – сети Петри.

Сеть Петри представляет собой двудольный ориентированный граф, состоящий из вершин двух типов — позиций(окружность) и переходов(прямоугольник), соединённых между собой дугами. Вершины одного типа не могут быть соединены непосредственно. В позициях могут размещаться метки (маркеры), способные перемещаться по сети. В позиции может быть несколько маркеров, и может быть задано их максимальное число.

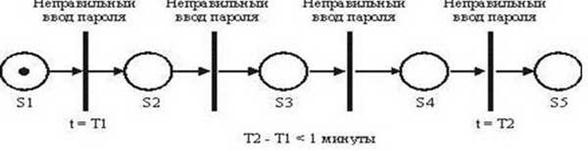

Пример сети Петри, описывающей сигнатуру атаки, направленной на подбор пароля:

Каждый переход ИС в новое состояние в этой сети Петри связан с попыткой ввода пользователем пароля. В том случае, если пользователь в течение одной минуты четыре раза подряд введёт неправильный пароль, то метод зафиксирует факт реализации атаки.

|

|

|

Начали делать различные надстройки над сигнатурными методами. Начали делать продукционные и экспортные системы. Продукционные системы записывают правила в виде «если – то». В части «если» кодируются различные факты и данные, поступающие из файлов аудита. В части «то» кодируются выводы – атака или нет. Кроме того надо иметь хорошего администратора, который мог бы адаптировать продукционную систему к конкретной вычислительной системе. В продукционных системах первого поколения можно было обнаруживать только известные атаки.

Достоинство – деление вывода от его формулировки.

Первая система – Medas. Разработана SystemResearch. Смоделировали в рамках правил поведение администратора в рамках Forensicanalysis(когда ручками смотрим систему и ищем вторжение). Закодированы были правила в виде эвристик, которые отображают поведения администратора. Для кодирования использовалось расширения языка Lisp. Правило, непосредственно описывающее атаку (сигнатуры атак), правила, описывающие аномалии поведения пользователя (описывают профиль пользователя на основе статистик), правила, описывающие состояние системы. Структура базы праил является двухуровневой. На втором уровне эти тири типа пытаются увязать в атаки. Обнаруживаются 5 типов вторжения: попытки взлома, атаки подмены, обход системы безопасности, некорректное использование системы, вирусы.

Система Wisdom&Sense. Метод, использованный в данной системе, представляет из себя популярный метод обучения – они имеют большой набор записей аудита. На основе этого блока данных строится дерево правил. На самом деле используется алгоритм С4.5.Цели – уменьшения объема данных, используемого для системы, построение базы данных правил в автоматическом режиме, использование нечеткой логики. Никаких конфликтов быть не должно.

Обычно дерево содержит 4-5 уровней, которые кодируют 10^4-10^5 правил.

Система, основанная на модели вторжения. Она кодирует поведение нарушителя при вторжении. p – вероятность того, что событие является вторжением.

СистемаGrIDS – graph based IDS. Дальше мы начинаем моделировать. Можно взять аппарат из теории графов.

Системы, основанные на анализе перехода из состояния в состояние. Stat, ustat, winstat, netstat.Statопределяет некоторый язык, описывающий переход системы из состоянии в состояние.Ustat – unix. Winstat – windows. В системе описываются постусловия и предусловия. Существует язык с++ образный интерпретируемый, который позволяет описать состояния в системе и переходы между ними.

|

|

|

|

|

|

|

Дата добавления: 2014-01-15; Просмотров: 880; Нарушение авторских прав?; Мы поможем в написании вашей работы!