КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Формирование навыков выполнения мониторинга системы безопасности

|

|

|

|

Освоение методов анализа угроз и рисков в компьютерных системах;

Формирование навыков оценки защищенности компьютерных систем;

Предмет и содержание работы. Объектом исследования является информационная система организации. Обеспечение информационной безопасности (ИБ) является сложной задачей. Информационной безопасностью нужно управлять, что бы правильно ставить цели обеспечения ИБ и добиваться их достижения с минимальными затратами. В мировой практике для оценки базового уровня ИБ в организациях используют стандарт ISO 17799, задающий требования к управлению информационной безопасности. Вместе с тем, решение многих задач управления информационной безопасностью методологически не проработано. Прежде всего, это касается задач оценки рисков и контроля выполнения требований ИБ. Для решения наиболее сложных с методологической точки зрения задач управления ИБ и предназначены программные комплексы «Digital Security Office» («Гриф», «Кондор»), «Рискменеджер».

Задание 1.

С помощью программных комплексов «Гриф», «Кондор» провести оценку степени риска для каждой из угроз, выбранных из фиксированного набора, для объекта оценки определенной структуры. На основании этих оценок предложить совокупность мер и мероприятий для понижения вероятности событий риска. Выполнить общее задание. Придумать ситуацию (записать ее в отчете) и оценить полученные риски в программе «Рискменеджер».

Вариант 3.

Рассчитать общий уровень угроз, риск информационной безопасности на основе модели угроз и уязвимостей, риск реализации по всем угрозам для информационной системы после задания контрмер, эффективность контрмеры, эффективность комплекса контрмер (контрмеры задать самостоятельно).

|

|

|

1. Входные данные. ЛВС (критичность ресурса 10000 у.е.)

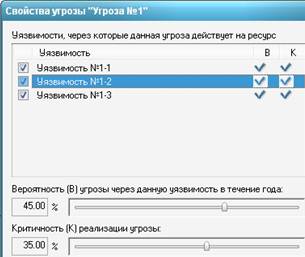

Угроза 1. Хакерская атака.

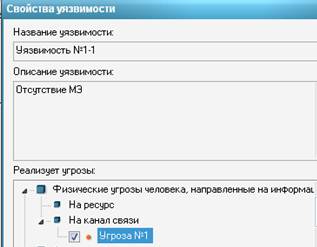

Уязвимость 1. Отсутствие МЭ.

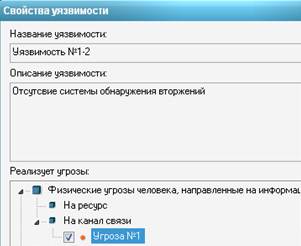

Уязвимость 2. Отсутствие системы обнаружения вторжений.

Уязвимость 3. Отсутствие спам-фильтров.

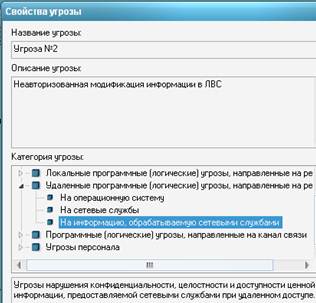

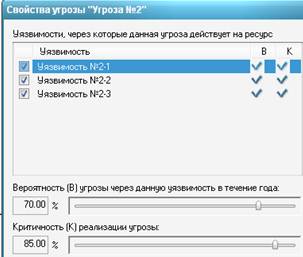

Угроза 2. Неавторизованная модификация информации в ЛВС.

Уязвимость 1. Отсутствие авторизации для внесения изменений в ЛВС.

Уязвимость 2. Отсутствие регламента работы с ИР ЛВС.

Уязвимость 3. Распределение атрибутов безопасности (ключи доступа, шифрования) между несколькими доверенными сотрудниками.

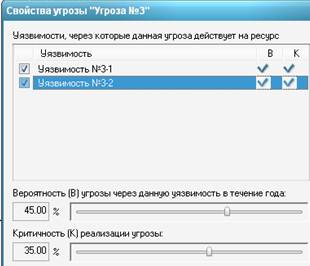

Угроза 3. Вирусная эпидемия

Уязвимость 1. Отсутствие антивирусного программного обеспечения.

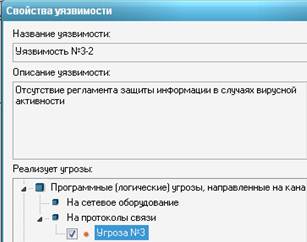

Уязвимость 2. Отсутствие регламента защиты информации в случаях вирусной активности.

| Угроза/Уязвимость | Вероятность реализации угрозы через данную уязвимость в течение года (%), P(V) | Критичность реализации угрозы через уязвимость (%), ER |

| Угроза 1/Уязвимость 1 | ||

| Угроза 1/Уязвимость 2 | ||

| Угроза 1/Уязвимость 3 | ||

| Угроза 2/Уязвимость 1 | ||

| Угроза 2/Уязвимость 2 | ||

| Угроза 2/Уязвимость 3 | ||

| Угроза 3/Уязвимость 1 | ||

| Угроза 3/Уязвимость 2 |

1) Создание перечня угроз:

2) Создание перечня уязвимостей:

3) Соотнесение угроз и уязвимостей, задание параметров угроз:

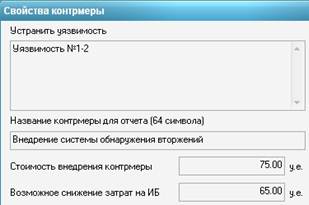

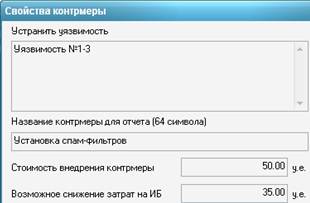

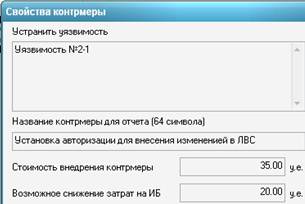

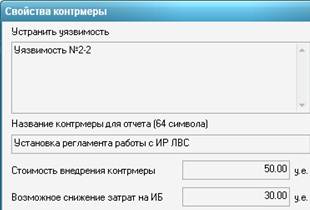

4) Создание контрмер:

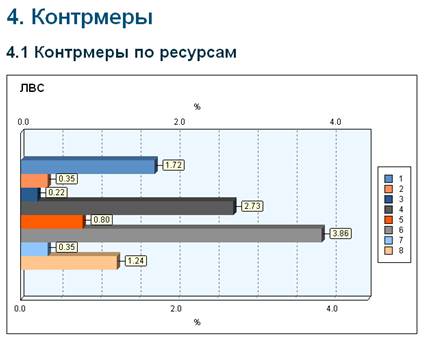

5) Отчёт Гриф:

6) Расчет рисков в программе Рискменеджер:

В организации «Орфей» существует система моделирования и испыания на базе АС. К автоматизированной системе предписан ряд мер и требований по безопасности объекта, все требований выполняются полностью. Оценка риска с помощью программы РискМенеджер:

Задание 2.

Определение рисков при помощи «Security Configuration Analysis Wizard».

|

|

|

|

Дата добавления: 2014-01-15; Просмотров: 465; Нарушение авторских прав?; Мы поможем в написании вашей работы!