КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Сетевая реализация систем обнаружения ВН

|

|

|

|

Системы обнаружения ВН могут быть реализованы в виде специализированных программно-аппаратных комплексов или в виде дополнительного программно-аппаратного обеспечения, устанавливаемого в узлы ГСПД.

В настоящее время в Гостехкомиссии и ФАПСИ ещё не создана нормативно-методическая база для сертификации систем обнаружения ВН. В этой связи наиболее целесообразно привести перечень систем обнаружения, получивших наибольшее распространение на российском рынке (табл. 21.1).

Таблица 21.1. Перечень систем обнаружения ВН

| Наименование cистемы обнаружения ВН | Разработчик cистемы обнаружения ВН | Тип системы обнаружения | Описание системы обнаружения ВН |

| CyberCop Sting | Network Associates | Обманная система обнаружения ВН | Система предназначена для эмуляции работы Ethernet-сегмента, состоящего из маршрутизатора Cisco и серверов под управлением ОС Windows и Solaris |

| Tripwire | Tripwire Security | Система обнаружения ВН на базе контроля целостности данных | Система состоит из двух компонентов: клиентской части - HQ Connector и серверной - HQ Console. Компоненты HQ Connector устанавливаются на различных АС и осуществляют контроль целостности хранящихся данных. Серверный компонент HQ Console выполняет функции управления компонентами HQ Connector. Данная система поддерживает такие ОС, как Windows, Solaris, IRIX и др. |

| Cisco Secure IDS | Cisco Systems | Система обнаружения ВН, функционирующая на базе сигнатурного анализа | Система обнаружения ВН использует сенсоры, функционирующие на основе анализа канального трафика. Система может быть реализована при помощи программно-аппаратных комплексов Cisco Secure IDS 4210 и 4230, а также платы расширения Cisco Catalyst 6000 IDS Module. Плата расширения устанавливается в маршрутизаторы и коммутаторы компании Cisco и предназначена для оснащения этих узлов ГСПД функциями обнаружения ВН. Управление этими комплексами осуществляется при помощи специализированного ПО Cisco Security Policy Editor и Cisco Secure IDS Director |

| RealSecure | Internet Security Systems | Система обнаружения ВН, функционирующая на базе профилей работы ГСПД а также сигнатурного анализа | Данная система обнаружения может использовать сенсоры, базирующиеся как на анализе канального трафика (компонент RealSecure Network Sensor), так и на анализе журналов аудита АС (компонент RealSecure OS Sensor). Управление сенсорами системы осуществляется при помощи компонента RealSecure Manager. |

| eTrustIDS | Computer Associates | Система обнаружения ВН, функционирующая на базе сигнатурного анализа | Система использует сенсоры, функционирующие на базе анализа канального трафика, и состоит из трёх основных компонентов: eTrust Intrusion Detection - компонента, включающего в себя сенсор и анализатор системы: eTrust intrusion Detection Agent - агента, устанавливаемого на сенсор системы и организующего взаимодействие с консолью управления системой обнаружения; Intrusion Detection Central - консоли управления системой. |

|

|

|

Рассмотрим возможные варианты использования систем обнаружения ВН для решения задач обеспечения ИБ ГСПД. Прежде всего необходимо отметить, что все существующие на сегодняшний день системы обнаружения ВН могут быть использованы только для выявления ВН, реализуемых на основе уязвимостей IP-сетей. В настоящее время на отечественном рынке ИБ отсутствуют системы обнаружения ВН, предназначенные для выявления воздействий, направленных на внесение, выявление или активизацию уязвимостей сетей Х.25, Frame Relay и ATM. В IP-сетях системы обнаружения могут быть использованы для выявления следующих типов ВН:

• ВН, направленные на нарушение работоспособности ЦУС и узлов ГСПД;

• ВН, направленные на получение НСД к информационным ресурсам и инфраструктурам узлов ГСПД и ЦУС.

|

|

|

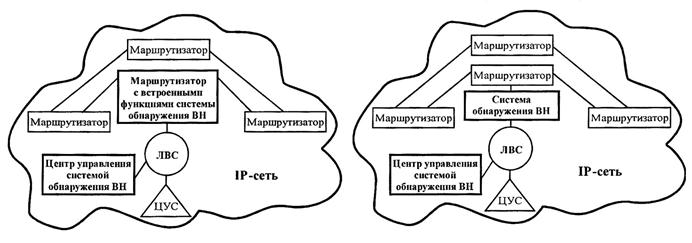

Рисунок 21.3 - Схема размещения системы обнаружения ВН на информационные ресурсы и инфраструктуры ЦУС IP-сети

Первоначально рассмотрим способы применения систем обнаружения ВН в целях защиты ЦУС IP-сетей. Для выполнения функций защиты информационных ресурсов и инфраструктур ЦУС от ВН можно использовать два варианта применения систем обнаружения ВН (включающих в себя сенсоры и анализаторы):

• оснащение маршрутизатора, посредством которого ЦУС подключается к IP-сети, дополнительными функциями системы обнаружения ВН (рис. 21.4). Процедура оснащения может быть выполнена при помощи установки в маршрутизатор дополнительного программно-аппаратного обеспечения, выполняющего, функции обнаружения ВН. Такое программное обеспечение включает в себя функции сенсора и анализатора системы обнаружения ВН. Возможность такой модернизации предусмотрена, например, в маршрутизаторах, производимых компанией Cisco;

• установка системы обнаружения ВН, выполненной в виде специализированного программно-аппаратного обеспечения, в каналы связи, по которым ЦУС подключается к IP-сети (рис. 21.3).

Центр управления системой обнаружения ВН, выполняющий функции настройки параметров работы сенсоров и анализаторов системы, может размещаться в ЛВС вместе с ЦУС.

Система обнаружения ВН, установленная при помощи одного из рассмотренных выше способов, позволяет выявлять различные типы воздействий, реализуемые нарушителем на основе уязвимостей протоколов уровня межсетевого взаимодействия, транспортного уровня, а также уровня приложения.

Так, например, на уровне межсетевого взаимодействия стека протоколов TCP/IP система обнаружения ВН может выявлять воздействия, направленные на нарушение работоспособности ЦУС или на блокирование доступа к ЦУС.

На транспортном уровне система может обнаруживать ВН, направленные на выявление уязвимостей ПО ЦУС или на нарушение работоспособности или блокирование доступа к ЦУС.

На прикладном уровне стека протоколов TCP/IP система обнаружения может, например, определять факт реализации ВН, направленных на активизацию уязвимостей протокола SNMP.

Необходимо, однако, отметить, что система обнаружения не сможет выявить ВН, направленные на активизацию «закладок», внедрённых в ПО ЦУС, а также ряд других ВН, которые не учитываются сигнатурами ВН и профилями работы, заложенными в систему обнаружения. Кроме того, существующие системы обнаружения ВН не смогут обнаружить источник ВН на ЦУС, если воздействие реализуется нарушителем с фальсифицированного им адреса.

|

|

|

Далее рассмотрим способы применения систем обнаружения в целях защиты информационных ресурсов и инфраструктур маршрутизаторов IP-сетей от ВН. Защита одного из маршрутизаторов IP-сети от ВН может быть реализована при помощи систем обнаружения двумя способами:

• путём оснащения защищаемого маршрутизатора функциями обнаружения ВН;

• путём установки системы обнаружения ВН, выполненной в виде специализированного программно-аппаратного комплекса, в каналы связи портов защищаемого маршрутизатора, по которым в маршрутизатор могут поступать пакеты данных. При этом в каждый канал связи порта маршрутизатора устанавливается отдельный модуль системы обнаружения, включающий в себя сенсор и анализатор системы (рис. 21.4). Такой вариант установки системы обнаружения ВН является более дорогостоящим, поскольку требует установки большего числа сенсоров и анализаторов, однако он может быть использован в том случае, если защищаемый маршрутизатор не может быть оснащён функциями обнаружения ВН.

Рисунок 21.4 - Схема размещения системы обнаружения ВН на информационные ресурсы и инфраструктуры маршрутизаторов IP-сети

Центр управления системой обнаружения ВН на информационные ресурсы и инфраструктуры маршрутизатора IP-сети может быть установлен в ЛВС вместе с ЦУС.

Система обнаружения ВН на маршрутизаторы IP-сети, установленная при помощи одного из двух рассмотренных выше способов, позволяет выявлять различные воздействия, реализуемые нарушителем на основе уязвимостей протоколов уровня межсетевого взаимодействия, транспортного уровня, а также уровня приложения.

Так, например, на уровне межсетевого взаимодействия стека протоколов TCP/IP система обнаружения ВН может выявлять воздействия, направленные на блокирование доступа к маршрутизаторам.

|

|

|

На транспортном уровне система может обнаруживать ВН, направленные на выявление уязвимостей ПО маршрутизаторов или на блокирование доступа к маршрутизаторам.

На прикладном уровне стека протоколов TCP/IP система обнаружения может, например, определять факт реализации ВН, направленных на получение НСД к БД управляющей информации маршрутизатора.

Необходимо однако отметить, что система обнаружения не сможет выявить ВН, направленные на активизацию «закладок», внедрённых в ПО маршрутизаторов, а также другие ВН, которые не учитываются сигнатурами и профилями работы, заложенными в систему обнаружения ВН. Кроме того, существующие системы обнаружения ВН не смогут обнаружить источник ВН на маршрутизаторы IP-сети, если воздействие реализуется нарушителем с фальсифицированного им адреса.

Таким образом, анализ возможного использования систем обнаружения ВН в целях обеспечения ИБ ГСПД показывает, что системы обнаружения позволяют лишь частично решить задачи обеспечения ИБ IP-сетей, связанные с выявлением ВН, направленных на получение НСД к ЦУС и маршрутизаторам, а также с обнаружением ВН, направленных на нарушение работоспособности этих объектов IP-сети. В то же самое время другие задачи обеспечения ИБ IP-сети остаются нерешёнными.

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 421; Нарушение авторских прав?; Мы поможем в написании вашей работы!