КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Однорангові мережі

|

|

|

|

ТЕСТИ

КОНТРОЛЬНІ ЗАПИТАННЯ

1. Що таке метод доступу до КМ?

2. Які є методи доступу в КМ?

3. Коротко охарактеризуйте множинний доступ із прослуховуванням несучої і дозволом колізій.

4. Опишіть множинний доступ із передаванням повноваження.

5. Коротко охарактеризуйте множинний доступ із поділом часу.

6. Дайте означення множинного доступу з поділом частоти.

7. У чому полягає адміністрування мережі?

8. Що робить системний адміністратор?

9. Які єзадачі адміністрування мережі?

10. Що означає реактивне адміністрування?

11. У чому функції проактивного адміністрування?

12. Яким є базовий протокол мережевого адміністрування?

13. Що означає схема «менеджер – агенти»?

14. Що таке захист інформації?

15. Навіщо потрібен захист інформації?

16. Як може відбуватися втрата інформації?

17. Чи ускладнює підключення до мережі захист інформації?

18. Як впливає Internet на захист інформації?

19. Наведіть класифікацію засобів забезпечення захисту інформації з метою запобігання навмисних дій залежно від способу реалізації.

20. Що являють собою технічні засоби забезпечення захисту інформації?

21. Охарактеризуйте програмні засоби забезпечення захисту інформації.

22. Опишіть організаційні засоби забезпечення захисту інформації.

23. Що таке криптографія?

24. Що може бути включено до системи забезпечення безпеки інформації у загальному випадку?

25. Навіщо використовують механізм аутентифікації?

1. Які існують методи доступу у ЛМ?

1. конкурентні та детерміновані;

2. детерміновані та загальні;

3. недетерміновані та випадкові;

4. загальні та випадкові.

2. Що таке метод доступу до ЛМ?

1. спосіб визначення того, який з абонентів КМ може наступним її використовувати;

|

|

|

2. вид доступу абонента до мережі;

3. варіант коду доступу;

4. жодної правильної відповіді.

3. Абоненти, що здійснюють передавання інформації в КМ, визначаються за правилами:

1) у детермінованих методах доступу;

2) у випадкових методах доступу;

3) в усіх методах доступу;

4) у жодному з методів доступу не існує правил.

4. Робоча станція може передавати повідомлення тільки при отриманні маркера:

1. множинний доступ із прослуховуванням несучої і дозволом колізій;

2. множинний доступ з передаванням повноваження;

3. множинний доступ з поділом часу;

4. множинний доступ з поділом частоти.

5. У процесі передавання станція прослуховує мережу для виявлення можливих конфліктів:

1. множинний доступ із прослуховуванням несучої і дозволом колізій;

2. множинний доступ із передаванням повноваження;

3. множинний доступ із поділом часу;

4. множинний доступ із поділом частоти.

6. Метод доступу заснований на використанні спеціального пристрою – тактового генератора, який поділяє час каналу на повторювані цикли:

1. множинний доступ із прослуховуванням несучої і дозволом колізій;

2. множинний доступ із передаванням повноважень;

3. множинний доступ із поділом часу;

4. множинний доступ із поділом частоти.

7. Широка смуга пропускання каналу поділяється на ряд вузьких смуг, розділених захисними смугами, – це ознака:

1. множинного доступу із прослуховуванням несучої і дозволом колізій;

2. множинного доступу з передаванням повноваження;

3. множинного доступу з поділом у часі;

4. множинного доступу з поділом частоти.

8. Для чого необхідне адміністрування мережі?

1) для управління і забезпечення ефективної роботи мережі;

2) для спостереження за ходом роботи мережі;

3) для усунення неполадок у мережі;

4) жодної правильної відповіді.

9. На які два види поділяється адміністрування мережі?

|

|

|

1) реактивне і проактивне;

2) активне і пасивне;

3) активне і неактивне;

4) персональне і групове.

10. Який базовий протокол мережевого адміністрування реалізовує схему «менеджер-агенти»?

1) SNMP;

2) SNNP;

3) FTP;

4) SSNP.

11. Комплекс заходів, що проводяться з метою запобігання витоку, розкрадання, втрати, несанкціонованого знищення, викривлення, модифікації, підробки, несанкціонованого копіювання, блокування інформації тощо:

1) захист інформації;

2) захист мережі;

3) метод доступу до мережі;

4) захист ПК.

12. Перехід від роботи на персональних комп’ютерах до роботи в мережі ускладнює захист інформації з декількох причин. Виберіть їх зі списку:

1. велика кількість користувачів у мережі та їх змінний склад;

2. захист на рівні імені та пароля користувача недостатній для запобігання входу до мережі сторонніх осіб;

3. значна протяжність мережі і наявність багатьох потенційних каналів проникнення до мережі;

4. ненадійність мережі.

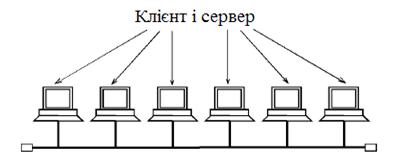

Організація мережі та взаємодії пристроїв у мережі є складним заданням (рис. 2.11). ПК у мережі може виконувати функції сервера чи клієнта або ж одночасно бути клієнтом і сервером [36].

Рисунок 2.11 – Організація взаємодії пристроїв у мережі

Однорангові мережі (Peer-to-Peer Network) та відповідні програмні засоби, як правило, використовуються для об’єднання невеликої кількості комп’ютерів (рис. 2.12). Кожен комп’ютер такої мережі може одночасно бути сервером і клієнтом мережі. Принциповою є можливість поєднання функцій клієнта і сервера.

Саме в даному випадку найбільш правильно говорити про розподілені дискові ресурси. Якщо всі комп’ютери є серверами, то будь-який файл, створений на одному з них, відразу ж стає доступним всім іншим комп’ютерам, його не потрібно передавати на централізований сервер.

Перевагою однорангових мереж є їх висока гнучкість: залежно від конкретного задання мережа може використовуватися дуже активно або зовсім не використовуватися.Черезвеликусамостійностікомп’ютеріву

Рисунок 2.12 – Однорангова мережа

таких мережах рідко буває ситуація перевантаження (до того ж кількість комп’ютерів зазвичай невелика). Установка однорангових мереж досить проста, до того ж не потрібні додаткові дорогі сервери. Крім того, немає необхідності в системному адмініструванні, користувачі можуть самі управляти своїми ресурсами [37].

|

|

|

До недоліків однорангових мереж належать: слабка система контролю і протоколювання роботи мережі, труднощі з резервним копіюванням розподіленої інформації. До того ж вихід з ладу будь-якого комп’ютера-сервера призводить до втрати частини загальної інформації, тобто всі такі комп’ютери повинні бути високонадійними.

Найпоширеніша зараз однорангова мережа – це мережа на основі Windows. У таких операційних системах, як: MS Widows NT for Workstation, MS Windows 9.х, Windows 2000,Windows ХР, Windows 2003, Windows Vista, Windows 7 версія вбудована підтримка однорангових мереж. Тому, щоб установити однорангову мережу, додаткового ПЗ не потрібно, а для об’єднання потрібно тільки з’єднати комп’ютери кабелем та налаштувати мережеві програми.

У Windows передбачена підтримка спільного використання дисків, принтерів, сканерів, доступу до Internet. Є можливість об’єднання всіх користувачів у робочі групи для більш зручного пошуку необхідних ресурсів та організації доступу до них. Користувачі мають доступ до вбудованої системи електронної пошти. Це означає, що всі користувачі мережі отримують можливість спільно використовувати багато ресурсів свого комп’ютера.

При потенційній рівноправності всіх комп’ютерів в одноранговій мережі часто виникає функціональна несиметричність. Зазвичай деякі користувачі не бажають надавати свої ресурси для спільного доступу. У такому випадку серверні можливості їх операційних систем не активізуються, і комп’ютери відіграють роль клієнтів. У такій конфігурації однорангові мережі стають схожими на мережі з виділеними серверами, але це тільки зовнішня схожість – між цими двома типами мереж залишається істотна відмінність. Зміна ролі комп’ютера в одноранговій мережі досягається за рахунок того, що функції серверної або клієнтської частин просто не використовуються.

Однорангові мережі простіші в розгортанні та експлуатації. За цією схемою організовується робота в невеликих мережах, в яких кількість комп’ютерів не перевищує 10-20. Однак у великих мережах засоби централізованого адміністрування, зберігання та оброблення даних, а особливо захисту даних необхідні. Такі можливості легше забезпечити в мережах з виділеними серверами.

|

|

|

Однорангова мережа доцільна, коли:

- кількість користувачів не перевищує 10-15 осіб;

- користувачі розташовані компактно;

- запитання захисту даних не є критичним;

- не планується розширення фірми, і, отже, збільшення мережі.

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 2247; Нарушение авторских прав?; Мы поможем в написании вашей работы!