КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

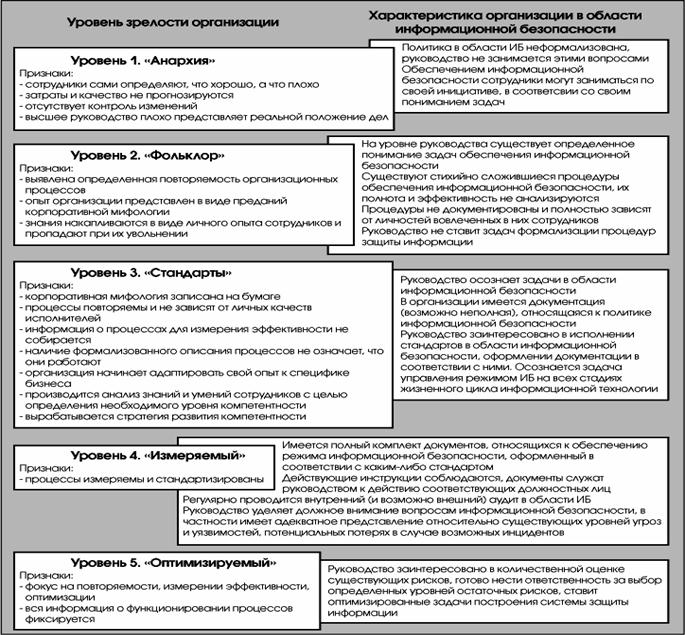

Соответствие уровня зрелости организации и ее потребностей в области ИБ

|

|

|

|

Лекция 4. Политика информационной безопасности

В современной практике обеспечения ИБ термин «политика безопасности» может употребляться как в широком, так и в узком смыcле слова.

Использование нескольких специализированных нормативных документов обычно является предпочтительней создания «Общего руководства по обеспечению ИБ организации». Например, в компании Cisco Systems, Inc. стараются чтобы размер ПБ не превышал 2 страниц. В редких случаях размер ПБ может достигать 45 страниц (3). По нашему опыту содержательная часть типовой ПБ на русском языке обычно не превышает 7 страниц. Этот подход, однако, не противоречит созданию «Концепции обеспечения ИБ», которая бы содержала ссылки на множество специализированных ПБ и увязывала бы их в единую систему организационных мер по защите информации.

l В широком смысле, ПБ определяется как система документированных управленческих решений по обеспечению ИБ организации.

l В узком смысле под ПБ обычно понимают локальный нормативный документ, определяющий требования безопасности, систему мер, либо порядок действий, а также ответственность сотрудников организации и механизмы контроля для определенной области обеспечения ИБ. Примерами таких документов могут служить «Политика управления паролями», «Политика управления доступом к ресурсам корпоративной сети», «Политика обеспечения ИБ при взаимодействии с сетью Интернет» и т.п.

l Основным фактором, определяющим отношение организации к вопросам информационной безопасности, является степень ее зрелости.

l В соответствии с одной из моделей организации с позиции их зрелости, предлагаемой Carnegie Mellon University (обзор модели приводится на http://krylov.lib.ru/maturity_man.html), выделяется 5 уровней зрелости, которым, как правило, соответствует различное понимание проблем информационной безопасности организации.

|

|

|

На первом уровне она, как правило, руководством формально не ставится. Но это не значит, что она не решается сотрудниками по собственной инициативе, и возможно эффективно.

В качестве положительного примера можно привести один случай, имевший место в действительности. Сравнительно небольшая организация (порядка 80 компьютеров, 3 файл-сервера), занимающаяся рекламным бизнесом, в результате пожара в арендуемом ей здании, потеряла всю вычислительную технику и данные.

Однако уже через неделю она полностью смогла восстановить свою работу. Некоторые сотрудники по своей инициативе делали копии наиболее важной информации на CD, что-то хранилось на домашних компьютерах сотрудников, что-то отправлялось по электронной почте различным адресатам и было затребовано обратно. В результате большая часть наиболее ценных информационных ресурсов была быстро восстановлена (а техника быстро закуплена), что позволило фирме успешно продолжить работу.

При этом вопросы информационной безопасности руководством никогда не ставились и по-видимому ставиться не будут.

Наряду со случаями, когда все окончилось благополучно, можно привести и много иных примеров, когда пренебрежение вопросами информационной безопасности имело чрезвычайно серьезные последствия.

Тем не менее, с точки зрения руководства организации, находящейся на первом уровне зрелости, задачи обеспечения режима информационной безопасности, как правило, неактуальны. Несмотря на это, организации могут быть вполне жизнеспособными.

На втором уровне проблема обеспечения информационной безопасности решается неформально, на основе постепенно сложившейся практики. Комплекс мер (организационных и программно-технических) позволяет защититься от наиболее вероятных угроз, как потенциально возможных, так и имевших место ранее. Вопрос относительно эффективности защиты не ставится. Таким образом, постепенно складывается неформальный список актуальных для организации классов рисков, который постепенно пополняется.

|

|

|

Если серьезных инцидентов не происходило, руководство организации, как правило, считает вопросы информационной безопасности не приоритетными.

В случае серьезного инцидента сложившаяся система обеспечения безопасности корректируется, а проблема поиска других возможных брешей в защите может быть осознана руководством.

Один из вариантов определения риска в этом случае: ситуация, когда известны уязвимости, потенциальные нарушители и их мотивация (модель нарушителя), сценарии развития событий, связанные с выявленными уязвимостями [IATF].

Для данного уровня зрелости организации типичными являются локальные (не связанные с другими этапами жизненного цикла технологии) постановки задачи анализа рисков, когда считается достаточным перечислить актуальные для данной информационной системы классы рисков и возможно описать модель нарушителя, а задача анализа вариантов контрмер, их эффективность, управление рисками, как правило, не считается актуальной.

На третьем уровне в организации считается целесообразным следовать в той или иной мере (возможно частично) стандартам и рекомендациям, обеспечивающим базовый уровень информационной безопасности (например, ISO 17799), вопросам документирования уделяется должное внимание.

Задача анализа рисков считается руководством актуальной. Анализ рисков рассматривается как один из элементов технологии управления режимом информационной безопасности на всех стадиях жизненного цикла. Понятие риска включает несколько аспектов: вероятность, угроза, уязвимость, иногда стоимость.

Один из вариантов определения риска (определенного класса) в этом случае: вероятность возникновения инцидента в результате того, что имеющаяся уязвимость (определенного класса) будет способствовать реализации угрозы (определенного класса).

Технология управления режимом информационной безопасности в полном варианте включает следующие элементы:

|

|

|

Документирование информационной системы организации с позиции информационной безопасности.

Категорирование информационных ресурсов с позиции руководства организации.

Определение возможного воздействия различного рода происшествий в области безопасности на информационную технологию.

Анализ рисков.

Технология управление рисками на всех этапах жизненного цикла.

Аудит в области информационной безопасности.

На данном уровне зрелости организации анализ рисков связан с другими компонентами технологии управления режимом информационной безопасности, подробнее эти вопросы рассматриваются в разделе "Современные концепции управления рисками".

На четвертом уровне для руководства организации актуальны вопросы измерения параметров, характеризующих режим информационной безопасности. На этом уровне руководство осознанно принимает на себя ответственность за выбор определенных величин остаточных рисков (которые остаются всегда). Риски, как правило, оцениваются по нескольким критериям (не только стоимостным).

Технология управления режимом информационной безопасности остается прежней, но на этапе анализа рисков применяются количественные методы, позволяющие оценить параметры остаточных рисков, эффективность различных вариантов контрмер при управлении рисками.

На пятом уровне ставятся и решаются различные варианты оптимизационных задач в области обеспечения режима информационной безопасности. Примеры постановок задач:

Выбрать вариант подсистемы информационной безопасности, оптимизированной по критерию стоимость/эффективность при заданном уровне остаточных рисков.

Выбрать вариант подсистемы информационной безопасности, при котором минимизируются остаточные риски при фиксированной стоимости подсистемы безопасности.

Выбрать архитектуру подсистемы информационной безопасности с минимальной стоимостью владения на протяжении жизненного цикла при определенном уровне остаточных рисков.

|

|

|

Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизньцелесообразно руководствоваться следующими принципами:

1. Невозможность миновать защитные средства;

2. Усиление самого слабого звена;

3. Недопустимость перехода в открытое состояние;

4. Минимизация привилегий;

5. Разделение обязанностей;

6. Многоуровневая защита;

7. Разнообразие защитных средств;

8. Простота и управляемость информационной системы;

9. Обеспечение всеобщей поддержки мер безопасности.

Поясним смысл перечисленных принципов

1. Принцип невозможности миновать защитныесредства означает, что все информационные потоки в защищаемую сеть и из нее должны проходить через СЗИ. Не должно быть "тайных" модемных входов или тестовых линий, идущих в обход экрана.

2. Надежность любой СЗИ определяется самым слабым звеном. Часто таким звеном оказывается не компьютер или программа, а человек, и тогда проблема обеспечения информационной безопасности приобретает нетехнический характер.

3. Принцип недопустимости перехода в открытое состояние означает, что при любых обстоятельствах (в том числе нештатных), СЗИ либо полностью выполняет свои функции, либо должна полностью блокировать доступ.

4. Принцип минимизации привилегий предписывает выделять пользователям и администраторам только те права доступа, которые необходимы им для выполнения служебных обязанностей.

5. Принцип разделения обязанностей предполагает такое распределение ролей и ответственности, при котором один человек не может нарушить критически важный для организации процесс. Это особенно важно для предотвращения злонамеренных или неквалифицированных действий системного администратора.

6. Принцип многоуровневой защиты предписывает не полагаться на один защитный рубеж, каким бы надежным он ни казался. За средствами физической защиты должны следовать программнотехнические средства, за идентификацией и аутентификацией — управление доступом и, как последний рубеж, — протоколирование и аудит. Эшелонированная оборона способна по крайней мере задержать злоумышленника, а наличие такого рубежа, как протоколирование и аудит, существенно затрудняет незаметное выполнение злоумышленных действий.

7. Принцип разнообразия защитных средств рекомендует организовывать различные по своему характеру оборонительные рубежи, чтобы от потенциального злоумышленника требовалось овладение разнообразными и, по возможности, несовместимыми между собой навыками преодоления СЗИ.

8. Принцип простоты и управляемости информационной системы в целом и СЗИ в особенности определяет возможность формального или неформального доказательства корректности реализации механизмов защиты. Только в простой и управляемой системе можно проверить согласованность конфигурации разных компонентов и осуществить централизованное администрирование.

9. Принцип всеобщей поддержки мер безопасности носит нетехнический характер. Рекомендуется с самого начала предусмотреть комплекс мер, направленный на обеспечение лояльности персонала, на постоянное обучение, теоретическое и, главное, практическое.

Эффективные ПБ определяют необходимый и достаточный набор требований безопасности, позволяющих уменьшить риски ИБ до приемлемой величины. Они оказывают минимальное влияние на производительность труда, учитывают особенности бизнес-процессов организации, поддерживаются руководством, позитивно воспринимаются и исполняются сотрудниками организации.

При разработке ПБ, которая «не рухнет под своим собственным весом», следует учитывать факторы, влияющие на успешность применения мер обеспечения безопасности.

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 774; Нарушение авторских прав?; Мы поможем в написании вашей работы!