КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Принадлежащие субъектам (информационные ресурсы, информационные и 5 страница

|

|

|

|

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему. Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем, например, неконтролируемый доступ к персональным компьютерам или нелицензионное программное обеспечение (к сожалению даже лицензионное программное обеспечение не лишено уязвимостей).

История развития информационных систем показывает, что новые уязвимые места появляются постоянно. С такой же регулярностью, но с небольшим отставанием, появляются и средства защиты. В большинстве своем средства защиты появляются в ответ на возникающие угрозы, так, например, постоянно появляются исправления к программному обеспечению фирмы Microsoft, устраняющие очередные его уязвимые места и др. Такой подход к обеспечению безопасности малоэффективен, поскольку всегда существует промежуток времени между моментом выявления угрозы и ее устранением. Именно в этот промежуток времени злоумышленник может нанести непоправимый вред информации.

В этой связи более приемлемым является другой способ - способ упреждающей защиты, заключающийся в разработке механизмов защиты от возможных, предполагаемых и потенциальных угроз.

Отметим, что некоторые угрозы нельзя считать следствием целенаправленных действий вредного характера. Существуют угрозы, вызванные случайными ошибками или техногенными явлениями.

Знание возможных угроз информационной безопасности, а также уязвимых мест системы защиты, необходимо для того, чтобы выбрать наиболее экономичные и эффективные средства обеспечения безопасности.

|

|

|

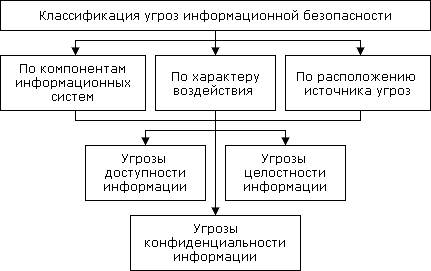

Угрозы информационной безопасности классифицируются по нескольким признакам:

по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых, в первую очередь, направлены угрозы;

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал);

по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера);

по расположению источника угроз (внутри или вне рассматриваемой информационной системы).

Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность.

На рис. 1.9.1 показано, что все виды угроз, классифицируемые по другим признакам, могут воздействовать на все составляющие информационной безопасности.

Рассмотрим угрозы по характеру воздействия.

Опыт проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы.

Причинами случайных воздействий при эксплуатации могут быть:

аварийные ситуации из-за стихийных бедствий и отключений электропитания (природные и техногенные воздействия);

отказы и сбои аппаратуры;

ошибки в программном обеспечении;

ошибки в работе персонала;

помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия – это целенаправленные действия злоумышленника. В качестве злоумышленника могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами, например:

|

|

|

недовольством служащего служебным положением;

любопытством;

конкурентной борьбой;

уязвленным самолюбием и т. д.

Угрозы, классифицируемые по расположению источника угроз, бывают внутренние и внешние.

Внешние угрозы обусловлены применением вычислительных сетей и создание на их основе информационных систем.

Основная особенность любой вычислительной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Особенность данного вида угроз заключается в том, что местоположение злоумышленника изначально неизвестно.

1.9.3. Каналы несанкционированного доступа к информации

Одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности является несанкционированный доступ. Несанкционированный доступ возможен из-за ошибок в системе защиты, нерационального выбора средств защиты, их некорректной установки и настройки.

Каналы НСД классифицируются по компонентам автоматизированных информационных систем:

Через человека:

хищение носителей информации;

чтение информации с экрана или клавиатуры;

чтение информации из распечатки.

Через программу:

перехват паролей;

расшифровка зашифрованной информации;

копирование информации с носителя.

Через аппаратуру:

подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации;

перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т. д.

Рисунок 1.9.1. Составляющие информационной безопасности

1.9.4. Выводы по теме

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности.

Преднамеренная реализация угрозы называется атакой на информационную систему.

|

|

|

Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

Угрозы информационной безопасности классифицируются по нескольким признакам:

по составляющим информационной безопасности;

по компонентам информационных систем;

по характеру воздействия;

по расположению источника угроз.

Несанкционированный доступ является одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности.

Каналы НСД классифицируются по компонентам автоматизированных информационных систем: пользователь, программа, аппаратные средства.

1.9.5. Вопросы для самоконтроля

Перечислите классы угроз информационной безопасности.

Назовите причины и источники случайных воздействий на информационные системы.

Дайте характеристику преднамеренным угрозам.

Перечислите каналы несанкционированного доступа.

В чем особенность "упреждающей" защиты в информационных системах.

1.9.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Основные:

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

Теория и практика обеспечения информационной безопасности / Под ред. П. Д. Зегжды. – М: Яхтсмен, 1996.

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003.

Галатенко В. А. Стандарты информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2004.

www.jetinfo.ru.

Тест 1.

Дата и время загрузки: 19.07.2010 12:00:11

1. Установите взаимосвязь между составляющими информационной безопасности и их функциями.

× Доступность гарантия доступности конкретной информации только тому кругу лиц, для которого она предназначена

§ гарантия получения требуемой информации или информационной услуги пользователем за определенное время

|

|

|

§ гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений

Конфиденциальность гарантия доступности конкретной информации только тому кругу лиц, для которого она предназначена

гарантия получения требуемой информации или информационной услуги пользователем за определенное время

гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений

Целостность гарантия доступности конкретной информации только тому кругу лиц, для которого она предназначена

гарантия получения требуемой информации или информационной услуги пользователем за определенное время

гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений

2. Выберите правильный ответ.... – это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

Защита информации

Информационная безопасность

Компьютерная безопасность

3. Согласны ли вы с утверждением? Проблема информационной безопасности обусловлена возрастающей ролью информации в общественной жизни.

Да

Нет

4. Согласны ли вы с утверждением? Защита информации предполагает несанкционированное изменение информации.

Да

Нет

5. Выберите правильный ответ. Что из перечисленного является задачей информационной безопасности?

Восстановление линий связи

Защита технических и программных средств информатизации от ошибочных действий персонала

Устранение неисправностей аппаратных средств

Устранение последствий стихийных бедствий

6. Установите взаимосвязь между уровнями информационной безопасности и их функциями.

Административный уровень комплекс взаимокоординируемых мероприятий и технических мер, реализующих практические механизмы защиты в процессе создания и эксплуатации систем защиты информации

комплекс законодательных и иных правовых актов, устанавливающих правовой статус субъектов информационных отношений, субъектов и объектов защиты, методы, формы и способы защиты, их правовой статус

комплекс технических и программных мероприятий по защите информации

Законодательно-правовой уровень комплекс взаимокоординируемых мероприятий и технических мер, реализующих практические механизмы защиты в процессе создания и эксплуатации систем защиты информации

комплекс законодательных и иных правовых актов, устанавливающих правовой статус субъектов информационных отношений, субъектов и объектов защиты, методы, формы и способы защиты, их правовой статус

комплекс технических и программных мероприятий по защите информации

Программно-технический уровень комплекс взаимокоординируемых мероприятий и технических мер, реализующих практические механизмы защиты в процессе создания и эксплуатации систем защиты информации

комплекс законодательных и иных правовых актов, устанавливающих правовой статус субъектов информационных отношений, субъектов и объектов защиты, методы, формы и способы защиты, их правовой статус

комплекс технических и программных мероприятий по защите информации

7. Согласны ли вы с утверждением? Основополагающим документом по информационной безопасности в РФ являются Закон "О защите государственной тайны".

Да

Нет

8. Согласны ли вы с утверждением? Содержанием нормативно-правового уровня информационной безопасности является разработка политики безопасности.

Да

Нет

9. Выберите правильный ответ.... – комплекс предупредительных мер по обеспечению информационной безопасности организации.

Защита информации

Информационная безопасность

Информационная политика

Организационная защита

Политика безопасности

10. Согласны ли вы с утверждением? Угроза информационной безопасности – это последствия нарушения режима информационной безопасности.

Да

Нет

Резюме по разделу 1

Выводы по разделу

Проблема информационной безопасности обусловлена возрастающей ролью информации в общественной жизни. Современное общество все более приобретает черты информационного общества. Информационная безопасность является одной из проблем, с которой столкнулось современное общество в процессе массового использования автоматизированных средств ее обработки.

Информационная безопасность – это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

Защита информации (ГОСТ 350922-96) – это деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Обеспечение информационной безопасности в большинстве случаев связано с комплексным решением трех задач:

обеспечением доступности информации;

обеспечением целостности информации;

обеспечением конфиденциальности информации.

Доступность – это гарантия получения требуемой информации или информационной услуги пользователем за определенное время.

Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений.

Конфиденциальность – гарантия доступности конкретной информации только тому кругу лиц, для кого она предназначена.

Основные задачи информационной безопасности:

защита государственной тайны, т. е. секретной и другой конфиденциальной информации, являющейся собственностью государства, от всех видов несанкционированного доступа, манипулирования и уничтожения;

защита прав граждан на владение, распоряжение и управление принадлежащей им информацией;

защита конституционных прав граждан на тайну переписки, переговоров, личную тайну;

защита технических и программных средств информатизации от ошибочных действий персонала и техногенных воздействий, а также стихийных бедствий;

защита технических и программных средств информатизации от преднамеренных воздействий.

Режим информационной безопасности включает три уровня:

законодательно-правовой;

административный (организационный);

программно-технический.

Законодательно-правовой уровень включает комплекс законодательных и иных правовых актов, устанавливающих правовой статус субъектов информационных отношений, субъектов и объектов защиты, методы, формы и способы защиты и их правовой статус.

Административный уровень включает комплекс взаимокоординируемых мероприятий и технических мер, реализующих практические механизмы защиты в процессе создания и эксплуатации систем защиты информации.

Программно-технический уровень включает три подуровня: физический, технический (аппаратный) и программный.

Основополагающими документами по информационной безопасности в РФ являются Конституция РФ и Концепция национальной безопасности.

Стандарт ISO/IEC 15408 "Критерии оценки безопасности информационных технологий" (издан 1 декабря 1999 года) относится к оценочным стандартам, является стандартом, определяющим инструменты оценки безопасности информационных систем и порядок их использования.

"Общие критерии" содержат два основных вида требований безопасности:

функциональные, соответствующие активному аспекту защиты, предъявляемые к функциям безопасности и реализующим их механизмам;

требования доверия, соответствующие пассивному аспекту, предъявляемые к технологии и процессу разработки и эксплуатации.

Стандарты информационной безопасности распределенных систем предусматривают следующие сервисы безопасности:

аутентификация;

аутентификация источника;

управление доступом;

конфиденциальность;

конфиденциальность трафика;

целостность соединения;

целостность вне соединения;

неотказуемость.

Механизмы безопасности:

шифрование;

электронная цифровая подпись;

механизм управления доступом;

механизм контроля целостности данных;

механизм аутентификации;

механизм дополнения трафика;

механизм управления маршрутизацией;

механизм нотаризации (заверения).

Администрирование средств безопасности включает в себя распространение информации, необходимой для работы сервисов и механизмов безопасности, а также сбор и анализ информации об их функционировании. Например, распространение криптографических ключей.

В Российской Федерации информационная безопасность обеспечивается соблюдением указов Президента, федеральных законов, постановлений Правительства Российской Федерации, руководящих документов Гостехкомиссии России и других нормативных документов.

Стандартами в сфере информационной безопасности в РФ являются руководящие документы Гостехкомиссии России, одной из задач которой является "проведение единой государственной политики в области технической защиты информации".

Административный уровень является промежуточным уровнем между законодательно-правовым и программно-техническим уровнями формирования режима информационной безопасности, его задачей является разработка и реализация практических мероприятий по созданию системы информационной безопасности, учитывающей особенности защищаемых информационных систем.

Содержанием административного уровня являются следующие мероприятия:

разработка политики безопасности;

проведение анализа угроз и расчета рисков;

выбор механизмов и средств обеспечения информационной безопасности.

Политика безопасности – это комплекс предупредительных мер по обеспечению информационной безопасности организации. Политика безопасности включает правила, процедуры и руководящие принципы в области безопасности, которыми руководствуется организация в своей деятельности. Кроме того, политика безопасности включает в себя требования в адрес субъектов информационных отношений, при этом в политике безопасности излагается политика ролей субъектов информационных отношений.

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности.

Угрозы информационной безопасности классифицируются по нескольким признакам:

по составляющим информационной безопасности;

по компонентам информационных систем;

по характеру воздействия;

по расположению источника угроз.

Несанкционированный доступ является одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности.

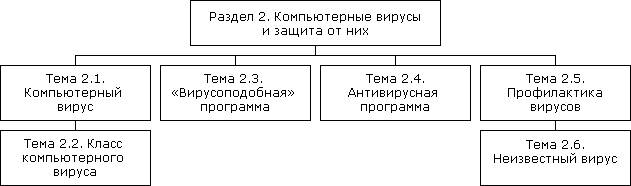

Раздел II. Компьютерные вирусы и защита от них

Содержание:

Введение к разделу 2

Тема 2.1. Вирусы как угроза информационной безопасности

2.1.1. Введение

2.1.2. Компьютерные вирусы и информационная безопасность

2.1.3. Характерные черты компьютерных вирусов

2.1.4. Выводы по теме

2.1.5. Вопросы для самоконтроля

2.1.6. Расширяющий блок

2.1.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.2. Классификация компьютерных вирусов

2.2.1. Введение

2.2.2. Классификация компьютерных вирусов по среде обитания

2.2.3. Классификация компьютерных вирусов по особенностям алгоритма работы

2.2.4. Классифиация компьютерных вирусов по деструктивные возможностям

2.2.5. Выводы по теме

2.2.6. Вопросы для самоконтроля

2.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.3. Характеристика "вирусоподобных" программ

2.3.1. Введение

2.3.2. Виды "вирусоподобных" программ

2.3.3. Характеристика "вирусоподобных" программ

2.3.4. Утилиты скрытого администрирования

2.3.5. "Intended"-вирусы

2.3.6. Выводы по теме

2.3.7. Вопросы для самоконтроля

2.3.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.4. Антивирусные программы

2.4.1. Введение

2.4.2. Особенности работы антивирусных программ

2.4.3. Классификация антивирусных программ

2.4.4. Факторы, определяющие качество антивирусных программ

2.4.5. Выводы по теме

2.4.6. Вопросы для самоконтроля

2.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.5. Профилактика компьютерных вирусов

2.5.1. Введение

2.5.2. Характеристика путей проникновения вирусов в компьютеры

2.5.3. Правила защиты от компьютерных вирусов

2.5.4. Выводы по теме

2.5.5. Вопросы для самоконтроля

2.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 1. Восстановление зараженных файлов

Тема 2.6. Обнаружение неизвестного вируса

2.6.1. Введение

2.6.2. Обнаружение загрузочного вируса

2.6.3. Обнаружение резидентного вируса

2.6.4. Обнаружение макровируса

2.6.5. Общий алгоритм обнаружения вируса

2.6.6. Выводы по теме

2.6.7. Вопросы для самоконтроля

2.6.8. Ссылки на дополнительные материалы (печатные и электронные ре-сурсы)

Практическая работа 2. Профилактика "троянских программ"

Тест 2.

Резюме по разделу 2

Введение к разделу 2

Цели изучения раздела

усвоение знаний по распространению компьютерных вирусов и угроз, создаваемых ими;

изучение видов компьютерных вирусов, характерных признаков и путей проникновения в компьютеры пользователей;

изучение практических мер по защите от компьютерных вирусов, принципов работы антивирусных программ, а также методов обнаружения различных вирусов.

В результате изучения раздела студент должен

знать

характерные черты компьютерных вирусов,

классы компьютерных вирусов,

виды "вирусоподобных" программ,

деструктивные возможности "вирусоподобных программ",

виды антивирусных программ и принципы их функционирования,

наиболее распространенные пути заражения компьютеров вирусами,

правила защиты от компьютерных вирусов, получаемых не из вычислительных сетей;

уметь

классифицировать компьютерные вирусы,

определять вирусоподобные программы по характерным признакам,

проводить профилактику компьютерных вирусов,

проверить систему на наличие макровируса.

Структурная схема терминов раздела 2

Тема 2.1. Вирусы как угроза информационной безопасности

2.1.1. Введение

Цели изучения темы

ознакомиться с угрозами информационной безопасности, создаваемыми компьютерными вирусами, изучить особенности этих угроз и характерные черты компьютерных вирусов.

Требования к знаниям и умениям

Студент должен знать:

характерные черты компьютерных вирусов;

проблемы при определении компьютерного вируса.

Ключевой термин

Ключевой термин: компьютерный вирус.

Компьютерный вирус – это практически незаметный для обычного пользователя "враг", который постоянно совершенствуется, находя все новые и более изощренные способы проникновения на компьютеры пользователей. Необходимость борьбы с компьютерными вирусами обусловлена возможностью нарушения ими всех составляющих информационной безопасности.

Второстепенные термины

программный вирус;

вирусная эпидемия.

Структурная схема терминов

2.1.2. Компьютерные вирусы и информационная безопасность

Компьютерные вирусы одна из главных угроз информационной безопасности. Это связано с масштабностью распространения этого явления и, как следствие, огромного ущерба, наносимого информационным системам.

Современный компьютерный вирус – это практически незаметный для обычного пользователя "враг", который постоянно совершенствуется, находя все новые и более изощренные способы проникновения на компьютеры пользователей. Необходимость борьбы с компьютерными вирусами обусловлена возможностью нарушения ими всех составляющих информационной безопасности.

Компьютерные вирусы были и остаются одной из наиболее распространенных причин потери информации. Вирусные эпидемии способны блокировать работу организаций и предприятий.

На тему борьбы с вирусами написаны десятки книг и сотни статей, борьбой с компьютерными вирусами профессионально занимаются тысячи специалистов в сотнях компаний. Несмотря на огромные усилия конкурирующих между собой антивирусных фирм, убытки, приносимые компьютерными вирусами, не падают и достигают астрономических величин в сотни миллионов долларов ежегодно. Эти оценки явно занижены, поскольку известно становится лишь о части подобных инцидентов.

В последнее время вирусные эпидемии стали настолько масштабными и угрожающими, что сообщения о них выходят на первое место в мировых новостях. При этом следует иметь в виду, что антивирусные программы и аппаратные средства не дают полной гарантии защиты от вирусов, а большинство пользователей не имеют даже основных навыков "защиты" от вирусов.

Е. Касперский в своей книге "Компьютерные вирусы" отмечает, что "Борьба с компьютерными вирусами является борьбой человека с человеческим же разумом. Эта борьба является борьбой умов, поскольку задачи, стоящие перед вирусологами, ставят такие же люди:".

2.1.3. Характерные черты компьютерных вирусов

Термин "компьютерный вирус" появился в середине 80-х годов, на одной из конференций по безопасности информации, проходившей в США. С тех пор прошло немало времени, острота проблемы вирусов многократно возросла, однако, строгого определения компьютерного вируса так и нет.

Трудность, возникающая при попытках сформулировать строгое определение вируса, заключается в том, что практически все отличительные черты вируса (внедрение в другие объекты, скрытность, потенциальная опасность и др.) либо присущи другим программам, которые никакого отношения не имеют к вирусам, либо существуют вирусы, которые не содержат указанных выше отличительных черт (за исключением возможности распространения).

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 449; Нарушение авторских прав?; Мы поможем в написании вашей работы!