КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

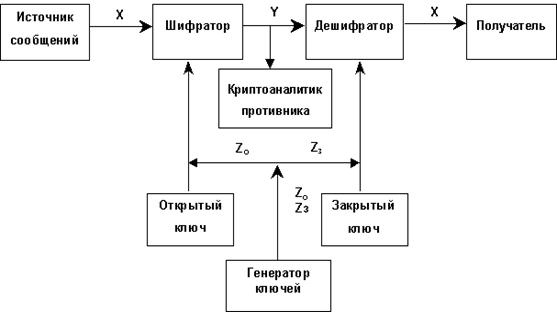

Модель криптосистемы с открытым ключом (модель асимметричного шифрования)

|

|

|

|

В рассмотренных в предыдущем параграфе криптографических системах, один и тот же ключ используется для шифрования и расшифровки. Это значит что ключ должен первоначально быть передан через секретные каналы так, чтобы обе стороны могли иметь его до того, как шифрованные сообщения будут посылаться по обычным каналам (см. рис. 2). Это может создавать различного рода неудобства. С другой стороны, если вы имеете секретный канал для обмена ключами, тогда вообще зачем вам нужна криптография?

Основные концепции криптографии с открытым ключом (или асимметричной криптографии) были разработаны У. Диффи и М.Е. Хеллманом (W. Diffie and М.Е. Hellman) и опубликованы ими в 1976 году. Первым примером криптографической системы с открытым ключом является алгоритм RSA, названный так по первым буквам фамилий авторов: Р. Райвеста, А. Шамира и Л. Адельмана (R. Rivest, A. Shamir, L. Adleman). Этот алгоритм был разработан ими в 1977 году. Этот алгоритм основан на применении так называемых односторонних математических функций, особенностью которых является то, что для нахождения одного из трех параметров, участвующих в вычислениях, необходимо выполнить задачу разложения на простые сомножители (факторизации) очень больших чисел. В основе всех известных алгоритмов с открытым ключом лежит та или иная математическая идея, требующая привлечения огромных вычислительных мощностей для своего решения. Именно наличие такой проблемы не позволяет злоумышленникам определить закрытый ключ по открытому. Математиками доказано, что это трудновыполнимая задача даже с применением огромных вычислительных ресурсов. Для иллюстрации приведем следующий пример: вы с легкостью скажете, чему равно произведение двух простых чисел –напомним, что простые числа, это числа которые делятся только на себя и единицу - 11 и 13. Правильно – 143. С другой стороны, если вам предложить назвать два простых числа, произведение которых равно 437 вы, наверное, затратите на вычисление времени гораздо больше.

|

|

|

Главная идея криптографической системы с открытым ключом заключается в том, что каждый пользователь имеет два однозначно взаимосвязанных ключа: публикуемый открытый ключ (public key) и секретный ключ (private key), сохраняемый в тайне. Каждый из них дешифрует код, сделанный с помощью другого. Знание открытого ключа не позволяет вам вычислить соответствующий секретный ключ. Открытый ключ может публиковаться и широко распространяться, например, через коммуникационные сети. Такой способ обеспечивает секретность без необходимости использовать специальные каналы связи, необходимые для стандартных криптографических системах.

Кто угодно может использовать открытый ключ получателя, чтобы зашифровать сообщение ему, а получатель использует соответствующий собственный секретный ключ для расшифровки сообщения. Но никто, кроме получателя, не может расшифровать его, потому что никто больше не имеет доступа к секретному ключу. Даже тот, кто шифровал сообщение, не будет иметь возможности расшифровать его.

Если ключ для зашифровки сообщений распространяется открыто, то любой желающий может воспользоваться им для того, чтобы зашифровать сообщение, адресованное владельцу секретного ключа. Зашифрованное сообщение можно выслать владельцу ключа даже по незащищенной сети. Для того чтобы расшифровать это сообщение, нужно знать закрытый ключ, который известен только адресату. Знания открытого ключа для расшифровки недостаточно, и злоумышленник, перехватив сообщение, но не зная закрытого ключа, не сможет его прочесть.

Если вы были внимательны при восприятии предыдущего материала, то наверняка сделаете вывод о том, что такой механизм можно применять с целью аутентификации при условии, что при шифровании будет использоваться секретный ключ, а при дешифровке – соответствующий ему открытый. Сообщение, подлинность которого нужно подтвердить, снабжается подписью, содержащей имя автора. Затем автор шифрует сообщение вместе с подписью своим закрытым ключом. Все желающие могут расшифровать сообщение с помощью открытого ключа предполагаемого автора и, посмотрев на подпись, удостовериться в подлинности полученных данных. Но, не зная секретного ключа, никто не сможет фальсифицировать подобную подпись.

|

|

|

Используемый в информационно-вычислительных сетях процесс подтверждения подлинности (или аутентификация) подсоединившихся пользователей, на базе криптографии с открытым ключом обладает одним важным свойством. Он не позволяет отправителю отказаться от факта посылки предъявленного сообщения. Дело в том, что сообщение могло быть зашифровано только отправителем, так как никто, кроме него, не знает закрытого ключа и, следовательно, не может фальсифицировать корректное (то есть проходящее проверку целостности) сообщение.

|

Рис.2 Схема криптосистемы с открытыми ключами

Считается, что для защиты важных коммерческих данных нужно пользоваться 1024-битными (или более длинными) ключами RSA.

Недостатком всех известных криптографических алгоритмов с открытыми ключами является их медлительность. Они на два-четыре порядка медленнее, чем аналогичные алгоритмы с секретным ключом (в зависимости от алгоритма и реализации). Поэтому широкое распространение получили смешанные схемы, в которых алгоритмы с открытым ключом используются на этапе установления соединения для аутентификации атрибутов сторон и для обмена секретным ключом, который в дальнейшем используется для шифрования и аутентификации сообщений.

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 2189; Нарушение авторских прав?; Мы поможем в написании вашей работы!