КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Мета роботи. Налаштовування та адміністрування міжмережних екранів

|

|

|

|

Налаштовування та адміністрування міжмережних екранів

Лабораторна робота № 6

Вивчення структури, функцій та набуття навиків налагодження та технічної експлуатації міжмережних екранів (брандмауерів), реалізованих у локальних обчислювальних мережах (ЛОМ) та автоматизованих робочих місцях (АРМ). Крім того, вивчаються типи політик мережного доступу, технічна реалізація цих політик, вибір типів міжмережних екранів для забезпечення безпеки ЛОМ, порядок їх реалізації і технічної експлуатації.

2. Ключові положення

2.1 Призначення міжмережних екранів та причини їх використання

Розвиток сучасних інформаційних технологій привів до появи нового механізму безпеки - межмережного екранування. Даний механізм вирішує завдання аналізу інформаційних потоків, що проходять між виділеними сегментами інформаційної системи з розмежуванням доступу й прихованням топології й функціональності кожного із сегментів. Найбільш повно дана функція реалізована в міжмережних екранах (firewall).

Сучасні міжмережні екрани являють собою програмно-апаратні комплекси, реалізовані на сучасних ОС, що відповідають високим вимогам у частині безпеки й надійності функціонування, аналізують і розділяють інформаційні потоки на всіх рівнях моделі ISO/OSI, містять засоби моніторингу й автоматичного реагування на спроби НСД.

Крім класичних варіантів міжмережне екранування перспективно використати в Internet-додатках. Internet-рішення засновані на використанні засобів, застосовуваних в інформаційній структурі Internet, тому на ці рішення часто поширюють недоліки, типові для роботи в Internet. Ця точка зору заснована на недооцінці специфіки Internet-систем.

|

|

|

Архітектурно Internet-системи являють собою трирівневі системи “клієнт-сервер” з використанням WWW-сервера в якості ПО як проміжного шару. Оскільки саме трирівневі системи звичайно використовуються для найбільш ефективної роботи механізмів безпеки, немає підстав сумніватися в можливості настільки ж успішного впровадження механізмів безпеки в Internet-системи. Додатковою перевагою такого підходу буде можливість атестації таких систем відповідно до діючого законодавства. У цьому випадку WWW-сервер використає механізм екранування сервисів для створення незалежного засобу доступу й блокування дії програмних закладок у ПО сервера баз даних.

2.2 Компоненти брандмауера

Основними компонентами брандмауера є:

- політика мережного доступу;

- механізми посиленої автентифікації;

- фільтрація пакетів;

- прикладні шлюзи.

2.3 Можливі різні конфігурації брандмауерів:

- брандмауер з пакетною фільтрацією;

- брандмауер зі шлюзом із двома адресами;

- брандмауер з екранованим хостом;

- брандмауер з екранованою мережею;

- інші.

2.4 Основні етапи настроювання міжмережного екрана

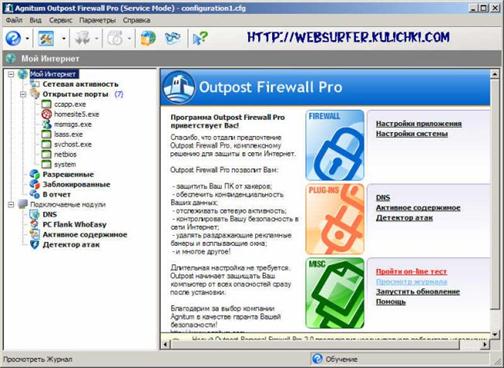

рисунок 1

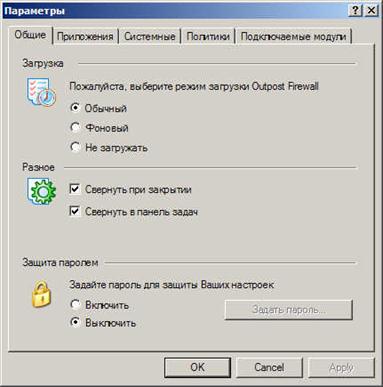

рисунок 2

Закладка – загальні (рисунок 2). У самому верху вікна опція - завантаження й три варіанти на вибір - звичайний, фоновий і не завантажувати. За замовчуванням встановлено перший варіант.

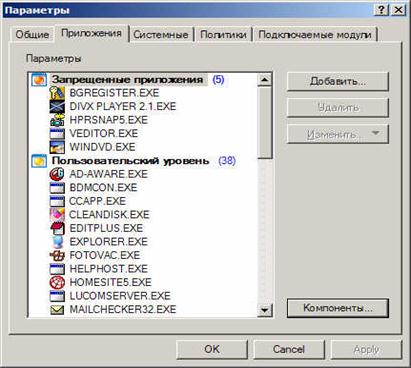

рисунок 3

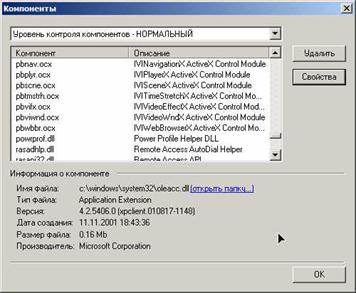

Закладка – додатки (рисунок 3). У цьому вікні будуть з'являтися програми в міру їхнього першого запуску й виходу в мережу. Діляться додатки (мається на увазі програми) на три категорії - заборонені, користувальницький рівень і дозволені. Заборонені - це ті програми, яким адміністратор заблокував доступ до інтернету;до користувальницького рівня відносяться ті програми, для яких адміністратор склав певні правила використання мережі (тобто не все можна, а тільки певні дії) і нарешті останній варіант - це дозволені програми, тобто ті, котрим дозволено все (мається на увазі, що використати мережу вони можуть як завгодно). Кнопка “компоненти” відображає всі складові програм із цього вікна - динамічні бібліотеки, запущені файли, тобто всі ті компоненти програм, які власне кажучи й використовують мережу (рис. 4).

|

|

|

рисунок 4

рисунок 5

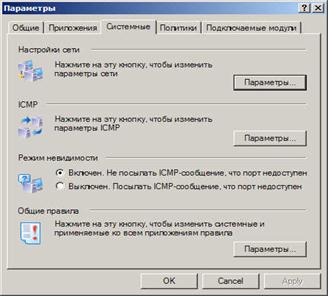

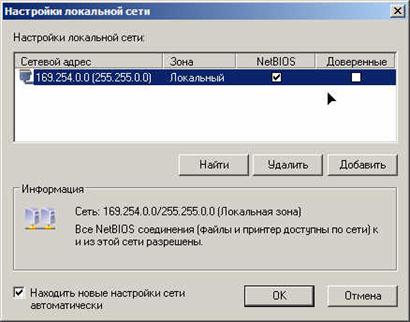

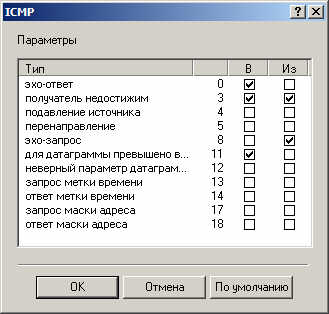

Закладка - системні. Сюди входять - настроювання мережі (рис. 6), ICMP (Internet Control Message Protocol) використовується, щоб посилати повідомлення про помилки керування між комп'ютерами, зв'язаними за мережею (рис. 7). Ці параметри встановлені за замовчуванням. Далі секція - режим невидимості. Тут два варіанти - включений/виключений, за замовчуванням цей режим включений.

рисунок 6

рисунок 7

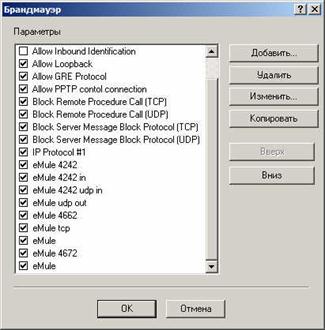

Секція “загальні правила” показана на рис. 8. У цьому вікні можна побачити встановлені правила використання мережі, сюди ж можна додавати й свої правила. і це буде відноситись до варіанта програм користувальницького рівня.

рисунок 8

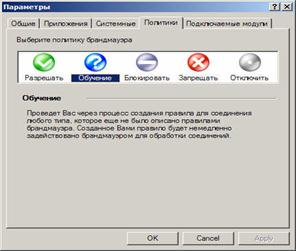

Закладка - політики (рис. 9). Тут є досить багатий вибір, що залежить від цілей, які переслідує адміністратор. Такі як - дозволяти (будуть дозволені всі з'єднання, крім заблокованих), режим навчання. При цьому режимі все, що взаємодіє з мережею й запускається в перший раз буде піддано питанню програми - як взаємодіяти із цим? І залежно від відповіді адміністратора буде створене правило. Режим блокування (при ньому в протилежність режиму дозволу все, що не дозволено буде заблоковано для виходу в мережу), далі, режим заборони (при ньому абсолютно все буде заблоковано, у не залежності від правил дозволу), нарешті, режим відключення (відключає активність програми, тобто не закриваючи її можливе користування Інтернетом начебто ніякого міжмережного екрану не встановлено).

рисунок 9

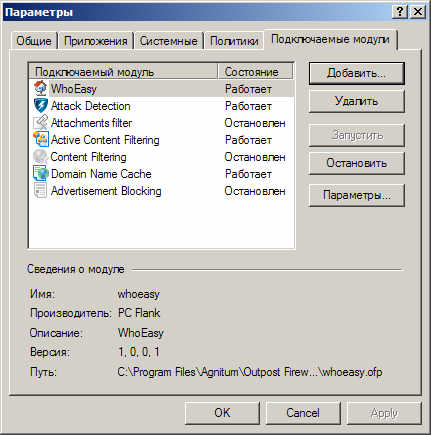

Переходимо до останньої закладки настроювань, на якій підключаються модулі (рис. 10), простіше кажучи плагіни. Із програмою йдуть шість плагінів, хоча окремо можна встановлювати більше. Перелічимо ті, що йдуть у комплекті.

рисунок 10

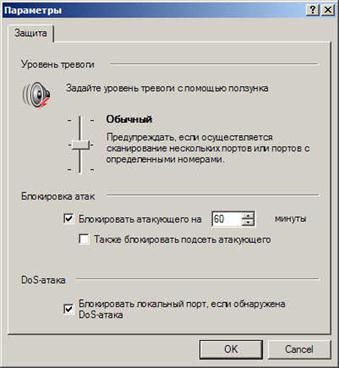

Atack Detection (рис. 11). Подивившись на рис. 11, ви побачите настроювання за замовчуванням, хоча рівень можна встановити на один із трьох - байдужий (програма при ньому буде видавати попередження тільки у випадку 100% атаки на комп'ютер), далі йде режим за замовчуванням - звичайний (при ньому будуть видаватися попередження при скануванні портів комп'ютера), нарешті, третій, максимальний режим (при ньому, навіть при скануванні одного порту на комп'ютері буде видаватися попередження).

|

|

|

рисунок 11

Attachments Filter (рис. 12) - цей плагін дозволяє настроїти роботу із вкладеннями в листи. Залежно від типу файла, вкладеного в лист, можна або перейменувати його, або повідомити про вкладення.

рисунок 12

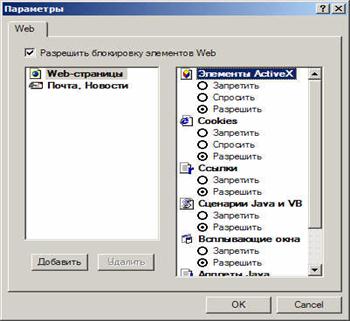

Active Content Filtering (рис. 13) - це своєрідний аналог настроювань безпеки в браузері. Плагін цей за замовчуванням працює.

рисунок 13

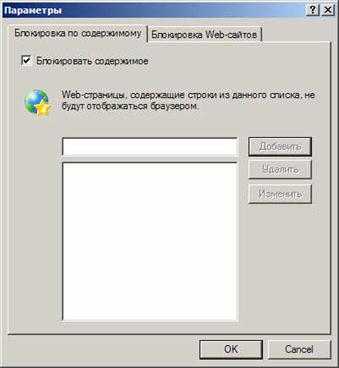

Content Filtering (рис. 14). З допомогою цієї опції можна ввести адреси сайтів або просто окремі слова, виявивши які програма буде блокувати доступ до них. За замовчуванням плагін активний, але список у нього порожній.

рисунок 14

Domain Name Cache (рис. 15) - плагін частково виконуючої функції проксі. Ця опція дозволяє настроїти фіксовану кількість DNS адрес, яку необхідно запам'ятовувати й скільки їх пам'ятати. Це дасть можливість швидше завантажувати сторінки, оскільки не потрібно буде щораз шукати відповідність DNS адрес та імен сайту.

рисунок 15

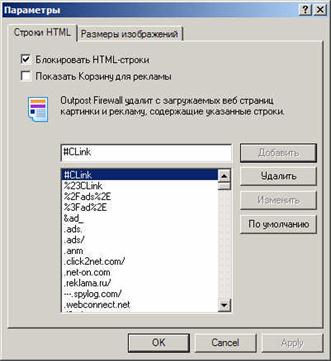

Advertisement Blocking (рис. 16) - блокування рекламного змісту web-сторінки. Тут можна блокувати не тільки рекламні зображення за розміром (баннери), але й рядки рекламного характеру.

рисунок 16

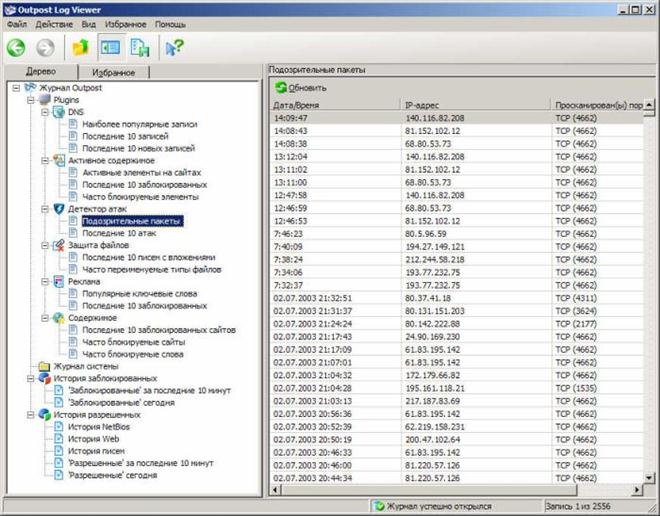

Журнал подій програми (рис. 17). Всю статистику програми можна подивитись в цьому журналі.

рисунок 17

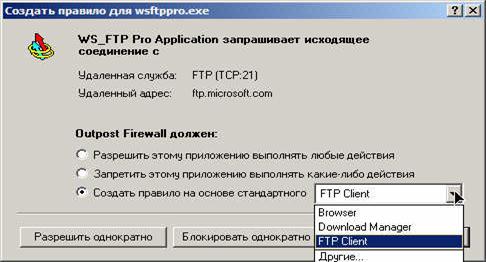

Створення правил слід розглянути докладніше. Основні навантаження в створенні правил покладені на адміністратора у навчальному режимі (рис. 9), тому й будемо розглядати роботу із програмою саме в цьому режимі. Правила можна розділити на дві категорії - правила для програм і системні правила. Почнемо зі складання правил для програм. Правила програм у свою чергу можна також розділити на дві категорії – встановленні за замовчуванням міжмережевим екраном і створені адміністратором. На рис. 18 показаний перший тип - встановлені за замовчуванням міжмережевим екраном. До них віднесені - ftp менеджери, менеджери завантажень, браузери, програми для інтернет спілкування (наприклад ICQ) і т.д., тобто програми зі стандартним використанням інтернету (постійні номери портів, використовувані протоколи й т.д.). Коли якась програма в перший раз запитує інтернет, міжмережний екран відразу пропонує створити правило для цієї програми. Якщо програма відноситься до перерахованих вище, то серед опцій можна побачити тип даної програми й відповідне йому правило. На рис. 18 один з варіантів - ftp клієнт. Також на рис. 18 можна бачите ще два варіанти - дозволити одноразово або блокувати одноразово. Вони не так часто потрібні і, як правило, їх треба запускати у випадку, якщо програму встановлено вперше і треба її протестувати. Тоді слід вибрати варіант - дозволити одноразово (щоб потім не видаляти у ручному режимі зі списку (рис. 3).

|

|

|

рисунок 18

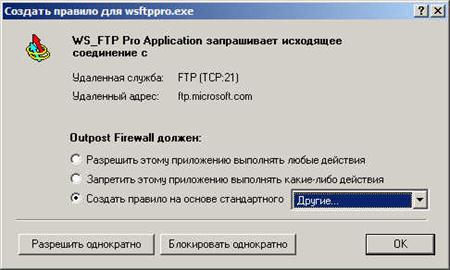

Перейдемо до другого типу правил – правила, створювані користувачем. Розглянемо той же самий варіант (із програмою WS FTP Pro - ftp клієнтом), але в ситуації, коли створюється правило у ручному режимі. Отже, перший запуск ftp клієнта, міжмережний екран "викидає" те ж саме вікно для створення правил, але ми не вибираємо пункт - ftp клієнт, а вибираємо нижній варіант - інші (рис. 19).

рисунок 19

Натискаємо ОК і бачимо вікно, зображене на рис. 20. Можна вибирати тип протоколу, що буде використовувати програма, напрямок (вхідне/вихідне), порти, якими можна користуватися або навпаки - не можна, адреси в інтернеті (мережі), до яких програма може або не може звертатися й т.д. Все це дуже схоже на створення правил для повідомлень у поштових програмах (наприклад Microsoft Outlook).

рисунок 20

2.5 Опис лабораторного макета

1. Комплекс засобів міжмережного екрану Agnitum Outpost Firewall 2 встановлено на IBM-сумісній ПЕОМ у стандартній операційній системі MS WINDOWS ХР (2000) і складається з програмної та апаратної частин.

2. Програмне забезпечення складається з системних драйверів та бібліотечних модулів (DLL), які виконують функції розмежування доступу, програм інтерфейсу автоматизованого робочого місця (АРМ) адміністратора, а також низки додаткових службових утиліт та динамічних бібліотек.

3. До апаратної частини належать спеціальні або мережні плати, які забезпечують фізичне та логічне з’єднання ПЕОМ з апаратними засобами захищуваної мережі.

4. Інтерфейсна частина міжмережного екрану забезпечує організацію робочого місця адміністратора для настроювання і технічної експлуатації міжмережного екрану та керування інформаційною безпекою захищеної підмережі.

3. Ключові питання

1. Складові міжмережних екранів: політика, зміни в структурі мережі, технічні засоби, організаційні заходи.

2. Причини проблем з інформаційною безпекою ЛОМ.

3. Інциденти, викликані використанням слабких паролів та спостереження за каналами передачі даних.

4. Загрози від неправильного використання електронної пошти.

5. Способи маскування під іншого користувача.

6. Які принципи побудови міжмережних екранів.

7. Система міжмережних екранів як засіб захисту підмереж від неправильного використання протоколів і служб.

8. Які переваги використання міжмережних екранів для забезпечення інформаційної безпеки ЛОМ та корпоративних мереж?

9. Які недоліки використання міжмережних екранів для забезпечення інформаційної безпеки ЛОМ та корпоративних мереж?

10. Проблеми, які не вирішуються за допомогою міжмережних екранів.

11. Перелічити компоненти міжмережних екранів.

12. Пояснити політику мережного доступу та доступу до сервісів.

13. Пояснити політику проектування міжмережних екранів.

14. Пояснити необхідність та способи посиленої автентифікації.

15. Способи та особливості фільтрації пакетів.

16. Які пакети потрібно фільтрувати?

17. Наведіть, які проблеми є з маршрутизаторами з фільтрацією пакетів?

18. Пояснити використання прикладних шлюзів (хостів з проксі-службою).

19. Пояснити особливості шлюзів транспортного рівня.

20. Схема та використання міжмережних екранів з фільтрацією пакетів.

21. Схема та використання міжмережних екранів на основі ПЕОМ, підключеної до двох мереж.

22. Схема та використання міжмережних екранів з ізольованим хостом.

23. Схема та використання міжмережних екранів з ізольованою під-мережею.

24. Способи інтеграції модемних пулів з міжмережними екранами.

4. Домашнє завдання

1. Визначити призначення та ознайомитись з причинами застосування міжмережних екранів в локальних і корпоративних мережах передачі даних.

2. Визначити переваги, недоліки і проблеми застосовування міжмережних екранів.

3. З’ясувати, з яких основних компонентів складаються міжмережні екрани.

4. З’ясувати види та зміст політики мережного доступу, що впливають на проектування, установку і експлуатацію системи міжмережних екранів в локальних і корпоративних мережах передачі даних.

5. Підготувати приклад правил фільтрації пакетів відповідно до політики міжмережного екрану.

|

|

|

|

|

Дата добавления: 2014-10-15; Просмотров: 763; Нарушение авторских прав?; Мы поможем в написании вашей работы!