КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Введение. http://www.xnets.ru/plugins/content/content.php?content.175.1

|

|

|

|

ТЕХНОЛОГИЯ КРУПНЫХ СЕТЕЙ ФИРМЫ CISCO SYSTEMS

http://www.xnets.ru/plugins/content/content.php?content.175.1

Данный материал представляет собой переработанное руководство по проектированию крупных кампусных сетей фирмы Cisco Systems. В решениях, заложенных в основу настоящего руководства, использовано существующее на данный момент оборудование, программное обеспечение и технологии, разработанные фирмой Cisco Systems.

Ниже приводятся описания специализированных примеров и приемов проектирования, основанных на конкретном пакете требований заказчиков. Рассматриваются две базовые модели построения крупных корпоративных сетей:

- коммутируемая сеть Ethernet с ядром, основанным на применении технологии Fast Ethernet.

- коммутируемая сеть Ethernet с ядром, основанным на применении технологии ATM (Asynchronous Transfer Mode).

Методология, представленная в настоящем руководстве, отражает традиционный и практический подходы к проектированию систем такого класса, однако изложенные здесь принципы и пути реализации проекта не являются единственно правильным решением проблемы. Фактически руководство можно рассматривать как свод общих рекомендаций по проектированию, основанных на собственных аппаратных и программных разработках фирмы Cisco Systems. Многие технические решения явились прямым следствием ранних наработок инженеров и разработчиков компании. Так, например, сетевая операционная система Cisco IOS™, под управлением которой работают все устройства фирмы, содержит в себе полный набор средств, позволяющих осуществлять функции конфигурирования аппаратуры, оптимизации сетевого трафика, обеспечения защиты данных от несанкционированного доступа и т.д.

Итак, перейдем к обсуждению проектных решений (приведено оглавление с гиперссылками, по которым можно получить подробный материал) [1].

|

|

|

1 >: Введение

2: Существующая сетевая система

3: Сеть, основанная на Ethernet || Уровень доступа

4: Сеть, основанная на Ethernet || Уровень распределения

5: Сеть, основанная на Ethernet || Масштабирование полосы пропускания

6: Сеть, основанная на Ethernet || Назначение серверов рабочих групп

7: Сеть, основанная на Ethernet || Принципы организации уровня ядра сети

8: Сеть, основанная на Ethernet || Ядро системы с применением аппаратуры маршрутизации, встроенной в коммутаторы уровня распределения

9: Сеть, основанная на Ethernet || Поддержка мультикастинга IP

10: Сеть, основанная на Ethernet || Итоги рассмотрения проекта сети на основе Fast Ethernet

11: Сеть, основанная на ATM || Уровень доступа и структура VLAN

12: Сеть, основанная на ATM || Анализ отказоустойчивости

13: Сеть, основанная на ATM || Серверы рабочих групп

14: Сеть, основанная на ATM || Ядро на основе ATM

15: Сеть, основанная на ATM || Маршрутизация Inter-ELAN

16: Сеть, основанная на ATM || Подключение к внешним сетям

17: Сеть, основанная на ATM || Анализ отказоустойчивости

18: Сеть, основанная на ATM || Переход к сетям ATM, использующим MPOA

1.3 УСТАНОВКА И АДМИНИСТРИРОВАНИЕ СЛУЖБ МАРШРУТИЗАЦИИ И УДАЛЕННОГО ДОСТУПА

http://xnets.ru/plugins/content/content.php?content.152

1.3.1 Общие сведения о маршрутизации

Любая редакция Windows Server 2003 включает службу маршрутизации и удаленного доступа, которая предназначена для выполнения следующих задач:

- организации удаленного доступа пользователей к ресурсам локальной сети с использованием коммутируемых линий или виртуальных частных сетей;

- организации доступа пользователей локальной сети к ресурсам Интернет или других сетей с использованием различных способов подключения;

- мультипротокольной маршрутизации и трансляции адресов.

По своим возможностям служба не уступает многим специализированным маршрутизаторам и является хорошей альтернативой в небольших сетях.

|

|

|

Служба маршрутизации и удаленного доступа, входящая в состав Windows Server 2003 - это полнофункциональный программный маршрутизатор и открытая платформа для маршрутизации и объединения сетей. Она предлагает службы маршрутизации в локальных и глобальных сетевых средах, а также через Интернет с помощью безопасных виртуальных частных подключений. Служба маршрутизации и удаленного доступа объединяет функции раздельных служб маршрутизации и удаленного доступа Windows NT 4.0 и является расширением службы Routing and Remote Access Service (RRAS) Windows NT 4.0.

Компьютер под управлением Windows Server 2003 с установленной и настроенной службой маршрутизации и удаленного доступа, обеспечивающий маршрутизацию в локальной или глобальной сети, здесь и далее называется "маршрутизатором Windows Server 2003".

Маршрутизатор Windows Server 2003 поддерживает:

- многопротокольную одноадресную маршрутизацию для протоколов IP, IPX и AppleTalk;

- стандартные протоколы одноадресной IP-маршрутизации: OSPF и RIP версий 1 и 2;

- стандартные протоколы и службы IPX-маршрутизации: RIP для IPX и SAP для IPX;

- службы многоадресной IP-рассылки для обеспечения перенаправления многоадресного IP-трафика;

- службы преобразования адресов, упрощающие работу в небольшой офисной или домашней сети и подключение такой сети к Интернету;

- фильтрацию IP- и IPX-пакетов для обеспечения безопасности и повышения производительности;

- маршрутизацию вызова по требованию по коммутируемым каналам глобальной связи;

- поддержку виртуальных частных сетей с протоколами PPTP и L2TP поверх IPSec;

- поддержку стандартных агентов ретрансляции DHCP;

- стандартную поддержку объявлений маршрутизаторов с использованием обнаружения маршрутизатора средствами ICMP;

- поддержку туннелей с помощью туннелей IP-в-IP;

- интерфейс командной строки для запуска сценариев и автоматизации настройки и удаленного наблюдения;

- поддержку возможностей управления питанием Windows Server 2003;

- возможность управления по протоколу SNMP с поддержкой основных информационных баз управления (MIB).

Интерфейсы маршрутизации, устройства и порты

Маршрутизатор Windows Server 2003 рассматривает установленное сетевое оборудование как набор интерфейсов маршрутизации, устройств и портов.

|

|

|

- Интерфейс маршрутизации - это физический или логический интерфейс, через который перенаправляются одноадресные или многоадресные пакеты.

- Устройство - это оборудование или программное обеспечение, позволяющее создавать физические или логические соединения "точка-точка".

- Порт - это коммуникационный канал устройства, поддерживающий одно соединение "точка-точка".

Интерфейс маршрутизации

Маршрутизатор Windows Server 2003 использует интерфейс маршрутизации для перенаправления одноадресных IP-, IPX- или AppleTalk-пакетов, а также многоадресных IP-пакетов. Существует три типа интерфейсов маршрутизации.

| Тип интерфейса | Описание | ||||

| Интерфейсы локальной сети | Интерфейс локальной сети - это физический интерфейс, обычно представляющий подключение к локальной сети посредством сетевого адаптера. Установленный адаптер глобальной сети часто представляется в виде интерфейса локальной сети. Интерфейсы локальной сети всегда активны; для их активизации обычно не требуется проверка подлинности | ||||

| Интерфейсы вызова по требованию | Интерфейс вызова по требованию - это логический интерфейс, представляющий соединение "точка-точка". Соединение "точка-точка" основано либо на физическом соединении, например, когда два маршрутизатора связаны по аналоговой телефонной линии с помощью модемов, либо на логическом соединении, как в случае, когда два маршрутизатора связываются друг с другом по виртуальному частному подключению, использующему Интернет. Подключения по требованию могут быть двух типов:

Обычно интерфейсы вызова по требованию используют для подключения проверку подлинности. Необходимым оборудованием для интерфейса вызова по требованию является порт устройства | ||||

| Интерфейсы туннелей IP-в-IP | Интерфейс туннеля IP-в-IP - это логический интерфейс, представляющий туннельное подключение "точка-точка". Интерфейсы туннелей IP-в-IP не требуют для подключения использования проверки подлинности |

Устройство

Устройство - это оборудование или программное обеспечение, предоставляющее порты, которые используются подключениями удаленного доступа для создания соединений "точка-точка". Устройства могут быть физическими, например модем, или виртуальными, например протоколы виртуальных частных сетей. Устройства могут поддерживать один порт, например модем, или несколько портов, например пул модемов, способный принять одновременно большое количество входящих вызовов по телефонным линиям. Примерами виртуальных многопортовых устройств являются протоколы PPTP и L2TP. Каждый из этих туннельных протоколов поддерживает несколько виртуальных частных подключений.

|

|

|

Порт

Порт - это канал устройства, который поддерживает одно соединение "точка-точка". Для однопортовых устройств, таких как модемы, устройство и порт неразличимы. Для многопортовых устройств порт является частью устройства, обеспечивающим отдельный канал связи "точка-точка". Например, адаптеры ISDN с интерфейсом BRI поддерживают два отдельных канала, называемых B-каналами. Адаптер ISDN является устройством. Каждый B-канал является портом, так как по каждому B-каналу создается отдельное соединение "точка-точка".

Итак, перейдем к обсуждению проектных решений (приведено оглавление с гиперссылками, по которым можно получить подробный материал).

1 >: Общие сведения о маршрутизации.

2: Общие сведения об одноадресной маршрутизации.

3: Общие сведения о многоадресной маршрутизации.

4: Общий доступ для подключения к Интернету и преобразование сетевых адресов.

5: Маршрутизация вызова по требованию

6: Обновление маршрутов при маршрутизации вызова по требованию.

7: Односторонне-инициируемые подключения по требованию

8: Общие сведения об удаленном доступе.

9: Компоненты Windows Server 2003 для подключений удаленного доступа к сети.

10: Протоколы удаленного доступа.

11: Безопасность удаленного доступа.

12: Планирование маршрутизации.

13: Подключение Офисной сети среднего размера

14: Установка службы маршрутизации и удаленного доступа.

15: Администрирование сервера маршрутизации и удаленного доступа.

16: Управление интерфейсами маршрутизации

17: Управление портами сервера удаленного доступа

18: Управление IP-маршрутизацией

19: Управление статическими маршрутами

20: Управление протоколом NAT

21: Свойства интерфейса трансляции адресов

22: Управление политикой удаленного доступа.

23: Управление журналами удаленного доступа

24: Управление IP-фильтрами.

1.4 ГРУППОВЫЕ ПОЛИТИКИ

http://xnets.ru/plugins/content/content.php?content.148

1.4.1 Концепции групповой политики

Групповые политики - средства централизованного управления настройками компьютеров пользователей. Они могут применяться для управления параметрами рабочего стола пользователя и различных приложений, набором разрешенных приложений, системными привилегиями, параметрами системы безопасности, автоматической установкой программного обеспечения.

Обычно групповые политики используются для управления настройками компьютеров в домене, однако существует возможность работы с локальной политикой компьютера, что позволяет использовать часть возможностей групповых политик при администрировании отдельного компьютера.

Групповые политики представляют собой набор параметров конфигурации компьютеров и окружения пользователя, хранящиеся в виде отдельных объектов. Политики применяются к компьютеру и пользователю во время загрузки компьютера и входа пользователя в систему соответственно. Каждый параметр политики вызывает определенные изменения в системном реестре Windows, таким образом, любое изменение, которое вы осуществляете на компьютере при помощи групповых политик, вы можете осуществить при помощи редактора реестра. Однако групповые политики предоставляют гораздо более гибкие и удобные средства для управления, снижая тем самым издержки на настройку компьютеров пользователей.

Объекты групповой политики

Для определения параметров конфигурации для некоторой группы пользователей и/или компьютеров создаются объекты групповой политики (Group Policy Objects, GPO) - законченные наборы параметров политики. Каждый объект групповой политики хранится в каталоге Active Directory в контейнере групповой политики (Group Policy Container, GPC). Кроме того, объекты группой политики хранятся в виде структуры папок, называемой шаблоном групповой политики (Group Policy Template, GPT). Обычно в GPC хранятся редко изменяемые и небольшие по размеру параметры, а в GPT хранятся часто изменяемые параметры и большие массивы данных. Внутренняя структура контейнеров и шаблонов групповой политики скрыта от всех пользователей системы, даже от администратора.

Объекты групповой политики могут применяться на следующих уровнях иерархии домена Windows Server 2003:

- сайт;

- домен;

- организационное подразделение.

Несколько контейнеров Active Directory могут быть связаны с одним объектом групповой политики. В свою очередь, один контейнер Active Directory может быть связан с несколькими объектами групповой политики. Таким образом на компьютер в домене может распространяться действие неограниченного числа доменных объектов групповой политики, хранящихся в Active Directory.

Локальные объекты групповой политики

На каждом компьютере Windows имеется локальный объект групповой политики, который присутствует независимо от того, является ли компьютер членом домена Windows Server 2003 и есть ли сведения о нем в Active Directory. Однако параметры доменных объектов групповой политики могут перекрывать параметры локальных объектов, поэтому при работе компьютера в домене параметры локального объекта групповой политики меньше всего влияют на конфигурацию окружения пользователя.

По умолчанию в локальном объекте групповой политики определены только параметры безопасности.

Локальный объект групповой политики хранится в папке %systemroot%\system32\GroupPolicy. Все аутентифицированные пользователи компьютера имеют право на чтение и применение локальной политики, однако право ее изменения имеют только члены группы Администраторы.

Контейнеры групповой политики

Контейнер групповой политики (GPC) является объектом каталога Active Directory, хранящим свойства объекта групповой политики. Для каждого параметра групповой политики хранится номер версии, позволяющий отслеживать и синхронизировать изменения как между GPC и GPT, так и между различными контроллерами домена и серверами глобального каталога. Также GPC хранит информацию об активности объекта групповой политики.

Также GPC содержит данные хранилища классов Windows Server 2003, используемое для централизованного развертывания приложений на компьютерах домена.

Контейнер групповой политики (также, как и GPT), содержит два основных подконтейнера, хранящих параметры групповой политики:

- Конфигурация компьютера - в этом контейнере собраны все параметры, действующие на всех пользователей компьютера. Параметры применяются только к объектам компьютеров, находящихся в контейнере с настроенной групповой политикой.

- Конфигурация пользователя - в этом контейнере собраны параметры, действующие только на отдельного пользователя компьютера. Параметры применяются только к объектам учетных записей пользователей, находящихся в контейнере с настроенной групповой политикой.

Шаблоны групповой политики

Шаблоны групповой политики (GPT) хранятся в виде структуры папок в папке %systemroot%\SYSVOL\sysvol\имя_домена\Policies на контроллерах доменов. Помимо ряда параметров политики безопасности GPT содержит административные шаблоны, файлы сценариев и прочие файлы, связанные с объектами групповой политики.

В качестве имени папки, хранящей GPT, используется GUID объекта групповой политики. Например GPT политики домена test.fio.ru будет храниться в папке %systemroot%\SYSVOL\sysvol\test.fio.ru\Policies\.

Структура шаблонов групповой политики

По умолчанию в GPT содержатся подкаталоги User (конфигурация пользователя) и Machine (конфигурация компьютера) и файл gpt.ini. По мере настройки объекта групповой политики в папке GPT появляются дополнительные файлы и папки.

В общем случае структура GPT содержит следующие папки:

| Папка | Содержимое |

| \Adm | Файлы административных шаблонов.adm, формируемые на основе информации в GPC и GPT. Эти файлы обрабатываются Windows Server 2003 для внесения изменений в реестр |

| \User | Файл registry.pol с параметрами, заносимыми в реестр для пользователя |

| \User\Applications | Файл оповещения.aas, используемые компонентом Windows Installer для публикации пакетов установки ПО для пользователя |

| \User\Documents & Settings | Любые файлы, добавляемые на рабочий стол, в меню Пуск, папку Мои документы и другие папки профиля пользователя |

| \User\Scripts\Logon | Сценарии входа и дополнительные файлы, используемые этими сценариями |

| \User\Scripts\Logoff | Сценарии выхода и дополнительные файлы, используемые этими сценариями |

| \Machine | Файл registry.pol с параметрами, заносимыми в реестр компьютера |

| \Machine\Applications | Файл оповещения.aas, используемые компонентом Windows Installer для публикации пакетов установки ПО для всех пользователей компьютера |

| \Machine\Documents & Settings | Любые файлы, добавляемые на рабочий стол, в меню Пуск, папку Мои документы и другие папки профиля всех пользователя компьютера |

| \Machine\Microsoft\WindowsNT\SecEdit | Файл GptTmpl.ini, используемый редактором Security Editor |

| \Machine\Scripts\Startup | Сценарии запуска и дополнительные файлы, используемые этими сценариями |

| \Machine\Scripts\Shutdown | Сценарии выключения и дополнительные файлы, используемые этими сценариями |

Файл gpt.ini

В корневой папке каждого GPT должен содержаться файл Gpt.ini, используемый для задания основных параметров объекта групповой политики. Файл является обычным текстовым файлом и может содержать следующие записи:

| Запись | Описание |

| Version | Номер текущей версии объекта групповой политики. При создании объекта групповой политики номер версии равен 0 и увеличивается на единицу при каждом изменении объекта групповой политики |

| Disabled | Может принимать значения 0 или 1 и используется только для локальных объектов групповой политики, указывая активен локальный объект групповой политики или нет. В доменных объектах групповой политики этот параметр не используется, т.к. информация об активности объекта групповой политики хранится в каталоге Active Directory в GPC |

Файл registry.pol

Файл является новой версией формата файлов.pol, использовавшихся редактором групповой политики Windows 9x и Windows NT. Будучи расположенным в папке User файл registry.pol применяется к дереву HKEY_CURRENT_USER системного реестра, а в папке Machine - к дереву HKEY_LOCAL_MACHINE.

Формат файла registry.pol, созданного редактором групповой политики Windows Server 2003, не совместим с форматом файлов редактора групповой политики Windows 9x и Windows NT. Поэтому этот файл не может быть использован для настройки параметров компьютеров под управлением Windows 9x и Windows NT. Аналогично, файлы registry.pol, созданные редактором групповой политики Windows 9x или Windows NT, не могут использоваться для настройки компьютеров под управлением Windows 2000 и более поздних версий Windows.

Используйте только редактор групповой политики Windows 2000 для изменения файла registry.pol! Не изменяйте его вручную или при помощи старых версий редактора групповой политики!

Порядок применения объектов групповой политики

При загрузке компьютера осуществляется применение параметров компьютера из всех объектов групповой политики, под действие которых попадает компьютер. Параметры пользователя объектов групповой политики применяются в момент регистрации пользователя на локальном компьютере или в домене.

Всегда действует следующий порядок применения объектов групповой политики:

- Первым применяется объект локальной групповой политики. Обычно с помощью параметров этого объекта определяются фундаментальные настройки компьютера.

- Следующим применяется объект групповой политики сайта, в котором расположен компьютер. Обычно на уровне сайта определяются параметры, которые зависят от физического расположения компьютера.

- Потом применяется объект групповой политики домена, в котором зарегистрирован компьютер или пользователь.

- В последнюю очередь применяются объекты групповой политики организационных подразделений. Windows Server 2003 определяет в каком организационном подразделении находится объект пользователя или компьютера и строит список объектов групповой политики всех организационных подразделений по их иерархии до уровня домена. Сначала применяются объекты групповой политики организационных подразделений на более старшем уровне иерархии, потом - на более низких.

Параметры групповой политики

Каждый параметр групповой политики характеризуется именем, которое используется Windows Server 2003 для обращения к параметру. В связи с этим вы не можете изменить имена параметров групповой политики.

Каждый параметр групповой политики может находиться в двух состояниях:

Настроенном (configured) - в объекте групповой политики указано значение параметра. Именно это значение будет использовано при применении политики, если, конечно, не будет переопределено в другом объекте групповой политики.

* Ненастроенном (not configured) - в объекте групповой политики не указано значение параметра. В этом случае действует значение параметра, заданного другим объектом групповой политики. Если ни в одном объекте групповой политики значение параметра не определено, действует текущее значение этого параметра, указанное в системном реестре или файле настроек соответствующего приложения.

Для отмены действия параметра групповой политики недостаточно переключить его значение в состояние не настроено. В этом случае будет действовать последнее значение параметра групповой политики, настроенное при предыдущей операции применения групповой политики. Для отмены действия параметра нужно сначала явно задать его значение по умолчанию и убедиться, что групповая политика применена ко всем необходимым пользователям и компьютерам. Только после этого можно переводить значение параметра в состояние не настроено.

Чтобы новая политика была применена ко всем необходимым пользователям и компьютерам, необходимо перезагрузить все компьютеры.

Итак, перейдем к обсуждению проектных решений (приведено оглавление с гиперссылками, по которым можно получить подробный материал).

1 >: Концепции групповой политики

2: Создание и назначение групповых политик

3: Использование утилиты secedit

4: Создание доменных групповых политик

5: Настройка параметров групповых политик

6: Использование редактора групповой политики

1.5 ПОДКЛЮЧЕНИЕ РАБОЧИХ СТАНЦИЙ WINDOWS XP PROFESSIONAL К ДОМЕНУ

http://www.xnets.ru/plugins/content/content.php?content.149

1.5.1 Подготовка

После установки сервера Windows Server 2003 и создания домена необходимо ввести в домен клиентские компьютеры (рабочие станции). Для этого вам необходимо подготовить следующее:

- создайте в Active Directory учетную запись для регистрации пользователя

- назначьте подключаемой рабочей станции IP-адрес (если не используется динамическая адресация)

- определите DNS-сервер, который будет обслуживать данную рабочею станцию

- определите шлюз для подключения рабочей станции к Интернету

- если в сети работает прокси-сервер, настройте обозреватель (например, Internet Explorer) на работу через прокси-сервер

- если в сети работает почтовая служба, настройте почтового клиента (например, Outlook Express) на работу с почтовым сервером

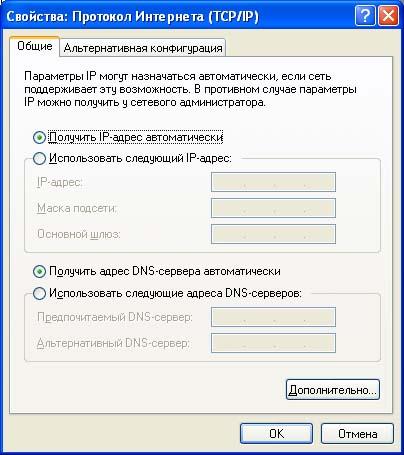

Если служба DHCP не работает или недоступна в вашей сети, то протокол TCP/IP необходимо настроить вручную. Для этого вам необходимо иметь следующие данные:

- IP-адрес компьютера и маску подсети

- IP-адрес DNS-сервера (как минимум одного)

- IP-адрес шлюза для соединения с другой сетью (например, Интернет)

Настройку протокола TCP/IP мы подробно рассматривали в соответствующем разделе, главы Настройка сетевых протоколов

Итак, перейдем к обсуждению проектных решений (приведено оглавление с гиперссылками, по которым можно получить подробный материал).

1 >: Подготовка

2: Подключение к домену

3: Настройка обозревателя Internet Explorer

|

|

|

|

|

Дата добавления: 2014-11-29; Просмотров: 402; Нарушение авторских прав?; Мы поможем в написании вашей работы!