КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Поточные шифры

|

|

|

|

Устройство с одноразовыми ключами (одноразовый блокнот)

ГОСТ 28147-89

Rijndael

Twofish

Был разработан автором Blowfish для соревнования NIST,[10] где и выиграл, получив титул нового национального стандарта шифрования данных и вообще считается превосходящим Blowfish по стойкости и скорости. Есть два варианта: 128 и 256-битный ключ.

Этот алгоритм был отобран конкурсом NIST в октябре 2000 г, и стал новым официальным стандартом AES,[11] используемый правительством США. Ключ в 128 и 256 бит. В отличие от Blowfish и Twofish требует большего времени для шифрования с большими ключами. 256-битная версия примерно на 40 % медленнее 128-битной версии.

256-битный ключ (плюс 384 бита значений подстановок), размер блока — 64 бит, режимы: ECB, гаммирования, CFB; правильный выбор значений подстановок является коммерческой тайной (не все они хороши); является одним из самых стойких и не имеет ограничений по степени секретности информации.

Шифратор, который нельзя вскрыть. Ключом (который имеет ту же длину, что и шифруемые данные) являются следующие n -бит из массива случайно созданных бит, хранящихся в этом устройстве. У отправителя и получателя имеются одинаковые устройства. После использования биты разрушаются, и в следующий раз используются другие биты.

Быстрые алгоритмы симметричного шифрования, обычно оперирующие битами (а не блоками бит). Разработаны как аналог устройства с одноразовыми ключами, и хотя не являются такими же безопасными, как оно, по крайней мере практичны.

Асимметричные криптосистемы

Часто называются криптосистемами с открытым ключом. В ней ключи для шифрования и дешифрования разные и взаимосвязаны, хотя и создаются вместе. Один ключ k1 — открытый, делается известным всем и используется для шифрования данных. Другой k2 — закрытый, держится в тайне и используется для дешифрования данных. Хотя можно шифровать и дешифровать обоими ключами, данные, зашифрованные открытым ключом, могут быть правильно расшифрованы только закрытым ключом. Все асимметричные криптосистемы являются объектом атак путем прямого перебора ключей, и поэтому в них должны использоваться гораздо более длинные ключи, чем те, которые используются в симметричных криптосистемах, для обеспечения эквивалентного уровня защиты. Это сразу же сказывается на вычислительных ресурсах, требуемых для шифрования, т. е. попросту увеличивается время, необходимое на шифрование данных, хотя алгоритмы шифрования на эллиптических кривых могут смягчить эту проблему.

|

|

|

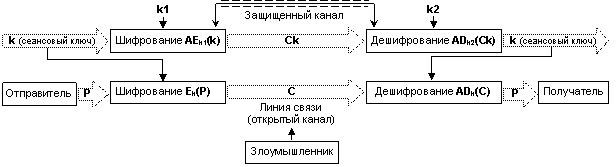

Для того чтобы избежать низкой скорости алгоритмов асимметричного шифрования, генерируется временный симметричный ключ (сеансовый) k для каждого сообщения. Само сообщение шифруется с использованием этого временного сеансового ключа и симметричного алгоритма шифрования/дешифрования. Затем этот сеансовый ключ шифруется с помощью открытого асимметричного ключа получателя и асимметричного алгоритма шифрования. После этого этот зашифрованный сеансовый ключ вместе с зашифрованным сообщением передается получателю. Получатель использует тот же самый асимметричный алгоритм шифрования и свой закрытый ключ для расшифровки сеансового ключа, а полученный сеансовый ключ используется для расшифровки самого сообщения.

В асимметричных криптосистемах важно, чтобы сеансовые и асимметричные ключи были сопоставимы в отношении уровня безопасности, который они обеспечивают. Если используется короткий сеансовый ключ (например, 40-битовый DES), то не имеет значения, насколько велики асимметричные ключи. Хакеры будут атаковать не их, а сеансовые ключи. Асимметричные открытые ключи уязвимы к атакам прямым перебором отчасти из-за того, что их тяжело заменить. Если атакующий узнает секретный асимметричный ключ, то будет скомпрометировано не только текущее, но и все последующие взаимодействия между отправителем и получателем. Данная криптосистема используется в реализации PGP-ключей. Общая схема асимметричной криптосистемы выглядит так:

|

|

|

|

|

|

|

|

Дата добавления: 2014-12-26; Просмотров: 644; Нарушение авторских прав?; Мы поможем в написании вашей работы!