КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Протокол АН. Туннельный режим

|

|

|

|

22) Протокол ESP. Транспортный режим.

Размещение полей заголовка ESP в транспортном режиме, а также его области защиты по двум группам функций

23) Протокол ESP. Туннельный режим.

24) Использование SAD и SPD для формирования исходящего трафика?

В систему поступает IP-пакет для отправления; выбирается селектор, признаки которого соотв пакету; по селектору определяется политика работы с пакетом (напр SA3); если выбирается SAj, то по содерж параметров SAj в SAD обрабатывается исх IP-пакет; из пришедшего пакета выбирается SPI (из AH или ESP заголовка); по SPI выбирается запись SAD; по пар-ам их этой записи механизм IP-sec IP-sec пакет преобраз в исх IP-пакет (с проверкой аутентификации); доп проверка селектора.

Базыа данных безопасных ассоциаций (Security Associations Database, SAD) и база данных политики безопасности (Security Policy Database, SPD).

Обработка исходящего и входящего трафика, не является симметричной. Для исходящих пакетов просматривается база SPD, находится подходящее правило, извлекаются ассоциированные с ним протокольные контексты и применяются соответствующие механизмы безопасности.

поле политики защиты должно содержать ссылку на запись в базе данных SAD, в которую помещен набор параметров безопасной ассоциации для данного пакета) На основании заданных параметров к пакету применяется соответствующий протокол (на рисунке - ESP), функции шифрования и секретные ключи. В том случае, когда пакет нужно обработать с помощью обоих протоколов AH и ESP, администратор должен создать в базе SPD две записи, соответствующие двум ассоциациям. Если к исходящему пакету нужно применить некоторую политику защиты, но указатель записи SPD показывает, что в настоящее время нет активной SA с такой политикой, то IPSec создает новую ассоциацию с помощью протокола IKE, помещая новые записи в базы данных SAD и SPD.

|

|

|

25) Использование SAD и SPD для обработки входящего трафика?

Базыа данных безопасных ассоциаций (Security Associations Database, SAD) и база данных политики безопасности (Security Policy Database, SPD).

Во входящих пакетах для каждого защитного протокола уже проставлено значение SPI, однозначно определяющее контекст. Просмотр базы SPD в таком случае не требуется; можно считать, что политика безопасности учитывалась при формировании соответствующего контекста. (Практически это означает, что ISAKMP-пакеты нуждаются в особой трактовке, а правила с соответствующими селекторами должны быть включены в SPD.)

В заголовках AH и ESP предусмотрено особое поле SPI, куда помещается указатель на строку базы данных SAD, в которой записаны параметры соответствующей SA. Данное поле заполняется протоколами AH или ESP во время обработки пакета в отправной точке защищенного канала. Когда пакет приходит в оконечный узел защищенного канала, из его заголовка ESP или AH (на рисунке из заголовка ESP) извлекается указатель SPI, и дальнейшая обработка пакета выполняется с учетом всех параметров заданной этим указателем ассоциации.

26) Архитектура протокола SSL?

27) Назначение протокола SSL?

Secure Socef Layer. Назначение – защита информационного обмена (конфиденциальность за счет шифрования, аутентификация (за счет эл-цифр подписи) сервера (и клиента))

Протокол обеспечивает конфиденциальность обмена данными между клиентом и сервером, использующими TCP/IP, причем для шифрования используется асимметричный алгоритм с открытым ключом. При шифровании с открытым ключом используется два ключа, причем любой из них может использоваться для шифрования сообщения. Тем самым, если мы используем один ключ для шифрования, то соответственно для расшифровки нужно использовать другой ключ. В такой ситуации мы можем получать защищенные сообщения, публикуя открытый ключ, и храня в тайне секретный ключ.

|

|

|

28) Общая схема работы протокола записи SSL?

29) Назначение протокола извещения (в рамках SSL)?

Протокол извещения (Alert Protocol) предназначен для передачи другой участвующей в обмене данными стороне извещений, касающихся работы SSL. Как и данные любого другого приложения, использующего SSL, сообщения протокола извещения точно так же сжимаются и шифруются в соответствии с параметрами текущего состояния.

Сообщение, генерируемое данным протоколом состоит из 2-х байтов: первый байт - значение, обозначающее уровень предупреждения или уровень неустранимой ошибки, второй байт – код, обозначающий конкретный смысл извещения. Если в первом байте указан уровень неустранимой ошибки, то протокол SSL разрывает соединение, другие соединения могут продолжать существовать, но нового соединения для данного сеанса создать уже будет невозможно.

В протоколе извещения существует 5 извещений, указывающих на неустранимую ошибку и 7 извещений не указывающих на неустранимую ошибку.

30) Назначение протокола квитирования (в рамках SSL)?

Этот протокол позволяет серверу и клиенту выполнить взаимную аутентификацию, а также согласовать алгоритмы шифрования, вычисления MAC и криптографические ключи, которые будут служить для защиты данных, пересылаемых в записи SSL. Протокол квитирования должен использоваться до начала пересылки данных прикладных программ.

В случае с протоколом квитирования генерируется несколько сообщений, которыми обмениваются клиент и сервер. Любое такое сообщение содержит три следующих поля.

Тип (1 байт). Указывает один из 10 допустимых типов сообщения.

Длина (3 байта). Длина сообщения в байтах.

Содержимое (> 1 байта). Параметры, связываемые с сообщением данного типа.

В содержимом может находится несколько полей, в каждом из которых находятся элементы.

Этапы установления сеанса (session) между клиентом и сервером.

31) Из какого материала формируется блок ключей сервера и клиента (в рамках SSL)?

Для того, чтобы сгенерировать ключи сеанса, используется безопасное соединение. Клиент шифрует случайное число с помощью открытого ключа (ОК) сервера и отправляет результат на сервере. Только сервер в состоянии расшифровать его (с его закрытым ключом (ЗК)), и только это факт делает ключи скрыты от третьих стороны, так как только сервер и клиент имели доступ к этим данным. Клиент знает открытый ключ и случайное число, а сервер знает закрытый ключ и (после расшифровки сообщения клиента) случайное число. Третья сторона, возможно, знает только открытый ключ, если закрытый ключ не был взломан.

|

|

|

32) Фильтрация трафика брандмауэром?

Каждый из фильтров предназначен для интерпретации отдельных правил фильтрации путем выполнения следующих стадий:

1. Анализа информации по заданным в интерпретируемых правилах критериям, например, по адресам получателя и отправителя или по типу приложения, для которого эта информация предназначена.

2. Принятия на основе интерпретируемых правил одного из следующих решений:

не пропустить данные; обработать данные от имени получателя и возвратить результат отправителю; передать данные на следующий фильтр для продолжения анализа; пропустить данные, игнорируя следующие фильтры.

33) Функции посредничества брандмауэра?

идентификацию и аутентификацию пользователей;

проверку подлинности передаваемых данных;

разграничение доступа к ресурсам внутренней сети;

разграничение доступа к ресурсам внешней сети;

фильтрацию и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации;

трансляцию внутренних сетевых адресов для исходящих пакетов сообщений;

регистрацию событий, реагирование на задаваемые события,

а также анализ зарегистрированной информации и генерацию отчетов;

кэширование данных, запрашиваемых из внешней сети.

34) Представление брандмауэров на разных уровнях OSI?

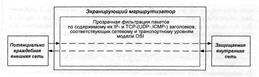

35) Экранирующие маршрутизаторы. Назначение, достоинства, недостатки?

Для принятия решения анализируются заголовки пакетов сетевого и транспортного уровней. В качестве анализируемых полей IР- и ТСР (UDР)-заголовков каждого пакета выступают:

адрес отправителя; адрес получателя; тип пакета; флаг фрагментации пакета; номер порта источника; номер порта получателя. Достоинства: простота самого экрана, а также процедур его конфигурирования и установки; прозрачность для программных приложений и минимальное влияние на производительность сети; низкая стоимость, обусловленная тем, что любой маршрутизатор в той или иной степени представляет возможность фильтрации пакетов. Недостатки: не поддерживают многие необходимые функции защиты, например, аутентификацию конечных узлов, криптографическое закрытие пакетов сообщений, а также проверку их целостности и подлинности; уязвимы для таких распространенных сетевых атак, как подделка исходных адресов и несанкционированное изменение содержимого пакетов сообщений.

|

|

|

36) Шлюзы сеансового уровня. Назначение, достоинства, недостатки?

Предназначен для контроля виртуальных соединений и трансляции IР-адресов при взаимодействии с внешней сетью.

Для контроля виртуальных соединений в шлюзах сеансового уровня используются специальные программы, которые называют канальными посредниками (рiре рrохiеs). Эти посредники устанавливают между внутренней и внешней сетями виртуальные каналы, а затем контролируют передачу по этим каналам пакетов, генерируемых приложениями ТСР/IР. Шлюз сеансового уровня дополняет экранирующий маршрутизатор функциями контроля виртуальных соединений и трансляции внутренних IР-адресов.

Недостатки у шлюза сеансового уровня: не обеспечивается контроль и защита содержимого пакетов сообщений;

не поддерживаются аутентификация пользователей и конечных узлов, а также другие функции защиты локальной сети. Поэтому шлюз сеансового уровня применяют как дополнение к прикладному шлюзу.

37) Назначение канальных посредников (в рамках экранирующего транспорта)?

Посредники прикладного шлюза обеспечивают проверку содержимого обрабатываемых пакетов. Они могут фильтровать отдельные виды команд или информации в сообщениях протоколов прикладного уровня, которые им поручено обслуживать.

При настройке прикладного шлюза и описании правил фильтрации

сообщений используются такие параметры, как: название сервиса; допустимый временной диапазон его использования; ограничения на содержимое сообщений, связанных с данным сервисом; компьютеры, с которых можно пользоваться сервисом;идентификаторы пользователей; схемы аутентификации и др.

38) Обобщенная структура экранирующего шлюза?

идентификация и аутентификация пользователей при попытке установления соединений через брандмауэр; проверка подлинности информации, передаваемой через шлюз; разграничение доступа к ресурсам внутренней и внешней сетей; фильтрация и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации; регистрация событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерация отчетов; кэширование данных, запрашиваемых из внешней сети.

Если в сети работает прикладной шлюз, то входящие и исходящие пакеты могут передаваться лишь для тех служб, для которых имеются соответствующие посредники.

Сниффер - программа, собирающая трафик в локальной сети,

полезна как для атакующих, так и для администраторов сети

Режимы работы (обеспечиваются переключением сетевого интерфейса):

«разборчивый» - сбор данных идущих только к исполняющей системе или от нее;

«неразборчивый» (promiscuous mode) - сбор всего трафика, который проходит через компьютер, на котором запущен сниффер.

Примеры снифферов:

tcpdump - бесплатный сниффер для множества платформ UNIX;

windump - бесплатная версия tcpdump для Windows 9x/NT/2000;

sniffit - бесплатный сниффер для множества платформ UNIX;

dsniff - бесплатный комплект инструментальных средств, который создан на базе сниффера, работающего под UNIX

snort - бесплатный многоплатформенный сниффер.

Сниффинг через концентраторы (пассивный сниффинг)

Концентратор создает трансляционную среду, доступную всем системам в ЛВС.

Защита:

назначение портам разрешенных MAC-адресов;

использование программ, обнаруживающих прослушивание (AntiSniff);

шифрование трафика.

Сниффинг через коммутаторы (активный сниффинг)

Коммутатор просматривает MAC-адрес каждого сообщения, проходящего через него, направляя дапнные толькона требуемое соединение к коммутатору.

Сниффер видит только данные, входящие и исходящие от той машины, на которой он установлен. Остальная информация, протекающая по ЛВС, ему недоступна.

Создание помех коммутаторам с помощью перегрузки

Метод основан на переполнении памяти коммутатора адресами MAC при помощи программы Macof из пакета Dsniff.

При истощении ресурсов памяти некоторые модели коммутаторов начинают переадресовывать данные во все звенья сети, связанные с коммутатором

Защита: не использовать модели коммутаторов, подверженные вышеуказанному недостатку.

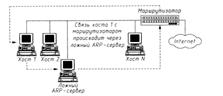

ARP-протокол (Address Resolution Protocol)

Обобщенная функциональная схема ложного ARP-сервера

При получении такого запроса - передача по сети на запросивший хост ложного ARP-ответа, где указывается адрес сетевого адаптера атакующей станции (ложного ARP-сервера) или тот Ethernet-адрес, на котором будет принимать пакеты ложный ARP-сервер.

1) Атакованный хост передает пакеты на ложный ARP-сервер.

2) Ложный ARP-сервер посылает принятые от атакованного хоста пакеты на маршрутизатор.

3) Маршрутизатор, в случае получения ответа на запрос, адресует его непосредственно на атакованный хост, минуя ложный ARP-сервер.

Защита от ложного ARP-сервера

1) Администратор должен вести базу данных соответствия MAC- и IP-адресов всех узлов сети и использовать программу arpwatch, которая прослушивает сеть и и уведомляет администратора о замеченных наружениях.

2) Использование статических ARP-таблиц

Заполнитель может понадобиться в трех случаях:

- для нормальной работы некоторых алгоритмов шифрования необходимо, чтобы шифруемый текст содержал кратное число блоков определенного размера.

- формат заголовка ESP требует, чтобы поле данных заканчивалось на границе четырех байтов.

- заполнитель можно использовать для сокрытия действительного размера пакета в целях обеспечения так называемой частичной конфиденциальности трафика.

|

|

|

|

Дата добавления: 2015-04-24; Просмотров: 875; Нарушение авторских прав?; Мы поможем в написании вашей работы!