КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Односпрямовані хеш-функції

|

|

|

|

Невід’ємною частиною електронно-цифрового підпису є використовування геш-функцій. Геш-функцією (англ. hash – подрібнювати, змішувати) називається перетворення h, яка перетворює інформаційну послідовність М довільної довжини на послідовність фіксованої довжини h (M), називану геш-кодом. Окрім того, геш-функції широко застосовуються і для розв’язування багатьох інших питань, пов’язаних із забезпеченням захисту потоків даних, наприклад для гешування паролів користувачів з метою подальшого їхнього шифрування та зберігання у базі даних. Цей метод застосовується в ОС Windows NT (використовується геш-функція MD4 разом з DES). Функція гешування може служити за криптографічну контрольну суму – код виявлення змін (MDC – Manipulation Detection Code) або для перевірки цілісності

повідомлення (MIC – Message Integrity Check).

Однією з найважливіших характеристик геш-функцій, що зумовили їхнє широке впровадження у практику, виявилася здатність отримувати з відкритого тексту великої довжини (наприклад в геш-функції SHA максимальна довжина відкритого тексту обмежена 264 бітами) геш-коду набагато меншою довжиною (у російському стандарті ГОСТ Р 34.11–94 довжина геш-коду становить 256 біт, західні геш-функції мають переважно геш-код довжиною 160...180 біт), що в певних випадках дозволяє дуже ефективно скоротити мережний трафік.

Застосовування геш-функцій надає можливість усувати надлишковість відкритого тексту, що при подальшому криптографічному перетворенні геш-коду відкритого тексту позитивно позначається на криптографічних властивостях зашифрованого повідомлення.

До функції h (M) ставляться такі вимоги:

– результат роботи геш-функцій має залежати від усіх двійкових символів

|

|

|

вихідного повідомлення, а також від їхнього взаємного розташування;

– геш-функція має бути стійкою в розумінні звертання;

– геш-функція має бути стійкою в розумінні виявлення колізій.

Область використання геш-функцій:

– захист паролів при їхньому передаванні та зберіганні;

– формування контрольних кодів MDC;

– отримування стисненого зразка повідомлення перед формуванням електронного підпису;

– оперативний контроль перебігу програм.

Існує три методи побудови геш-функцій:

– на базі певної складно обчислюваної математичної задачі;

– на базі алгоритмів блокового шифрування;

– розроблення з нуля.

Кожен із зазначених методів має власні переваги й недоліки, однак, найбільш поширеними сьогодні є останні два. Це пов’язано з тим, що при побудові геш-функцій з нуля, виникає можливість враховувати таку їхню властивість, як ефективна програмна реалізація. Широке застосовування геш- функцій, побудованих на базі алгоритмів блокового шифрування, є наслідком ретельного опрацювання питання стійкості багатьох з існуючих алгоритмів.

Найбільш відомі алгоритми отримування геш-образів повідомлень – MD5, SHA, RIPEMD, ГОСТ Р 34.11–94, TIGER, HAVAL.

MD5 – представник сімейства алгоритмів обчислення геш-функцій MD (Message Digest Algorithm), запропонованого Р. Рівестом [29]; розроблено 1991 р.; перетворює інформаційну послідовність довільної довжини на геш-образ розрядністю 128 біт.

RIPEMD – розроблено в межах європейського проекту RIPE (Race Integrity Primitives Evaluation) Європейського співтовариства; є модифікацією алгоритму MD4; перетворює інформаційну послідовність довільної довжини на геш-образ розрядністю 128 (RIPEMD-128) або 160 біт (RIPEMD-160) [30].

TIGER – розроблено Р. Андерсоном та Е. Біхемом; призначений для реалізації на 64-розрядних комп’ютерах; перетворює інформаційну послідовність довільної довжини на геш-образ розрядністю 192 біти.

HAVAL – односпрямована геш-функція змінної довжини. Функція HAVAL є модифікацією функції MD5. Алгоритм HAVAL опрацьовує повідомлення блоками розміром у 1024 розряди, що є удвічі більше, аніж в алгоритмі MD5. У HAVAL використовується вісім 32-розрядних змінних зчеплення, тобто удвічі більше, аніж в алгоритмі MD5, і змінна кількість раундів опрацювання – від трьох до п’яти (на кожному раунді виконується 16 кроків). Функція HAVAL може видавати геш-значення обсягом у 128, 160, 192, 224 або 256 розрядів.

|

|

|

Розглянемо два приклади практичної реалізації геш-функцій: SHA, побудованої з нуля, і ГОСТ Р 34.11–94 – на базі блочного алгоритму шифрування ГОСТ 28147–89.

15. Поняття електронного цифрового підпису. Схема побудови

Найбільш важливою сферою застосовування криптографії з відкритим ключем є цифрові підписи. Протягом багатьох століть при діловому листуванні, укладання контрактів та оформленні будь-яких інших важливих паперів, підпис відповідальної особи чи виконавця був неодмінною умовою визнання його статусу або беззаперечним свідченням його важливості. Подібний акт переслідував дві цілі:

– гарантування автентичності листа шляхом звірення підпису з наявним зразком;

– гарантування авторства документа (з юридичної точки зору).

Виконання цих вимог ґрунтується на таких властивостях підпису:

– підпис є автентичний, тобто за його допомогою одержувачеві документа можна довести, що він належить власникові (на практиці це визначається графологічною експертизою);

– підпис є непідробний, тобто є доказом, що лише та людина, чий автограф стоїть на документі, могла підписати цей документ і ніхто інший не зміг би цього зробити;

– підпис неможливо перенести, тобто він є частиною документа і тому перенести його на інший документ неможливо;

– документ з підписом є незмінним, тобто після підписання його неможливо змінити, залишивши даний факт непоміченим;

– підпис є беззаперечний, тобто особа, яка підписала документ, у разі визнання експертизою, що саме вона засвідчила цей документ, не може заперечити факт підписання;

– кожна особа, котра має зразок підпису, може переконатися в тому, що даний документ підписано власником підпису.

З переходом до безпаперових способів передавання та зберігання даних, а також з розвитком систем електронного переказування грошових коштів, у основі яких – електронний аналог паперового платіжного доручення, проблема віртуального підтвердження автентичності документа набула особливої гостроти. Розвиток будь-яких подібних систем тепер неможливо уявити без існування електронних підписів під електронними документами. Протее застосовування і широке розповсюдження електронно-цифрових підписів (ЕЦП) спричинило цілий ряд правових проблем. Приміром, ЕЦП може застосовуватися на основі домовленостей всередині певної групи користувачів системи передавання даних і, відповідно до домовленості всередині цієї групи, повинен мати юридичну силу. Але чи буде електронний підпис мати доказову силу в суді, наприклад, за оскарження факту передавання платіжного доручення? Так, тому що 2003 року в Україні прийнято закони: „Про електронні документи та електронний документообіг”, „Про електронний цифровий підпис”.

|

|

|

Хоча ЕЦП зберіг практично всі головні властивості звичайного підпису, певні особливості реалізації електронного автографа роблять його окремим класом підписів. Тому юридичні, правові та методологічні аспекти застосовування ЕЦП мають враховувати його специфіку.

Існує кілька методів побудови схем ЕЦП, а саме:

1) Шифрування електронного документа (ЕД) на основі симетричних алгоритмів. Така схема передбачає наявність у системі третьої особи (арбітра), що користується довірою учасників обміну підписаними у подібний спосіб електронними документами. Взаємодія користувачів даної системи здійснюється за таким алгоритмом:

– учасник А зашифровує повідомлення на власному секретному ключі  , зміст якого узгоджено з арбітром, потім зашифроване повідомлення передається арбітрові із зазначенням адресата даного повідомлення (інформація, що ідентифікує адресата, передається також у зашифрованному вигляді);

, зміст якого узгоджено з арбітром, потім зашифроване повідомлення передається арбітрові із зазначенням адресата даного повідомлення (інформація, що ідентифікує адресата, передається також у зашифрованному вигляді);

– арбітр розшифровує отримане повідомлення на ключі  , проводить необхідні перевірки і потім зашифровує на секретному ключі учасника В (

, проводить необхідні перевірки і потім зашифровує на секретному ключі учасника В ( ).

).

|

|

|

Далі зашифроване повідомлення надсилається учасникові В разом з інформацією про те, що воно надійшло від учасника А;

– учасник В розшифровує це повідомлення й переконується в тому, що відправником є учасник А.

За авторизацію документа у наведеній схемі вважатиметься сам факт зашифровування ЕД секретним ключем і передавання зашифрованого ЕД арбітра. Основною перевагою цієї схеми є наявність третьої сторони, що виключає будь-які суперечні питання між учасниками інформаційного обміну, тобто в даному разі не потрібно додаткової системи арбітражу ЕЦП. Недоліком схеми є наявність третьої сторони і використовування симетричних алгоритмів шифрування.

2) Шифрування ЕД з використовуванням асиметричних алгоритмів шифрування. Фактом підписання документа в такій схемі є зашифровування документа на секретному ключі його відправника. Ця схема теж

використовується дуже рідко внаслідок того, що довжина ЕД може виявитися критичною. Застосовування асиметричних алгоритмів для зашифровування повідомлень великої довжини є неефективне з точки зору швидкісних характеристик. У цьому разі не потрібно наявності третьої сторони, хоча вона може виступати в ролі сертифікаційного органу відкритих ключів користувачів.

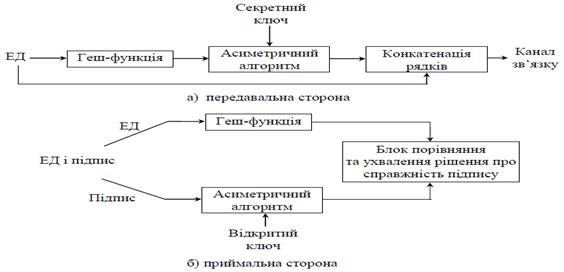

3) Розвитком попередньої ідеї стала найбільш розповсюджена схема ЕЦП, а саме: зашифровування остаточного результату опрацювання ЕД геш-функцією за допомогою асиметричного алгоритму. Структурну схему такого варіанта побудови ЕЦП подано на рис.

Генерування підпису відбувається в такий спосіб:

1) Учасник А обчислює геш-код від ЕД. Отриманий геш-код проходить процедуру перетворення з використанням власного секретного ключа, після чого отримане значення (що і є ЕЦП) разом з ЕД надсилається учасникові В.

2) Учасник В повинен отримати ЕД з ЕЦП та сертифікований відкритий ключ користувача А, а потім провести розшифровування на ньому ЕЦП, сам ЕД підлягає операції гешування, після чого результати порівнюються і, якщо вони співпадають, ЕЦП визнається за справжній, в іншому разі – за помилковий.

Стійкість даного типу ЕЦП базується на стійкості асиметричних алгоритмів шифрування і застосовуваних геш-функцій.

Стійкість схеми електронного підпису залежить від стійкості використовуваних криптоалгоритмів та геш-функцій і визначається стосовно пари загроза–атака.

|

|

|

|

|

Дата добавления: 2015-05-08; Просмотров: 1520; Нарушение авторских прав?; Мы поможем в написании вашей работы!