КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Процедура проверки цифровой подписи

|

|

|

|

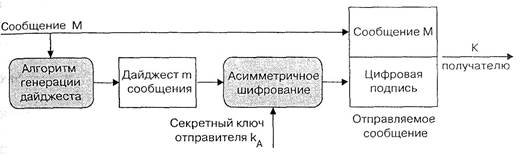

Процедура формирования цифровой подписи

На подготовительном этапе этой процедуры абонент А − отправитель сообщения − генерирует пару ключей: секретный ключ kA и открытый ключ KA. Открытый ключ KA вычисляется из парного ему секретного ключа kA. Открытый ключ KA рассылается остальным абонентам сети (или делается доступным, например, на разделяемом ресурсе) для использования при проверке подписи.

Для формирования цифровой подписи отправитель А прежде всего вычисляет значение хэш-функции h(М) подписываемого текста М (рис. 1). Хэш-функция служит для сжатия исходного подписываемого текста М в дайджест m − относительно короткое число, состоящее из фиксированного небольшого числа битов и характеризующее весь текст М в целом. Далее отправитель А шифрует дайджест m своим секретным ключом kA. Получаемая при этом пара чисел представляет собой цифровую подпись для данного текста М. Сообщение М вместе с цифровой подписью отправляется в адрес получателя.

Рис.1. Схема формирования электронной цифровой подписи

Абоненты сети могут проверить цифровую подпись полученного сообщения М с помощью открытого ключа отправителя KA этого сообщения (рис. 2).

При проверке ЭЦП абонент В − получатель сообщения М − расшифровывает принятый дайджест m открытым ключом KA отправителя А. Кроме того, получатель сам вычисляет с помощью хэш-функции h(М) дайджест m’ принятого сообщения М и сравнивает его с расшифрованным. Если эти два дайджеста − m и m’ − совпадают, то цифровая подпись является подлинной. В противном случае либо подпись подделана, либо изменено содержание сообщения.

Рис.2. Схема проверки электронной цифровой подписи

|

|

|

Принципиальным моментом в системе ЭЦП является невозможность подделки ЭЦП пользователя без знания его секретного ключа подписывания. Поэтому необходимо защитить секретный ключ подписывания от несанкционированного доступа. Секретный ключ ЭЦП, аналогично ключу симметричного шифрования, рекомендуется хранить на персональном ключевом носителе в защищенном виде.

Электронная цифровая подпись представляет собой уникальное число, зависящее от подписываемого документа и секретного ключа абонента. В качестве подписываемого документа может быть использован любой файл. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.

Помещаемая в подписываемый файл (или в отдельный файл электронной подписи) структура ЭЦП обычно содержит дополнительную информацию, однозначно идентифицирующую автора подписанного документа. Эта информация добавляется к документу до вычисления ЭЦП, что обеспечивает и ее целостность. Каждая подпись содержит следующую информацию:

· дату подписи;

· срок окончания действия ключа данной подписи;

· информацию о лице, подписавшем файл (Ф.И.О., должность, краткое наименование фирмы);

·  идентификатор подписавшего (имя открытого ключа);

идентификатор подписавшего (имя открытого ключа);

· собственно цифровую подпись.

Важно отметить, что, с точки зрения конечного пользователя, процесс формирования и проверки цифровой подписи отличается от процесса криптографического закрытия передаваемых данных следующими особенностями.

При формировании цифровой подписи используется закрытый ключ отправителя, тогда как при зашифровании применяется открытый ключ получателя. При проверке цифровой подписи используется открытый ключ отправителя, а при расшифровывании − закрытый ключ получателя.

Проверить сформированную подпись может любое лицо, так как ключ проверки подписи является открытым. При положительном результате проверки подписи делается заключение о подлинности и целостности полученного сообщения, то есть о том, что это сообщение действительно отправлено тем или иным отправителем и не было модифицировано при передаче по сети. Однако, если пользователя интересует, не является ли полученное сообщение повторением ранее отправленного или не было ли оно задержано на пути следования, то он должен проверить дату и время его отправки, а при наличии − порядковый номер.

|

|

|

Сегодня существует большое количество алгоритмов ЭЦП.

|

|

|

|

|

Дата добавления: 2015-05-09; Просмотров: 2906; Нарушение авторских прав?; Мы поможем в написании вашей работы!