КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Налаштування OpenVPN сервера

|

|

|

|

У пакет openvpn включений приклад конфігураційного файлу для OpenVPN сервера. Він знаходиться в архіві server.conf.gz в каталозі / usr / share / doc / openvpn / examples / sample-config-files. Розпакуємо і перемістимо його в директорію / etc / openvpn:

cd /usr/share/doc/openvpn/examples/sample-config-files

gunzip -d server.conf.gz

mv server.conf /etc/openvpn/

Змін до цього конфігураційний файл буде небагато. Необхідно вказати файл приватного ключа та сертифіката OpenVPN сервера створеного за інструкцією установки OpenVPN сервера:

cert Filial1.com.crt

key Filial1.com.key

Вказати віртуальну підмережу

server 192.168.52.0 255.255.255.0

Повідомити приєднавшемуся клієнту зміни в його таблицю роутінга:

push "route 192.168.100.0 255.255.255.0"

Цей рядок змусить OpenVPN клієнт при підключенні до сервера модифікувати свою таблицю роутінга. У балці клієнта OpenVPN при підключенні з'явиться рядок:

Sat Feb 19 13:21:59 2015 /sbin/route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.52.5

Оскільки всі комп'ютери в обох мережах повинні бачити один-одного, то необхідно внести зміни в таблицю роутінга OpenVPN сервера:

client-config-dir ccd

route 192.168.2.0 255.255.255.0

Також потрібно створити директорію / etc / openvpn / ccd, в якій створити файл з ім'ям подключающегося клієнта. У нашому прикладі це Filial2. Цей файл буде складатися з єдиною рядки:

iroute 192.168.2.0 255.255.255.0

Без цих трьох строчок підключився клієнт бачить всі комп'ютери в мережі OpenVPN сервера, але інші комп'ютери в підключається мережі, підключену мережу не побачать, як і з мережі OpenVPN сервера підключена мережа залишиться недоступною.

Також слід вибрати криптографічний механізм, Розкоментувати одну з рядків:

;cipher BF-CBC # Blowfish (default)

cipher AES-128-CBC # AES

;cipher DES-EDE3-CBC # Triple-DES

Обраний механізм шифрування потрібно буде прописати всім клієнтам підключаються до цього OpenVPN сервера.

За замовчуванням поточний статус зберігається в файл /etc/openvpn/openvpn-status.log. Варто змінити, наприклад на:

|

|

|

status /var/log/openvpn/status_server.log

Каталог для статусного файлу повинен існувати, автоматично він не створюється. Статусний файл перезаписується разів на хвилину. Якщо в ньому немає необхідності, можна просто закомментировать цей рядок.

В результаті вийде конфігураційний файл для OpenVPN сервера:

port 1194

proto udp

dev tun

ca ca.crt

cert Filial1.com.crt

key Filial1.com.key

dh dh1024.pem

server 192.168.52.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "route 192.168.1.0 255.255.255.0"

client-config-dir ccd

route 192.168.2.0 255.255.255.0

keepalive 10 120

cipher AES-128-CBC

comp-lzo

persist-key

persist-tun

status /var/log/openvpn/status_server.log

verb 3

Після конфігурування OpenVPN сервера, його можна запустити. В Debian це робиться так:

. /etc/init.d/openvpn start или service openvpn start

Оскільки шлях і ім'я лог файлу не вказані, OpenVPN буде відправляти свій лог в syslog.

Налаштування OpenVPN клієнта

У пакет openvpn включений приклад конфігураційного файлу для клієнта OpenVPN. Він знаходиться у файлі client.conf в каталозі /usr/share/doc/openvpn/examples/sample-config-files

Переміщаємо його в директорію / etc / openvpn:

cd /usr/share/doc/openvpn/examples/sample-config-files

cp client.conf /etc/openvpn/

Змін до конфігураційний файл клієнта буде дуже мало. Вказуємо адресу OpenVPN сервера:

remote Filial2.com 1194

Файл приватного ключа та сертифіката OpenVPN клієнта створеного за інструкцією установки OpenVPN клієнта:

cert Filial2.crt

key Filial2.key

Необхідно вибрати той же механізм шифрування, що і на сервері:

;cipher BF-CBC # Blowfish (default)

cipher AES-128-CBC # AES

;cipher DES-EDE3-CBC # Triple-DES

У цьому файлі конфігурації клієнта OpenVPN відсутні директиви вказують на розташування лог файлу і статусного файлу. Можна додати їх:

log-append /var/log/openvpn/openvpn_client.log

status /var/log/openvpn/status_client.log

На час тестування, директиву log-append можна закомментировать, тоді при тестовий запуск OpenVPN клієнта, висновок лог файлу піде на stdout.

Каталог для статусного файлу повинен існувати, автоматично він не створюється. Статусний файл перезаписується разів на хвилину. Якщо в ньому немає необхідності, можна просто закомментировать цей рядок.

|

|

|

В результаті вийде конфігураційний файл для OpenVPN клієнта:

client

dev tun

proto udp

remote router1.example.com 1194

resolv-retry infinite

nobind

user nobody

group nogroup

persist-key

persist-tun

ca ca.crt

cert user_office2.crt

key user_office2.key

ns-cert-type server

cipher AES-128-CBC

comp-lzo

verb 3

log-append /var/log/openvpn/openvpn_client.log

status /var/log/openvpn/status_client.log

Клієнт готовий до підключення, це можна відразу перевірити:

openvpn client.conf

Якщо директива log-append не була зазначена, то висновок логу буде проводиться на stdout.

Перевірка з'єднання

Перевіряти з'єднання двох мереж необхідно не з роутерів, а з будь-яких інших машин в локальних мережах. Це пов'язано з тим, що якщо команди зміни роутінга були задані невірно або не вказані зовсім, то клієнт і сервер OpenVPN будуть бачити один-одного, а інші комп'ютери в локальних мережах немає.

Припустимо, що в першому мережі з OpenVPN сервером є комп'ютер з IP адресою 192.168.1.21, а в другій мережі, з OpenVPN клієнтом є комп'ютер з IP адресою 192.168.2.22. У цьому випадку перевірка здійснюється на них, простим пінгом.

З першої мережі, з комп'ютера з адресою 192.168.1.21 тестуємо зв'язок з IP адресою 192.168.2.22: ping 192.168.2.22

З другого мережі, з комп'ютера з адресою 192.168.2.22 тестуємо зв'язок з IP адресою 192.168.1.21: ping 192.168.100.2

Обидва комп'ютери повинні бути доступні один для одного.

NAT для цих мереж не потрібен, це зайва сутність і зайве навантаження. Ніякої додаткової конфігурації таблиці маршрутизації також не потрібно. OpenVPN все зробить сам, на підставі своїх конфігураційних файлів.

Шлях між мережами буде виглядати приблизно так:

traceroute 192.168.100.2

traceroute to 192.168.100.2 (192.168.100.2), 30 hops max, 60 byte packets

1 192.168.200.1 (192.168.200.1) 0.133 ms 0.122 ms 0.150 ms

2 192.168.50.1 (192.168.50.1) 54.832 ms 56.607 ms 58.321 ms

3 192.168.100.2 (192.168.100.2) 64.376 ms 65.274 ms 65.959 ms

5. ІНСТРУКЦІЯ З НАЛАШТУВАННЯ МЕРЕЖЕВОГО ОБЛАДНЕННЯ

За основу візьмемо OpenVPN-2.0.9 і Debian 7 в якості сервера.

Перша мережа:

· Локальна мережа 192.168.1.0 mask 255.255.255.0.

· OpenVPN сервер буде налаштований на комп'ютері під керуванням Debian з адресою 192.168.1.2, що має dns ім'я Filial1.com.

Друга мережу (віддалена):

· Локальна мережа 192.168.2.0 mask 255.255.255.0.

· OpenVPN клієнт буде налаштований на комп'ютері з адресою 192.168.2.1.

Віртуальна мережа OpenVPN

· Для мережі OpenVPN виділяється підмережа 192.168.52.0 mask 255.255.255.0.

Налаштування інтерфейсів сервера

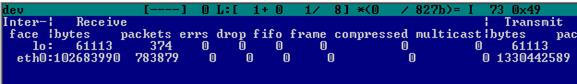

1. Перевірити імена інтерфейсів,які налаштовані у ядрі. Для цього відкрити файл /proc/net/dev, у якому в лівому стовбці будуть імена фізичних інтефейсів (див рисунок 6.1)

|

|

|

Рисунок 6.1. Імена інтерфейсів,які налаштовані у ядрі

2. Налаштування інтерфейсу сервера вручну:

ifconfig eth0 172.23.1.9

і в сценаріях у файлі

/etc/sysconfig/network-scripts/ifcfg-eth0

призначити параметри:

DEVICE=eth0

BOOTPROTO= static

IPADDRESS = 172.23.1.9

NETMASK = 255.255.0.0

ONBOOT=yes

3. Зберегти і закрити файл. Спробувати опустити і підняти інтерфейс:

ifdown eth0

ifup eth0

4. Перевірити параметри інтерфейсу можна командою

ifconfig eth0

|

|

|

|

|

Дата добавления: 2015-06-29; Просмотров: 32800; Нарушение авторских прав?; Мы поможем в написании вашей работы!