КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Аутентификация контрагентов на основе технологии электронной цифровой подписи

|

|

|

|

Процедура получения личного сертификата при помощи коммерческого центра

Для получения личного сертификата следует обратиться на веб-сервер издателя сертификата (например, www.verisign.com, www.globalsign.net, www.twate.com) и сообщить данные, необходимые для получения сертификата определенного разряда, а также выбрать длину закрытого ключа. Перед отправкой браузер пользователя сгенерирует открытый (публичный) и закрытый ключи и внесет их в защищенную базу данных. Закрытый ключ должен быть известен только владельцу сертификата и никому больше. Открытый ключ распространяется открыто, в том числе помещается в сертификат. Получив оплату за сертификат, сертификационный центр выпускает сертификат и указывает URL, по которому его можно получить. Браузер пользователя автоматически запускает процедуру установки сертификата сразу после его получения.

Аутентификация — процесс идентификации, позволяющий удостовериться в личности, желающей получить интерактивный доступ к информации, услугам, заключить сделку и т. п. Аутентификация дает гарантию того, что стороны впоследствии не смогут отрицать своего участия в сделке. Выполняется для обеспечения безопасности и гарантирования исполнения сделок, основывается на использовании паролей, специальных карточек, алгоритмах электронной цифровой подписи (ЭЦП) и др.

Цифровая (электронная) подпись — последовательность одного или нескольких символов, которая является электронным эквивалентом письменной подписи.

«Слепая» цифровая подпись заключается в том, что при подписывании информации пользователь видит лишь необходимую ему часть ее (например номинал электронных купюр), но своей подписью он утверждает подлинность всего объема информации.

|

|

|

В настоящее время подавляющее большинство операций электронной коммерции во всем мире обслуживается с использованием цифровой подписи. Механизм применения ЭЦП включает два криптографических преобразования: формирование ЭЦП под документом и проверку ее подлинности. Цифровая подпись реализуется так называемой криптографией с открытым ключом (асимметричной криптографией).

Криптография с открытым ключом — класс асимметричных криптографических методов, использующих двуключевые шифры: открытый ключ и закрытый ключ. Открытый ключ владелец пары сообщает всем своим корреспондентам для декодирования получаемых от него сообщений, кодирования направляемых ему сообщений и проверки подлинности его ЭЦП под сообщениями. Закрытый ключ известен только его владельцу и используется для создания ЭЦП под документами и сообщениями и расшифровки сообщений, зашифрованных открытым ключом.

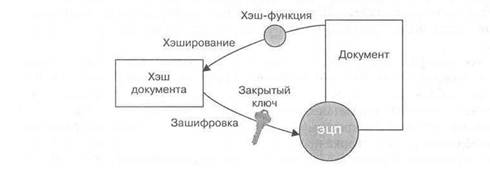

На использовании данного метода основывается механизм ЭЦП. Для формирования ЭЦП под документом владелец ключей сначала по стандартному алгоритму вычисляет свертку документа — его уникальный идентифицирующий код (синонимы — хэш, дайджест), а затем зашифрованная закрытым ключом свертка помещается в конце документа.

Рассмотрим принципиальную схему выработки и проверки ЭЦП с применением алгоритмов асимметричного шифрования (рис. 1.3).

Рис. 1.3. Схема выработки ЭЦП при асимметричном шифровании

Рис. 1.3. Схема выработки ЭЦП при асимметричном шифровании

|

Хэширование применяется для сокращения объема шифруемой информации и тем самым повышения производительности шифрования. Ввиду того, что теоретически не гарантировано однозначное соответствие хэша оригиналу, хэш-функция подбирается таким образом, чтобы было практически невозможно изменить документ, сохранив результат хэширования.

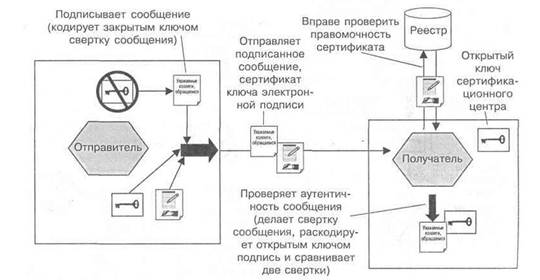

Получив такое послание, адресат выполняет свертку текста по такому же алгоритму и расшифровывает подпись открытым ключом отправителя. Если результаты свертки и расшифровки совпали, можно уверенно сделать два вывода: письмо составил именно владелец закрытого ключа и текст письма дошел до адресата в неизменном виде (рис. 1.4).

|

|

|

Рис. 1.4. Схема проверки ЭЦП при асимметричном шифровании

Рис. 1.4. Схема проверки ЭЦП при асимметричном шифровании

|

Закрытый ключ может храниться в защищенной области на диске или в памяти специализированного автономного носителя, например USB- брелка или смарт-карты. Как правило, ключ дополнительно шифруется с использованием пароля или ПИН-кода, известных только правомерному владельцу.

Аутентификация субъекта, основанная на данной технологии, сводится к доказательству того, что он владеет закрытым ключом, соответствующим опубликованному открытому. В криптосистемах, поддерживающих технологию ЭЦП, доказательство владения заключается в том, что субъект подписывает своим закрытым ключом присланный ему запрос и посылает его обратно. Если проверка подтверждает корректность подписи — субъект действительно обладает соответствующим закрытым ключом. Для того чтобы злоумышленник, перехвативший подписанный запрос, не мог впоследствии использовать его, выдавая себя за правомерного владельца закрытого ключа, достаточно, чтобы запрос был неповторяющимся. Для того чтобы злоумышленник не подменил находящийся в свободном доступе открытый ключ, используется схема, показанная на рис. 1.7.

Крупнейшие компании и нормативные организации, занимающиеся вопросами безопасности в Интернете, совместно разработали гибкую норму верификации электронной подписи. По мнению представителей консорциума World Wide Web Consortium (W3C), это соглашение позволит всем пользователям Интернета быстро и без опасений обмениваться электронными документами. Новый стандарт позволяет применять подпись не только ко всему документу, но и к какой-либо отдельной его части, удостоверяемой подписантом. Это необходимо в том случае, если один и тот же документ проходит через руки нескольких сторон. Каждая из уполномоченных сторон сможет прочитать документ, внести в него необходимые коррективы, подписаться под ними и направить другой стороне.

|

|

|

С коммерческой точки зрения такая технология может быть с успехом использована при многосторонних сделках. В данном случае каждый из контрагентов подписывает только ту часть документа, за которую он несет ответственность.

Приведем сравнительную оценку собственноручной подписи, заверенной печатью, с цифровой подписью с точки зрения выполняемых ими защитных функций:

— защита целостности документа: в случае применения обычной подписи и печати после подписания документ может быть изменен (например, может быть что-то допечатано). Изменить же электронный документ, подписанный цифровой подписью, невозможно, поскольку будет нарушено соответствие между расшифрованной открытым ключом ЭЦП и дайджестом (сверткой) документа;

— защита от подделки подписи: в простейшем случае для подделки обычной подписи злоумышленнику достаточно иметь компьютер, сканер, принтер и образец подписи и печати. Для подделки цифровой подписи при используемой в настоящее время длине ключей шифрования и имеющихся возможностях вычислительной техники может потребоваться примерно 300 лет;

— конфиденциальность: документ, подписанный обычной подписью, может быть прочитан любым лицом, к которому он попал в руки. В случае использования технологий ЭЦП предусматривается режим, при котором документ может быть прочитан только адресатом.

Таким образом, использование криптографии с открытым ключом обеспечивает все необходимые условия для соблюдения конфиденциальности информации и аутентификации электронных документов при их передаче по открытым сетям.

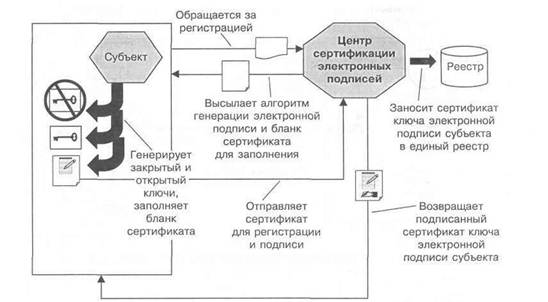

Остается нерешенной только одна проблема — как получателю информации убедиться в принадлежности открытого ключа отправителя именно данному лицу, а не мошеннику. Самый удобный способ решения данной проблемы и задачи распространения открытых ключей ЭЦП — использование сертификационных центров, хранящих в открытом доступе электронные сертификаты с информацией об открытом ключе и владельце. Такой метод освобождает пользователя от обязанности самому рассылать свой открытый ключ. Для этого владелец открытого ключа должен зарегистрировать его в сертификационном центре, сообщив о себе необходимые данные.

|

|

|

Сертификат, выданный авторитетной организацией, подтверждает личность владельца открытого ключа. Подлинность сертификата в свою очередь может быть проверена открытым ключом сертифицирующей организации, поскольку он подписан ее закрытым ключом.

Сертификат является электронным аналогом удостоверения личности — паспорта, военного билета и т. д. Сертификат позволяет идентифицировать пользователей Интернет. В то же время пользователи, подключившиеся к сертифицированному серверу, могут быть уверены, что попали в нужную организацию, а не куда-то еще со сходным адресом. Право выдавать сертификаты имеют только специализированные организации — сертифицирующие органы. Выдавая сертификат, данная организация проводит комплекс мероприятий, призванных подтвердить, что указанное физическое или юридическое лицо именно то, на чье имя выдается сертификат.

Сертификат можно приложить к письму с электронной подписью, тогда получатель письма не только убедится в том, что письмо дошло в неизменном виде, но также и в том, что отправитель является именно тем, за кого себя выдает.

Обычно сертификат удостоверения личности содержит следующую информацию: имя владельца; адрес; идентификатор алгоритма ЭЦП; открытый ключ владельца сертификата; срок действия сертификата; название сертифицирующей организации; уникальный серийный номер сертификата; электронную подпись сертифицирующей организации; область применения ключа и дополнительные сведения о владельце и издателе сертификата (опционально).

Цифровой сертификат оформляется в виде файла или области памяти и может быть записан на дискету, смарт-карту и любой другой носитель данных. Для получения сертификата нужно сгенерировать пару ключей (открытый и закрытый), закрытый сохраняется у владельца ЭЦП, а открытый включается в заявку на сертификат (неподписанный сертификат), которая пересылается выбранному центру сертификации.

Сертификационный центр подписывает (если считает это возможным) сертификат и пересылает его обратно. Закрытый ключ хранится в отдельном файле и для повышения секретности может быть дополнительно зашифрован с помощью пароля, который требуется вводить вручную при каждом предъявлении сертификата.

Общая схема получения сертификата представлена на рис. 1.5. В начале переписки с новым субъектом отправитель должен предоставить свидетельство для аутентификации — сертификат ключа электронной подписи (рис. 1.6). В ходе регулярной переписки схема аутентификации упрощается — посыпается подписанное сообщение, а электронная подпись проверяется с помощью присланного с сертификатом открытого ключа отправителя (рис. 1.7).

Рис. 1.5. Схема получения сертификата ключа электронной подписи

Рис. 1.5. Схема получения сертификата ключа электронной подписи

|

Рис. 1.6. Схема аутентификации, основанная на использовании сертификата ЭЦП

Рис. 1.6. Схема аутентификации, основанная на использовании сертификата ЭЦП

|

Механизмы цифровой подписи, электронных сертификатов, открытого и закрытого ключей используются в первую очередь для целей аутентификации участников электронно-коммерческих взаимоотношений. Шифрование данных исключает несанкционированный доступ к ним при передаче их между взаимодействующими сторонами. С помощью открытого и закрытого ключей можно шифровать и передаваемые конфиденциальные сообщения. Однако существуют более быстрые схемы шифрования, применяемые для организации конфиденциальной переписки, которые только отчасти используют криптографию с открытым ключом. Одна из таких схем представлена на рис. 1.8.

Рис. 1.7. Обеспечение аутентичности в регулярной переписке

Рис. 1.7. Обеспечение аутентичности в регулярной переписке

|

Рис. 1.8. Обеспечение конфиденциальности переписки

Рис. 1.8. Обеспечение конфиденциальности переписки

|

Эту схему можно применять тогда, когда прошла аутентификация отправителя и получателя и они обменялись открытыми ключами. Отправитель генерирует секретный (одиночный) ключ и кодирует этим ключом передаваемое сообщение. Он также кодирует сам секретный ключ открытым ключом получателя и посылает закодированное сообщение и закодированный ключ. Получатель вначале раскодирует секретный ключ своим закрытым ключом, а потом раскодирует этим секретным ключом передаваемое сообщение.

Механизмы, аналогичные описанным выше, лежат в основе многих систем электронной защиты, в частности Globus Security Infrastructure (GSI). Данная система базируется на реализации протокола SSL, использующего алгоритм шифрования RSA с открытым и закрытым ключами.

Аутентификация в GSI основана на предъявлении сертификата, включающего идентификатор предъявителя и его открытый ключ и подписанного Центром сертификации. Идентификатор должен однозначно определять предъявителя в Сети. Использование сертификата по протоколу SSL возможно только тогда, когда его предъявителю доступен закрытый ключ. Предъявитель должен доказать, что он обладает закрытым ключом (для этого нужно зашифровать им присланный другой стороной контакта тестовый документ). Поэтому перехват злоумышленником сертификата теряет смысл.

При любом безопасном контакте (например, при выдаче задания или при получении удаленного доступа к файлу) обе стороны (или только одна, если взаимная аутентификация не требуется) обязаны предъявить свои сертификаты и доказать, что они обладают соответствующими закрытыми ключами. Если принимающей стороне известен сертификационный центр, подписавший предъявленный ей сертификат, она может доверять отправителю сертификата. Для передачи секретной информации каждая сторона контакта шифрует ее с помощью открытого ключа, извлеченного из сертификата другой стороны.

Центр сертификации владеет собственным сертификатом ключа ЭЦП, закрытый ключ которого он использует для заверения издаваемых сертификатов. Центр ведет общедоступный реестр изданных им сертификатов, каждый из которых идентифицируется уникальным регистрационным номером. В функции центра сертификации входит также ведение списка сертификатов, отозванных по разным причинам (например, при компрометации — разглашении закрытого ключа или при утрате юридической силы документов, на основании которых он выдан). Этот список подписывается ЭЦП центра и открыто публикуется. Для каждого отозванного сертификата в списке указываются регистрационный номер, дата и причина отзыва.

Для делегирования владельцем сертификата прав по выполнению некоторых действий от его имени (с сохранением секретности его закрытого ключа) используется прокси-сертификат, который подписывается владельцем сертификата и включает, кроме основных реквизитов, сертификат выдавшего субъекта, что позволяет удостовериться в его истинности. Прокси-сертификат выписывается, как правило, на ограниченный срок.

Делегирование сводится к тому, что владелец сертификата подписывает и отправляет (точно так же, как и сертификационный центр) другой стороне контакта присланную ему заявку на прокси-сертификат, содержащую идентификатор и открытый ключ. При делегировании можно ограничить круг полномочий прокси-сертификата. Владелец делегированного прокси-сертификата в свою очередь может делегировать права (подписать прокси-сертификат следующего уровня) и т. д.

По такой схеме разворачиваются многие современные международные системы обмена информацией в открытых сетях, которые располагают широкой сетью центров сертификации, обеспечивающих выдачу и сопровождение цифровых сертификатов для всех участников электронного обмена документами. Они отвечают требованиям международного стандарта Х.509 ITU-T. Примерами центров сертификации являются американские компании VeriSign и GTE.

Наиболее массовым механизмом защиты информации, который применяется в WWW-системе (в том числе при проведении платежей) является протокол SSL (Secure Sockets Layer). Он использует принцип шифрования информации с открытым ключом. В случае применения протокола SSL используется пара ключей, при этом каждая половина пары шифрует информацию так, что ее может расшифровать только другая половина. Однако важная информация при недобросовестном хранении на сервере продавца может быть доступной. Существует также возможность подмены информации или подача недостоверной информации о покупателе или пользователе.

Такие недостатки устранены при использовании протокола SET (Secure Electronic Transaction), который базируется на применении цифровых подписей с сертификатом. Однако SET требует специального программного обеспечения для владельцев карточек, магазинов и банков, а также все участники платежной системы должны иметь цифровые сертификаты, которые усложняют и повышают стоимость его внедрения.

С 2000 г. существует упрощенный вариант SET (3D SET), который устанавливается только на серверах банков эсквайра и эмитента.

Защита систем с использованием цифровых денег обеспечивают чаще всего с использованием криптографии с открытым ключом, цифровой подписи, «слепой» цифровой подписи, и применения смарт-карточек.

|

|

|

|

Дата добавления: 2014-01-03; Просмотров: 2249; Нарушение авторских прав?; Мы поможем в написании вашей работы!