КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Метод CRAMM

|

|

|

|

Історія створення методу. У 1985 році Центральне агентство по комп'ютерах і телекомунікаціях (ССТА) Великобританії початок дослідження існуючих методів аналізу ІБ, аби рекомендувати методи, придатні для використання в урядових установах, зайнятих обробкою несекретної, але критичної інформації. Жоден з розглянутих методів не підійшов. Тому був розроблений новий метод, відповідний вимогам ССТА Він отримав назву CRАММ - метод ССТА аналізу і контролю ризиків. Потім з'явилося декілька версій методу, орієнтованих на вимоги Міністерства оборони, цивільних державних установ, фінансових структур, приватних організацій, Одна з версій, «комерційний профіль», є комерційний продукт.

Метою розробки методу було створення формалізованої процедури, що дозволяє:

¾ переконатися, що вимоги, пов'язані з безпекою, повністю проаналізовані і документовані;

¾ уникнути витрат на зайві заходи безпеки, можливі при суб'єктивній оцінці ризиків;

¾ надавати допомогу в планеруванні і здійсненні захисту на всіх стадіях життєвого циклу інформаційних систем;

¾ забезпечити проведення робіт в стислі терміни;

¾ автоматизувати процес аналізу вимог безпеки;

¾ представити обґрунтування для заходів протидії;

¾ оцінювати ефективність контрзаходів, порівнювати різні їх варіанти;

¾ генерувати звіти.

CRAMM, судячи по числу заслань в Internet - найпоширеніший метод аналізу ризиків і управління ними.

В даний час продається версія CRAMM 5 [11], відповідна стандарту BS 7799 (ISO 17799).

Концепція, покладена в основу методу. Аналіз ризиків включає ідентифікацію і обчислення рівнів (заходів) ризиків на основі оцінок, привласнених ресурсам, погрозам і уразливості ресурсів.

|

|

|

Контроль ризиків полягає в ідентифікації і виборі контрзаходів, завдяки яким удається понизити ризики до прийнятного рівня.

Формалізований метод, заснований на цій концепції, дозволяє переконатися, що захист охоплює всю систему і існує упевненість в тому, що:

– всі можливі ризики ідентифіковані;

– уразливості ресурсів ідентифіковані і їх рівні оцінені;

– погрози ідентифіковані і їх рівні оцінені;

– контрзаходи ефективні;

– витрати, пов'язані з ІБ, виправдані.

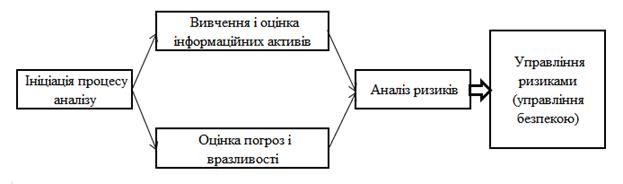

Дослідження ІБ системи за допомогою CRAMM проводиться у декілька етапів (рис. 4.3).

На першій стадії, Initiation – ініціація процесу аналізу, проводиться формалізований опис кордонів інформаційної системи, її основних функцій, категорій користувачів, а також персоналу, що бере участь в обстеженні.

На стадії вивчення (ідентифікації) і оцінки активів, Identification and Valuation of Assets, описується і аналізується все, що стосується ідентифікації і визначення цінності ресурсів системи. В кінці цієї стадії замовник дослідження знатиме, чи задовольнить його існуюча традиційна практика або він потребує проведення повного аналізу ризиків. У останньому випадку буде побудована модель інформаційної системи з позиції інформаційної безпеки.

Рисунок 4.3 – Основні етапи методу CRAMM

Стадія оцінювання погроз і вразливості, Threat and Vulnerability Assessment, не є обов'язковою, якщо замовника задовольнить базовий рівень інформаційної безпеки. Ця стадія виконується при проведенні повного аналізу ризиків. Береться до уваги все, що відноситься до ідентифікації і оцінки рівнів погроз для груп ресурсів і їх вразливості. В кінці стадії замовник отримує ідентифіковані і оцінені рівні погроз і вразливості для своєї системи.

Стадія аналізу ризиків, Risk Analysis, дозволяє оцінити ризики або на основі зроблених оцінок погроз і вразливості при проведенні повного аналізу ризиків, або шляхом використання спрощених методик для базового рівня безпеки.

|

|

|

На стадії управління ризиками, Risk Management, проводиться пошук адекватних контрзаходів. По суті йдеться про знаходженні варіанту системи безпеки, що щонайкраще задовольняє вимогам замовника. В кінці стадії він знатиме, як модифікувати систему в термінах заходів ухилення від ризику, а також шляхом вибору спеціальних заходів протидії, ведучих до зниження або мінімізації ризиків, що залишилися.

Кожна стадія оголошується закінченою після детального обговорення і узгодження результатів із замовником. Сам процес аналізу див. на рис. 4.4.

Переваги і недоліки методу CRAMM

Переваги:

¾ добре апробований метод;

¾ вдала система моделювання ІТ;

¾ велика БД для оцінки ризиків і вибору контрзаходів;

¾ можливість використання як засоби аудиту.

Рисунок 4.4 – Процес аналізу і управління ризиками по методу CRAMM

Недоліки:

¾ великий об'єм звітів;

¾ порівняно висока трудомісткість.

Дослідження ІБ системи за допомогою СRAMM проводиться в три стадії.

На першій стадії аналізується все, що стосується ідентифікації та визначення цінності ресурсів системи. Вона починається з рішення задачі визначення меж досліджуваної системи: збираються відомості про конфігурацію системи і про те, хто відповідає за фізичні та програмні ресурси, хто входить в число користувачів системи, як вони її застосовують або будуть застосовувати.

Проводиться ідентифікація ресурсів: фізичних, програмних та інформаційних, що містяться всередині кордонів системи. Кожен ресурс необхідно віднести до одного з визначених класів. Потім будується модель інформаційної системи з позиції ІБ. Для кожного інформаційного процесу, що має, на думку користувача, самостійне значення і званого користувальницькою сервісом, будується дерево зв'язків використовуваних ресурсів. Побудована модель дозволяє виділити критичні елементи.

Цінність фізичних ресурсів в CRAMM визначається вартістю їх відновлення у випадку руйнування.

Цінність даних та програмного забезпечення визначається в таких ситуаціях:

1. недоступність ресурсу протягом певного періоду часу;

2. руйнування ресурсу - втрата інформації, отриманої з часу останнього резервного копіювання, або її повне руйнування;

|

|

|

3. порушення конфіденційності у випадках несанкціонованого доступу штатних співробітників або сторонніх осіб;

4. модифікація - розглядається для випадків дрібних помилок персоналу (помилки введення), програмних помилок, навмисних помилок;

5. похибки, пов'язані з передачею інформації: відмова від доставки, недоставляння інформації, доставка по невірному адресою.

Для оцінки можливого збитку CRAMM рекомендує використовувати такі параметри:

1. збиток репутації організації;

2. порушення чинного законодавства;

3. збиток для здоров'я персоналу;

4. збиток, пов'язаний з розголошенням персональних даних окремих осіб;

5. фінансові втрати від розголошення інформації;

6. фінансові втрати, пов'язані з відновленням ресурсів;

7. дезорганізація діяльності.

Для даних та програмного забезпечення вибираються застосовні до даної ІС критерії, дається оцінка збитку за шкалою зі значеннями від 1 до 10.

В описах CRAMM як приклад наводиться в [7] така шкала оцінки за критерієм "Фінансові втрати, пов'язані з відновленням ресурсів":

1. 2 бали - менше $ 1000;

2. 6 балів - від $ 1000 до $ 10 000;

3. 8 балів - від $ 10 000 до $ 100 000;

4. 10 балів - понад $ 100 000.

При низькій оцінці по всіх використовуваних критеріями (3 бали і нижче) вважається, що розглянута система вимагає базового рівня захисту (для цього рівня не потрібно докладної оцінки загроз ІБ) і друга стадія дослідження пропускається.

На другій стадії розглядається все, що відноситься до ідентифікації та оцінки рівнів загроз для груп ресурсів та їх вразливостей. Наприкінці стадії замовник отримує ідентифіковані і оцінені рівні ризиків для своєї системи. На цій стадії оцінюються залежність користувача сервісів від певних груп ресурсів і існуючий рівень загроз і вразливостей, обчислюються рівні ризиків і аналізуються результати.

Ресурси групуються за типами загроз і вразливостей. Наприклад, у випадку існування загрози пожежі або крадіжки в якості групи ресурсів розумно розглянути всі ресурси, які знаходяться в одному місці (серверний зал, кімната засобів зв'язку і т. Д.). Оцінка рівнів загроз і вразливостей проводиться на основі дослідження непрямих факторів.

|

|

|

Програмне забезпечення CRAMM для кожної групи ресурсів і кожного з 36 типів загроз генерує список питань, що допускають однозначну відповідь. Рівень загроз оцінюється, залежно від відповідей, як дуже високий, високий, середній, низький і дуже низький. Рівень уразливості оцінюється, залежно від відповідей, як високий, середній і низький.

На основі цієї інформації розраховуються рівні ризиків в дискретної шкалою з градаціями від 1 до 7. Отримані рівні загроз, вразливостей і ризиків аналізуються і узгоджуються із замовником.

CRAMM об'єднує загрози та вразливості в матриці ризику. Розглянемо, як виходить ця матриця, і що кожен з рівнів ризику означає.

Основний підхід, для вирішення цієї проблеми полягає у розгляді [10]:

рівня загрози (шкала наведена в табл. 2);

рівня вразливості (шкала наведена в табл. 3);

розміру очікуваних фінансових втрат (приклад на рис.9).

Таблиця 2. Шкала оцінки рівнів загрози (частота виникнення).

| Опис | Значення |

| інцидент відбувається в середньому, не частіше, ніж кожні 10 років | дуже низький |

| інцидент відбувається в середньому один раз на 3 роки | низький |

| інцидент відбувається в середньому раз на рік | середній |

| інцидент відбувається в середньому один раз на чотири місяці | високий |

| інцидент відбувається в середньому раз на місяць | дуже високий |

Третя стадія дослідження полягає в пошуку адекватних контрзаходів. По суті, це пошук варіанту системи безпеки, найкращим чином задовольняє вимогам замовника.

На цій стадії CRAMM генерує кілька варіантів заходів протидії, адекватних виявленим ризикам і їх рівнями. Контрзаходи можна об'єднати в три категорії: близько 300 рекомендацій загального плану; більше 1000 конкретних рекомендацій; близько 900 22 прикладів того, як можна організувати захист в даній ситуації.

Таким чином, CRAMM - приклад методики розрахунку, при якій початкові оцінки даються на якісному рівні, і потім проводиться перехід до кількісної оцінки (в балах).

|

|

|

|

|

Дата добавления: 2015-07-13; Просмотров: 1370; Нарушение авторских прав?; Мы поможем в написании вашей работы!