КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Описание выполнения лабораторной работы

|

|

|

|

Программа работает с файлами формата BMP оттенки серого (8 разрядов) с параметрами изображения 300х200. Общее количество пикселей в таких изображениях равно 60000. Как уже говорилось выше, формат BMP представляет собой точечный рисунок. В данном формате один пиксель описывается одним байтом. Максимальное количество секретной информации, которое можно вложить в файл – 60000 бит, при этом каждый пиксель изображения будет содержать информацию. Программа позволяет вложить информацию в каждый пиксель с вероятность вложения 100% или с меньшей вероятностью, в случайные пиксели изображения.

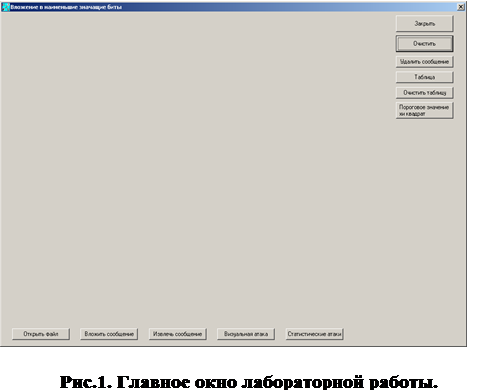

Главное окно программы показано на рисунке 1.

|

Рассмотрим более подробно кнопки главного окна.

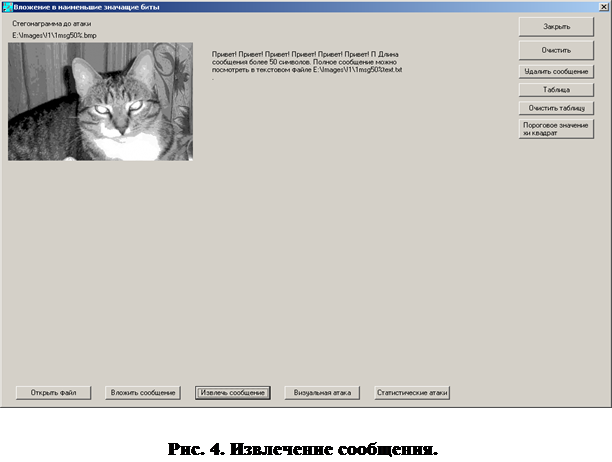

Кнопка «Открыть файл» позволяет открыть любой файл формата BMP оттенки серого (8 разрядов) размером 300х200 пикселей. Открываемый файл может быть покрывающим сообщением, в которое нужно вложить информацию, возможной стеганограммой, которую нужно проверить на наличие вложения, или стеганограммой, полученной легальным пользователем, из которой надо извлечь секретное сообщение. Изображение открытого файла появляется в левом верхнем углу (рисунок4).

|

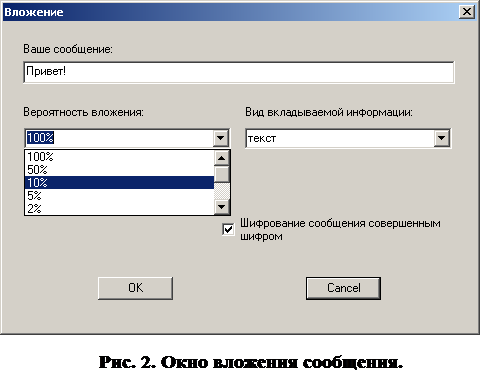

Кнопка «Вложить сообщение» позволяет вложить информацию в покрывающее сообщение. В качестве вкладываемого сообщения можно использовать как текст, так и двоичную последовательность, состоящую 0 и 1. Вероятность вложения можно выбрать из набора: 100%; 50%; 10%; 5%; 2%; 1%; 0,1%; 0,05%; 0,01%. Введенное сообщение повторяется, чтобы получилась выбранная вероятность вложения. Если при выбранной вероятности вложения количество бит, которое можно вложит, меньше бит сообщения, то последние биты сообщения не будут вложены. При желании можно зашифровать сообщение совершенным шифром. Диалоговое окно, появляющееся при нажатии кнопки «Вложить сообщение», показанно на рисунке 2. Полученная в результате вложения стеганограмма появится справа от покрывающего сообщения (рисунке 5).

|

|

|

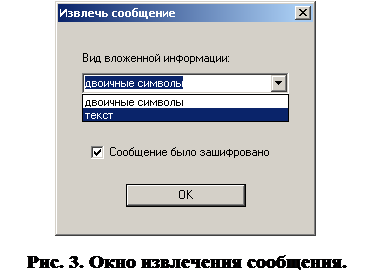

Кнопка «Извлечь сообщение» позволяет легальному пользователю извлечь сообщение. До извлечения сообщения надо открыть файл со стеганограммой. Легальному получателю стеганограммы должно быть известно, было ли зашифровано сообщение совершенным шифром или нет. Так же получатель должен знать, в каком виде вкладывалось сообщение – в виде текста или двоичной последовательности. Выбор данных параметров производится с помощью диалогового окна, показанного на рисунке 3.

|

Сообщение, извлеченное из стеганограммы, появится справа от изображения, как показано на рисунке 4.

|

Если вложенное сообщение повторялось несколько раз, при извлечение сообщения получится периодически повторяющийся текст или периодически повторяющаяся двоичная последовательность. Если количество символов в извлеченном тексте или двоичной последовательности более пятидесяти, то появится только пятьдесят первых символов (чтобы не загружать экран), и будет указан путь к файлу, в котором можно прочитать полное извлеченное сообщение

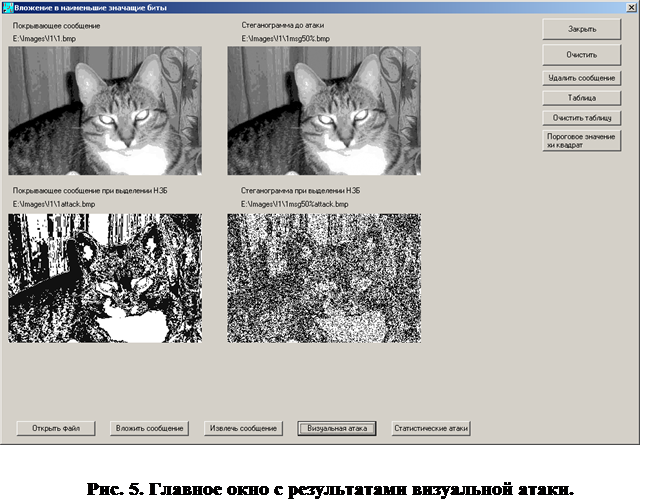

Кнопка «Визуальная атака» позволяет провести визуальную атаку. Изображения, полученное в результате атаки появятся под атакованным изображением. Главное окно с результатами проведения визуальной атаки показано на рисунке 5.

Атаку можно произвести на покрывающее сообщение или стеганограмму, в зависимости от того, какой файл был открыт. Если вначале открыть покрывающее сообщение, а потов вложить сообщение, то в главном окне будет отображаться изображения покрывающего сообщения (слева) и стеганограммы (справа). Тогда визуальную атаку можно провести на оба изображения сразу, что позволяет сравнит результаты атаки для покрывающего сообщения и стеганограммы.

|

|

|

Конечно, у атакующего нет покрывающего сообщения, а значит нет возможности сравнения результаты атак. Но для студентов сравнение дает возможность понять, на какие особенности изображения предполагаемой стеганограммы после визуальной атаки стоит обратить особое внимание. Так же сравнение помогает выявить насыщенность возможного шума при различных вероятностях вложения, понять, при какой вероятности после визуальной атаки можно уверенно сказать, что в изображении есть вложение, а при какой стоит провести другие, более эффективные атаки, например одну из статистических атак или обе сразу.

|

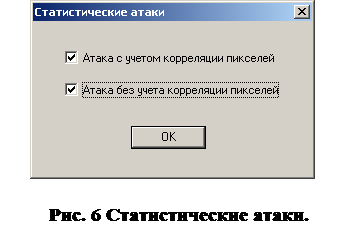

Кнопка «Статистические атаки» позволяет провести статистическую атаку без учета корреляции пикселей, основанную на гистограммах изображений, и статистическую атаку с учетом корреляции пикселей. Можно провести одну из атак, поставив галочку напротив выбранной атаки, а можно обе атаки одновременно, поставив две галочки напротив двух атак сразу.

Диалоговое окно для выбора атаки показано на рисунке 6.

Атаковать можно одно изображение (покрывающее сообщение) или стеганограмму. Атака на покрывающее сообщение позволяет набрать статистику для выбора порогового значение ca 2. Можно провести атаку на оба изображения сразу и сравнить полученные результаты.

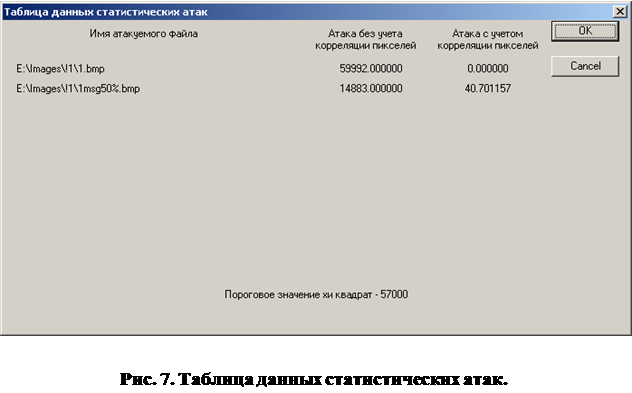

Результаты статистических атак заносятся в таблицу. Таблица вызывается нажатием кнопки «Таблица». В таблице 10 строк. Если две атаки проводились одновременно, то в строке будут заполнены оба столбца, если проводилась только одна атака, то результат атаки появится в столбце, соответствующем этой атаке. Слева, напротив результатов атак, появится полное имя атакуемого файла.

Таблица появляется в отдельном окне, поверх главного окна. Внешний вид таблицы с результатами двух атак на покрывающее изображение и стеганограмму показан на рисунке 7.

С помощью таблицы можно сравнить эффективность статистической атаки, основанной на гистограммах изображений, и статистической атаки с учетом корреляции пикселей. В таблице можно накопить данные, например, по значению c 2 покрывающих сообщений, для выбора порогового значения ca 2.

|

|

|

Так же можно сравнивать различные результаты атак на различные предполагаемые стеганограммы, или сравнить результаты атак на покрывающее сообщение и стеганограмму.

В нижней строчке таблицы выведено пороговое значение для атаки, основанной на гистограммах изображений, – ca 2. Его можно выбрать, проанализировав c 2 различных покрывающих сообщений.

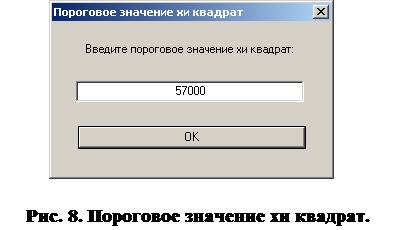

Пороговое значение вводится с помощью кнопки «Пороговое значение хи квадрат», находящейся в главном окне программы. При нажатии кнопки появляется диалоговое окно, показанное на рисунке 8.

До введения порогового значения нижняя строчка в таблице будет пустая. Введенное значение ca 2 будет отражаться в нижней строчке таблицы. Результаты, полученные после статистической атаки, основанной на гистограммах изображений, можно сравнить с пороговым значением и сделать вывод о наличие или отсутствии вложения.

|

В любой момент пороговое значение можно изменить, для этого надо вновь нажать кнопку «Пороговое значение хи квадрат» и в появившемся диалоговом окне ввести новое значение ca 2. Потом в нижней строчке таблицы будет отображаться новое пороговое значение.

С помощью кнопки «Очистить таблицу» можно удалить из таблицы все ранее занесенные в нее данные, что позволяет начать накапливать статистические данные заново. При этом нижняя строчка, содержащая пороговое значение ca 2, не исчезнет, что позволяет проверить много изображений на наличие вложения с одним и тем же пороговым значение ca 2.

Кнопка «Удалить сообщение» позволяет удалить сообщение из стеганограммы. Атаку по удалению сообщения можно применить для любого файла с изображением. При этом не обязательно быть уверенным, что это стеганограмма.

При атаке по удалению сообщения все наименьшие значащие биты атакованного файла заполняются случайным образом 0 и 1, при этом не важно, в каких именно битах было вложено сообщение, поскольку изменяются все без исключения пиксели. Из стеганограммы после проведения атаки по удалению сообщения извлечь первоначальный текст или двоичную последовательность уже нельзя.

|

|

|

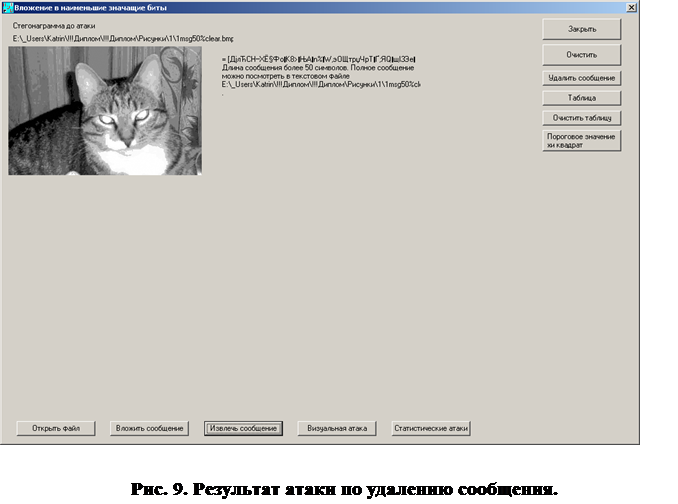

Результат проведения атаки по удалению показан на рисунке 9.

|

На рисунке 9 изображено главное окно с стеганограммой, после удаления из нее сообщения. Изначально в стеганограмме было вложено сообщение «Привет!» с вероятностью вложения 50% и зашифровано совершенным шифром.

Если бы стеганограмма не подверглась атаке по удалению сообщения, то при извлечении легальный пользователь получил бы периодически повторяющийся текст «Привет! Привет! Привет!…». Но так как сообщение было удалено, вместо осмысленного текста легальный пользователь получает набор случайных символов «= [ДјлЋСH—ХЁ§ФоК8>ЊA…».

Данная атака очень удобна, если основной задачей атакующего является не допустить передачу вложенного сообщения. Ее можно применять ко всем изображениям, и быть уверенным, что даже если какой-то файл и содержал секретное сообщения, после атаки легальный пользователь все равно не сможет его причитать.

При нажатии кнопки «Очистить» очищается главный экран программы, при этом таблица не меняется, и данные из нее не удаляются.

При нажатии кнопки «Закрыть» закрывается главное окно, программа прекращает работу. Все статистические данные, находящиеся в таблице и пороговое значение ca 2 после завершения работы программы удаляются, их уже не восстановить. Но все ключи (стегоключ и, если он был, ключ для совершенного шифра) и созданные изображения, такие как стеганограммы с вложенной информацией, изображения после визуальных атак и так далее, сохраняются на диске. При желании их можно посмотреть любыми программными средствами, которые соответствуют их форматам.

|

|

|

|

|

Дата добавления: 2017-02-01; Просмотров: 102; Нарушение авторских прав?; Мы поможем в написании вашей работы!