КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Действие протоколов TCP и IP

|

|

|

|

Вступ

Задачі

Задача 1. Какова вероятность получить текст "apple", если источник открытых текстов генерирует независимые, одинаково распределенные 1-граммы, как указано в примере 1.1? Ответьте на тот же вопрос, когда используется Марковская модель из примера 1.3.

Задача 2. Используйте функцию Permutations пакета "Mathematica" и формулу из примера 1.3, чтобы для каждого из 24 упорядочений четырех букв определить вероятность того, что оно появится в языке, порожденном марковской моделью из примера 1.3.

Объем дисциплины "Безпека інформаційних та комунікаційних систем" по видам занятий:

| 7 семестр | Кількість годин/кредитів, у т.ч. | Вид контролю | ||||||||

| Всього | аудиторних | Самостійна робота студентів | Курсова робота | Залік | Іспит | Тестування за модулем | ||||

| Лекції | Практичні заняття | Лабораторні заняття | Семінарські заняття | |||||||

| Модуль № 1 | ||||||||||

| Модуль № 2 | ||||||||||

| Загалом |

Визначення термінів (ЗАКОН УКРАЇНИ "Про захист інформації в інформаційно-телекомунікаційних системах"):

інформаційна (автоматизована) система ‑ організаційно-технічна система, в якій реалізується технологія обробки інформації з використанням технічних і програмних засобів;

телекомунікаційна система ‑ сукупність технічних і програмних засобів, призначених для обміну інформацією шляхом передавання, випромінювання або приймання її у вигляді сигналів, знаків, звуків, рухомих або нерухомих зображень чи в інший спосіб.

інформаційно-телекомунікаційна система ‑ сукупність інформаційних та телекомунікаційних систем, які у процесі обробки інформації діють як єдине ціле;

|

|

|

1. Загальна структура ІТС

Информационная система (ИС) – это система, реализующая автоматизированный сбор, обработку и манипулирование данными, и включающая: технические средства, программное обеспечение, соответствующий персонал и вспомогательные средства (рис. 1).

Рис. 1.

Современная ИС на сегодняшний день не может эффективно функционировать без автоматизированной (компьютерной) системы (АС), и в большинстве случаев, когда говорят об информационной системе, подразумевают, прежде всего, компьютерную систему (КС), которую можно абстрактно представить как на рис. 2.

Рис. 2

Если в ИС добавляются средства передачи и приема информации по каналам коммуникаций, то такую систему принято называть информационно-телекоммуникационной системой (ИТС).

В общем случае ИТС можно представить в виде совокупности (рис. 3):

- локальной вычислительной сети (ЛВС), состоящей из:

o автоматизированного рабочего места (АРМ) пользователя на базе персонального компьютера (ПК);

o сетевых файл-серверов;

o служебных рабочих мест технического персонала, администратора сети, администратора безопасности, программистов;

- системы передачи данных ЛВС, которая может состоять из:

o сетевых адаптеров;

o мостов, повторителей, концентраторов, коммутаторов;

o маршрутизаторов (шлюзов);

o модемов;

o каналообразующего оборудования;

- внешних системы передачи данных, использующие различные технологии:

o цифровые сети с коммутацией каналов;

o цифровые сети с коммутацией пакетов;

o выделенные цифровые и аналоговые каналы;

o телефонные сети общего пользования;

- сети удаленных пользователей.

Информация присутствует во всех элементах ИТС, но имеет разные носители. Для ИТС характерны следующие носители информации:

- устройства хранения данных на магнитных носителях:

|

|

|

o магнитная плёнка для записи аудио и видео информации;

o накопители на жёстких магнитных дисках (винчестеры);

o магнитные ленточные накопители резервного хранения данных;

- устройства оптического хранения данных:

o CD-ROM, CD-R, CD-RW;

o DVD, DVD-R, DVD-RW;

- микросхемы памяти.

Рис. 3

2. Архітектура протоколів стека TCP/IP

При обмене данными между компьютерами, терминалами и/или другими устройствами обработки данных круг проблем может быть довольно широким. Рассмотрим, например, передачу файла с одного компьютера на другой. Для этого требуется наличие тракта передачи данных между этими компьютерами, прямого или проходящего через сеть связи. Но это еще не все. Обычно требуется выполнить следующие задачи.

1. Система источника должна либо активизировать прямой тракт передачи данных, либо идентифицировать для сети связи систему назначения.

2. Система источника должна удостовериться, что система назначения готова принять данные.

3. Приложение, выполняющее в системе источника передачу файла, должно удостовериться, что программа управления файлами в системе назначения готова получить и сохранить файл для указанного пользователя.

4. Если форматы файлов, используемые в двух системах, несовместимы, то одна или другая система должна выполнить преобразование формата.

Очевидно, что две компьютерные системы должны достаточно тесно взаимодействовать. Вместо того чтобы соответствующую логику реализовать как один модуль, задача взаимодействия разбивается на подзадачи, каждая из которых решается отдельно. В протокольной архитектуре модули располагаются в виде вертикального стека:

· каждый уровень стека выполняет некоторую группу родственных функций, требуемых для связи систем;

· в реализации более примитивных функций он полагается на нижестоящий уровень и не интересуется подробностями этой реализации;

· каждый уровень предлагает услуги вышестоящему уровню;

· в идеале уровни должны быть определены так, чтобы изменения на одном из них не затрагивали другие уровни.

Разумеется, в связи участвуют две стороны, поэтому в обеих системах должны иметься одинаковые наборы многоуровневых функций. В таком контексте связь осуществляется между соответствующими, или одноранговыми (peer), уровнями сообщающихся систем. Передача происходит посредством форматированных блоков информации, управление которыми производится через принимаемые соглашения, называемые протоколами. Основными являются следующие понятия.

|

|

|

− Синтаксис -формат блоков данных.

− Семантика – содержаниеуправляющей информации, необходимой для координации и обработки ошибок.

− Синхронизация ‑ согласование скорости и упорядочение блоков информации.

Протокол TCP/IP является результатом исследований и разработок, проведенных в экспериментальной сети с коммутацией пакетов ARPANET, которые финансировались Управлением перспективных исследовательских программ США (Defense Advanced Research Projects Agency — DARPA). Обычно говорят о наборе протоколов TCP/IP. Этот набор состоит из большого числа протоколов, имеющих статус стандартов (IAB – Internet Architecture Board) Internet.

Уровни TCP/IP

В общем случае в связи участвуют три агента:

· приложения,

· компьютеры

· и сети.

Примеры приложений — передача файлов и электронная почта. Приложения, рассматриваемые в контексте связи, являются распределенными, включающими обмен данными между двумя компьютерными системами. Эти (и другие) приложения выполняются на компьютерах, которые часто поддерживают множественные одновременно выполняемые приложения. Компьютеры связываются в сети, и обмениваемые данные передаются от одного компьютера другому через сеть. Таким образом, передача данных от одного приложения другому включает

(1) передачу данных компьютеру, на котором "проживает" приложение, и

(2) доставку (в приделах компьютера) данных целевому приложению.

В соответствии с рассмотренными концепциями задачи протокола TCP/IP можно разделить на пять относительно независимых уровней.

− Физический уровень.

− Уровень доступа к сети.

− Межсетевой уровень.

− Транспортный, или межузловой, уровень.

− Уровень приложений.

Физический уровень включает физический интерфейс между устройством передачи данных (например, рабочей станцией или компьютером) и передающей средой или сетью. Задача этого уровня — установление характеристик среды передачи, природы сигналов, скорости передачи и прочих подобных параметров.

|

|

|

Уровень доступа к сети связан с обменом данными между конечной системой и сетью, к которой она подключена. Передающий компьютер должен предоставить сети адрес компьютера назначения, чтобы сеть могла проложить маршрут передачи данных к конечному пункту. Передающий компьютер может затребовать определенные услуги, предоставляемые сетью, такие, например, как установление приоритета. Какое именно программное обеспечение будет использоваться на этом уровне, зависит от типа используемой сети; для сетей с коммутацией каналов, коммутацией пакетов (например, сетей с протоколом Х.25), локальных сетей (например, сети Ethernet) и других типов сетей разработаны различные стандарты. Таким образом, функции, связанные сдоступом к сети, имеет смысл выделить в отдельный уровень. При подобном подходе выбор остальных программ связи, обеспечивающих функции над уровнем доступа к сети, не будет зависеть от типа используемой сети. Программное обеспечение высших уровней должно работать одинаково корректно в любой сети, к которой присоединен компьютер.

Уровень доступа к сети обеспечивает связь ссетью и определяет маршрут продвижения данных по сети для двух конечных систем, подключенных к одной сети. Если устройства подключены к различным сетям, требуется механизм, позволяющий данным переходить из одной сети в другую. Это функция межсетевого уровня. Задачу межсетевого обмена на этом уровне выполняет протокол IP (Internet Protocol). Он реализуется не только в конечных системах, нои в маршрутизаторах. Маршрутизатор — это узел обработки, соединяющий две сет и, его основная функция — передача данных из одной сети в другую по маршруту от источника к адресату.

Независимо от природы приложений, выполняющих обмен данными, существует обычное требование надежности такого обмена. Иными словами, мы хотели бы быть уверены в том, что все данные достигли приложения-адресата и что они поступили в том же порядке, в каком были отправлены. Механизмы, обеспечивающие надежную доставку данных, относятся к транспортному, или межузловому, уровню. Для этой цели обычно используется протокол TCP (Transmission Control Protocol — протокол управления передачей).

Наконец, уровень приложений содержит логику, необходимую для поддержки различных пользовательских приложений. Для каждого типа приложения (например, передачи файлов) требуется предназначенный именно для него отдельный модуль.

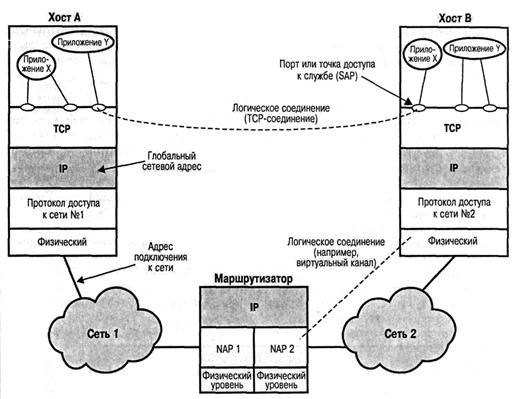

На рис. 4 показано, как протоколы TCP/IP сконфигурированы для осуществления связи. Общее средство связи может состоять из множества сетей, каждая из них часто называется подсетью. Для соединения компьютера с подсетью используется некий протокол доступа к сети, например логика Ethernet. Он позволяет хосту посылать данные через сеть другому хосту или, если хост принадлежит другой сети, маршрутизатору. Для этого во всех конечных системах и маршрутизаторах реализуется протокол IP. Он действует как ретранслятор, перемещая блок данных от одного хоста к другому через один или несколько маршрутизаторов. Протокол TCP, наоборот, реализуется только в конечных системах и отслеживает блок данных с целью обеспечения надежной доставки данных соответствующему приложению.

Рис. 4. Концепции TCP/IP

Для организации связи каждый объект системы должен иметь уникальный адрес. Фактически требуется два уровня адресации. Каждый хост подсети должен иметь уникальный глобальный подсетевой адрес для доставки данных нужному хосту. Каждый процесс хоста должен также иметь адрес, уникальный для этого хоста, что позволяет протоколу сквозной передачи (TCP) доставлять данные соответствующему процессу. Адреса, используемые в последнем случае, называются портами.

Проследим простую операцию. Предположим, что процесс, связанный с портом 1 хоста А, желает передать сообщение другому процессу, связанному с портом 3 хоста В. Первый процесс спускает сообщение протоколу TCP, указывая переслать его хосту В, порт 3. Протокол TCP передает это сообщение протоколу IP с указанием о пересылке его хосту В. Отметим, что протоколу IP не требуется указывать, для какого порта предназначено сообщение, нужно лишь указать, что данные предназначены для хоста В. Далее, протокол IP спускает сообщение на уровень доступа к сети (например, логике Ethernet) с указанием о пересылке его маршрутизатору J (первому маршрутизатору на пути к хосту В).

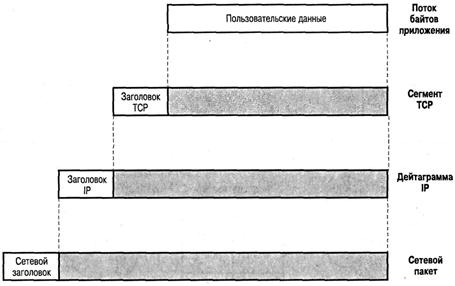

Для управления этой операцией должны передаваться не только пользовательские данные, но и управляющая информация, как это показано на рис. 5. Допустим, что передающий процесс генерирует блок данных и передает его протоколу TCP, который, стремясь улучшить управление, может разбить этот блок на меньшие части. К каждому такому фрагменту протокол TCP присоединяет управляющую информацию (называемую заголовком TCP), формируя при этом сегмент TCP. Присоединенную управляющую информацию должен будет использовать одноранговый объект протокола TCP хоста В. Ниже приводятся примеры информации, которая может содержаться в таком заголовке.

Рис. 5. Модули данных протокола в архитектуре TCP/IP

− Порт назначения. Когда объект TCP хоста В получает сегмент, он должен знать, кому доставить эти данные.

− Порядковый номер. Протокол TCP присваивает передаваемым определенному порту сегментам порядковые номера, чтобы при нарушении порядка объект TCP хоста В мог его восстановить.

− Контрольная сумма. Передающий протокол TCP включает в сегмент код, представляющий собой функцию содержимого остальной части сегмента. Принимающий протокол TCP выполняет такие же вычисления и сравнивает результат с поступившим кодом. Несоответствие результатов показывает, что в процессе передачи произошла ошибка.

Далее протокол TCP передает каждый сегмент протоколу IP с указанием о передаче его хосту В. Эти сегменты должны передаваться через одну или несколько подсетей и ретранслироваться через один или несколько промежуточных маршрутизаторов. Описанная операция также требует использования управляющей информации, поэтому протокол IP присоединяет к данным заголовок с управляющей информацией, формируя, таким образом, дейтаграмму IP. В качестве примера информации, содержащейся в заголовке IP, можно назвать адрес хоста назначения (в нашем примере — хоста В).

На последнем этапе каждая дейтаграмма IP предоставляется уровню доступа к сети с целью передачи ее через первую подсеть, находящуюся на ее пути к адресату. Уровень доступа к сети присоединяет к данным собственный заголовок, создавая, таким образом, пакет, или кадр. Этот пакет передается через подсеть к маршрутизатору J. Информация, содержащаяся в заголовке пакета, необходима для передачи данных через подсеть. Ниже приводится информация, которая может содержаться в этом заголовке.

− Адрес подсети назначения. Подсеть должна знать, к какому из присоединенных устройств доставить пакет.

− Запросы на функции. Протокол доступа к сети может потребовать, чтобы сеть предоставила некоторые функции, например установление приоритета.

Маршрутизатор J отсекает заголовок пакета и изучает заголовок IP. На основании информации об адресе назначения, полученной из заголовка IP, модуль IP маршрутизатора направляет дейтаграмму IP через подсеть 2 к хосту В. Для этого дейтаграмма вновь инкапсулируется, т.е. к ней добавляется заголовок доступа к сети.

Когда хост В получает данные, происходит обратный процесс. На каждом уровне удаляется соответствующий заголовок, а оставшийся сегмент передается на вышестоящий уровень, и так продолжается до тех пор, пока исходные пользовательские данные не будут доставлены процессу-адресату.

Общее название блока данных, обмениваемого на любом протокольном уровне, — модуль данных протокола (protocol data unit — PDU). Таким образом, сегмент TCP — это PDU уровня TCP (PDU TCP).

3. Загрози безпеки для ІТС

Одна из классификаций возможных видов угроз для ИТС приведена в рекомендациях Международного телекоммуникационного союза ITU-T X.800. Security architecture for open systems interconnection for CCITT applications:

- уничтожение информации и/или других ресурсов;

- прерывание обслуживания.

- искажение или изменение информации;

- кража, удаление или потеря информации и/или других ресурсов;

- раскрытие информации;

| Destruction (an attack on availability) (разрушение, атака на доступность): ‑ Destruction of information and/or network resources (уничтожение информации и/или других ресурсов). |

|

| Corruption (an attack on integrity) (искажение, атака на целостность): ‑ Unauthorized tampering with an asset (несанкционированная модификация ценной информации). |

|

| Removal (an attack on availability) (удаление, атака на доступность): ‑ Theft, removal or loss of information and/or other resources (кража, удаление или потеря информации и/или других ресурсов) |

|

| Disclosure (an attack on confidentiality) (раскрытие, атака на конфиденциальность): ‑ Unauthorized access to an asset (несанкционированный доступ к конфиденциальной информации) |

|

| Interruption (an attack on availability) (прерывание, атака на доступность): ‑ Interruption of services. Network becomes unavailable or unusable (прерывание обслуживания, сеть недоступна или непригодна к использованию) |

|

4. Архітектура безпеки ІТС

Международный союз электросвязи (The International Telecommunication Union (ITU)), а именно, Сектор стандартизации электросвязи (ITU-T) в 2003 году утвердил "Рекомендации МСЭ-Т X.805. Архитектура безопасности для систем, обеспечивающих связь между оконечными устройствами" (ITU-T X.805. Security architecture for systems providing end-to-end communications). Эти Рекомендации определяют общие связанные с безопасностью элементы сетевой архитектуры, которые при соответствующем применении могут обеспечить сквозную сетевую защиту.

Архитектура безопасности ИТС касается трех существенных вопросов:

1) Какая защита необходима и от каких угроз?

2) Какие именно типы сетевого оборудования и совокупности средств должны быть защищены?

3) Какие именно типы сетевой активности должны быть защищены?

Эти вопросы относятся к трем компонентам архитектуры:

- параметры (сервисы, метрики) безопасности,

- уровни безопасности,

- плоскости безопасности.

Принципы, задаваемые архитектурой безопасности, могут применяться к широкому кругу сетей независимо от технологии сети или расположения в стеке протокола.

|

|

|

|

Дата добавления: 2013-12-12; Просмотров: 561; Нарушение авторских прав?; Мы поможем в написании вашей работы!