КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Стойкость ассиметричных алгоритмов в целом зависит от сложности обращения односторонних функций, лежащих в основе данного типа алгоритмов

|

|

|

|

Безопасность алгоритма RSA базируется на трудности решения задачи факторизации (разложение на множители) больших чисел.

Криптостойкость алгоритма RSA определяется тем, что после формирования секретного ключа КВ2 и открытого ключа КВ1 "стираются" значения простых чисел Р и Q. Тогда исключительно трудно определить секретный ключ КВ2 по открытому ключу КВ1 (сложность обращения односторонней функции  ), поскольку для этого необходимо решить задачу нахождения делителей Р и Q модуля N.

), поскольку для этого необходимо решить задачу нахождения делителей Р и Q модуля N.

Например могут быть такие способы криптоанализа:

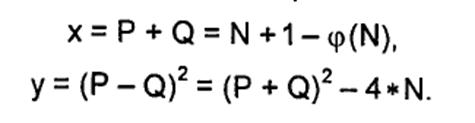

1. Разложение величины N на простые множители Р и Q позволяет вычислить функцию  и затем определить секретное значение КВ2, используя уравнение

и затем определить секретное значение КВ2, используя уравнение

2. Вычисление или подбор значения функции

Если установлено значение  , то сомножители Р и Q вычисляются из системы

, то сомножители Р и Q вычисляются из системы

Зная  , можно определить х, у; потом можно определить числа Р и Q из следующих соотношений:

, можно определить х, у; потом можно определить числа Р и Q из следующих соотношений:

Однако эта атака не проще задачи факторизации модуля N.

Задача факторизации является трудно разрешимой задачей для больших значений модуля N.

Сначала авторы алгоритма RSA предлагали для вычисления модуля N выбирать простые числа Р и Q случайным образом, по 50 десятичных разрядов каждое. Считалось, что такие большие числа N очень трудно разложить на простые множители. Один из авторов алгоритма RSA, Р. Райвест, полагал, что разложение на простые множители числа из почти 130 десятичных цифр, приведенного в их публикации, потребует более 40 квадриллионов лет машинного времени. Однако этот прогноз не оправдался из-за сравнительно быстрого прогресса компьютеров и их вычислительной мощности, а также улучшения алгоритмов факторизации.

|

|

|

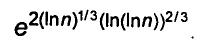

Один из наиболее быстрых алгоритмов, известных в настоящее время, алгоритм NFS (Number Field Sieve – метод решета числового поля) может выполнить факторизацию большого числа N (с числом десятичных разрядов больше 120) за число шагов, оцениваемых величиной

Для иллюстрации своего метода Ривест, Шамир и Адлеман зашифровали таким способом некоторую английскую фразу. Сначала она стандартным образом (а=01, b=02,..., z=26, пробел=00) была записана в виде целого числа x, а затем зашифрована при

N=

и KB1 = 9007. Эти два числа были опубликованы, причем дополнительно сообщалось, что N = pq, где р и q – простые числа, записываемые соответственно 64 и 65 десятичными знаками. Первому, кто дешифрует соответствующее сообщение

была обещана награда в 100$.

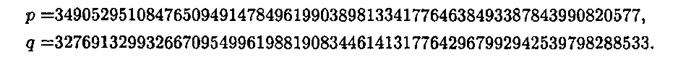

Эта история завершилась спустя 17 лет в 1994 г., когда D. Atkins, М. Graff, А. К. Lenstra и Р. С. Leyland сообщили о дешифровке фразы, предложенной Она была вынесена в заголовок статьи, а соответствующие числа Р и Q оказались равными

Этот замечательный результат (разложение на множители 129-значного десятичного числа) был достигнут благодаря использованию алгоритма разложения чисел на множители, называемого методом квадратичного решета. Выполнение вычислений потребовало колоссальных ресурсов. В работе, возглавлявшейся четырьмя авторами проекта, и продолжавшейся после предварительной теоретической подготовки примерно 220 дней, на добровольных началах участвовало около 600 человек и примерно 1600 компьютеров, объединенных серью Internet. Наконец, отметим, что премия в 100$ была передана в Free Software Foundation.

В 1994 г. было факторизовано число со 129 десятичными цифрами. Это удалось осуществить математикам А. Ленстра и М. Манасси посредством организации распределенных вычислений на 1600 компьютерах, объединенных сетью, в течение восьми месяцев. По мнению А. Ленстра и М. Манасси, их работа компрометирует криптосистемы RSA и создает большую угрозу их дальнейшим применениям.

|

|

|

|

|

|

|

Дата добавления: 2014-01-04; Просмотров: 297; Нарушение авторских прав?; Мы поможем в написании вашей работы!