КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Шифрование методом простой замены. Алгоритм простой замены аналитический и табличный

|

|

|

|

Шифр простой перестановки переупорядочивает группу букв текста регулярным образом в соответствии с выбранным ключом (правилом) перестановки. Из истории известно множество примеров использования таких шифров для ручного шифрования. При этом часто использовались специальные таблицы, которые давали простые шифрующие процедуры (ключи), согласно которым производились перестановки букв в сообщении. Ключом у таких таблиц служили размеры таблицы, фраза, задающая перестановку или другие специальные особенности таблицы.

Пример простейшего шифра перестановки представлен на рис. 5.5.

Рис. 5.5. Простейший шифр перестановки

Как видно из рисунка, для того чтобы зашифровать сообщение ЮСТАС АЛЕКСУ ВСТРЕЧАЙТЕ СВЯЗНОГО последнее можно представить в виде таблицы, состоящей, например, из 5 строк и 6 столбцов. Текст сообщения записывается по столбцам, исключая пробелы. Если последний столбец оказывается неполным, он заполняется произвольно любыми буквами. Для получения зашифрованного сообщения исходный текст считывается построчно (слева направо) и записывается группами, напри-. мер, по 5 цифр. Последняя процедура не относится к процессу шифрования и делается только дли того, чтобы было удобнее записывать текст, лишенный всякого смысла. Для paсшифрования такого текста необходимо знать ключ, а именно количестве строк и столбцов в таблице или иными словами, ее размер.

Более практический метод шифрования, очень похожий на предыдущий, отличается лишь тем, что колонки таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы.

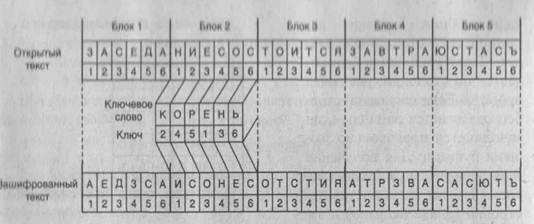

При шифровании простой перестановкой шифруемый текст последовательными строками записывается под символами ключевого слова, которые не должны повторяться Для упрощения запоминания ключа используют ключевое слово, буквы которого, пронумерованные в порядке их расположения в алфавите, задают правило перестановки. Зашифрованный текст выписывается символами в той последовательности, в которой располагаются в алфавите буквы ключа или в порядке следования цифр в натуральном ряду, если ключ цифровой. Наглядно процесс шифрования с иепользованием шифра простой перестановки представлен на рис. 5.6. Предположим, что необходимо зашифровать информационное сообщение

|

|

|

«ЗАСЕДАНИЕ СОСТОИТСЯ ЗАВТРА ЮСТАС».

Для шифрования этого открытого текста запишем его без пробелов и выберем ключ шифрования, например, 245 136. Согласно этому ключу, состоящему из 6 цифр, поделим вес информационное сообщение на блоки, каждый из которых будет содержать по 6 букв текста. После деления на блоки образовалось. 4 блока, содержащих по 6 букв и каждом, и 1 блок по 5 букв. В таких случаях последний группа букв исходного сообщения произвольно дополняется различными символами до получения полного блока. В нашем случае дополняется блок произвольной одной буквой, например Ъ.

Рис. 5.6. Шифр простой перестановки

Далее, используя ключ 245 136, производится перестановка букв исходного открытого текста. Например, первая цифра ключа — 2, указывает на то, что и создаваемом зашифрованноем блоке первой буквой зашифрованного текста будет вторая буква блока открытого текста, вторая цифра ключа — 4, показывает, что вторая буква шифротекста — это четвертая буква в блоке открытого текста и т. д.

В конечном итоге, после проведения перестановок во всех блоках, получаем зашифрованный текст полностью лишенный какого-либо смыслового содержания.

Для упрощения запоминания ключа обычно используется ключевое слово. И данном случае — это слово «КОРЕНЬ». В нем цифре 1 ключа соответствует буква Е, так как она первой из всех букв этого слова встречается в нашем алфавите, цифре 2 — буква К (по той же причине) и т. д.

|

|

|

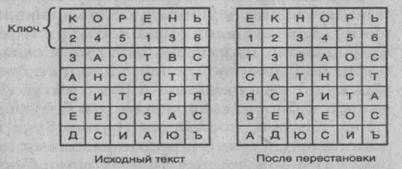

То же сообщение можно зашифровать с использованием таблицы, состоящей, например, из 5 строк и 6 столбцов (по длине ключевого слова). Исходный текст записывается по столбцам и образует таблицу (рис. 5.7). Ключевое слово задает правило перестановки столбцов. Если в ключевом слове встречаются одинаковые буквы, то они нумеруются по порядку слева направо. Полученный второй шифротекст, как это видно из рис. 5.7, совершенно не похож на первый.

Рис. 5.7. Шифрование с помощью таблицы

Основным недостатком данного шифра является его невысокая криптостойкость. Для повышения криптостойкости полученного выше зашифрованного текста можно попробовать зашифровать его еще раз. Этот способ шифрования известен под названием двойная перестановка. Суть этого способа заключается в следующем. Полученный после первого шифрования текст шифруется вторично с использованием таблицы с другой размерностью (длины строк и столбцов подбираются другими). Кроме того, в одной таблице можно переставлять строки, а в другой столбцы. Заполнять таблицу исходным текстом можно разными способами: зигзагом, змейкой, по спирали и т. п.

|

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 3969; Нарушение авторских прав?; Мы поможем в написании вашей работы!