КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Информации

|

|

|

|

Основные направления использования программной защиты

Программные средства защиты

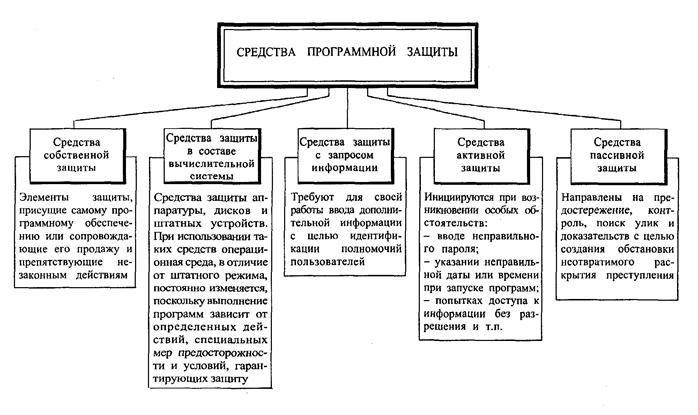

Системы защиты компьютера от чужого вторжения весьма разнообразны и классифицируются, как:

■ средства собственной защиты, предусмотренные общим программным обеспечением;

■ средства защиты в составе вычислительной системы;

■ средства защиты с запросом информации;

■ средства активной защиты;

■ средства пассивной защиты и другие.

Более подробно эти группы защиты представлены на рис. 20.

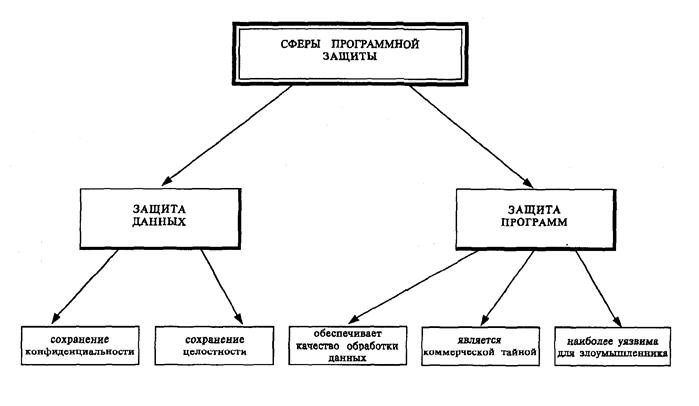

Можно выделить следующие направления использования программ для обеспечения безопасности конфиденциальной информации, в частности такие:

■ защита информации от несанкционированного доступа;

■ защита информации от копирования;

■ защита программ от копирования;

■ защита программ от вирусов;

■ защита информации от вирусов;

■ программная защита каналов связи.

По каждому из указанных направлений имеется достаточное количество качественных, разработанных профессиональными организациями и распространяемых на рынках программных продуктов (рис. 21).

Программные средства защиты имеют следующие разновидности специальных программ:

■ идентификации технических средств, файлов и аутентификации пользователей;

■ регистрации и контроля работы технических средств и пользователей;

■ обслуживания режимов обработки информации ограниченного пользования;

■ защиты операционных средств ЭВМ и прикладных программ пользователей;

■ уничтожения информации в защитные устройства после использования;

■ сигнализирующих нарушения использования ресурсов;

■ вспомогательных программ защиты различного назначения (рис. 22).

|

|

|

Идентификация технических средств и файлов, осуществляемая программно, делается на основе анализа регистрационных номеров различных компонентов и объектов информационной системы и сопоставления их со значениями адресов и паролей, хранящихся в защитном устройстве системы управления.

Для обеспечения надежности защиты с помощью паролей работа системы защиты организуется таким образом, чтобы вероятность раскрытия секретного

пароля и установления соответствия тому или иному идентификатору файла или терминала была как можно меньше. Для этого надо периодически менять пароль, а число символов в нем установить достаточно большим.

Эффективным способом идентификации адресуемых элементов и аутентификации пользователей является алгоритм запросно-ответного типа, в соответствии с которым система защиты выдает пользователю запрос на пароль, после чего он должен дать на него определенный ответ. Так как моменты ввода запроса и ответа на него непредсказуемы, это затрудняет процесс отгадывания пароля, обеспечивая тем самым более высокую надежность защиты.

Получение разрешения на доступ к тем или иным ресурсам можно осуществить не только на основе использования секретного пароля и последующих процедур аутентификации и идентификации. Это можно сделать более детальным способом, учитывающим различные особенности режимов работы пользователей, их полномочия, категории запрашиваемых данных и ресурсов. Этот способ реализуется специальными программами, анализирующими соответствующие характеристики пользователей, содержание заданий, параметры технических и программных средств, устройств памяти.

Поступающие в систему защиты конкретные данные, относящиеся к запросу, сравниваются в процессе работы программ защиты с данными, занесенными в регистрационные секретные таблицы (матрицы). Эти таблицы, а также программы их формирования и обработки хранятся в

|

|

|

зашифрованном виде и находятся под особым контролем администратора (администраторов) безопасности информационной сети.

Для разграничения обращения отдельных пользователей к вполне определенной категории информации применяются индивидуальные меры секретности этих файлов и особый контроль доступа к ним пользователей. Гриф секретности может формироваться в ниде трехразрядных кодовых слов, которые хранятся в самом файле или в специальной таблице. В этой же таблице записываются идентификатор пользователя, создавшего данный файл, идентификаторы терминалов, с которых может быть осуществлен доступ к файлу, идентификаторы пользователей, которым разрешен доступ к данному файлу, а также их права на пользование файлом (считывание, редактирование, стирание, обновление, исполнение и т. д.). Важно не допустить взаимовлияния пользователей в процессе обращения к файлам. Если, например, одну и ту же запись имеют право редактировать несколько пользователей, то каждому из них необходимо сохранить именно его вариант редакции (делается несколько копий записей с целью возможного анализа и установления полномочий).

|

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 550; Нарушение авторских прав?; Мы поможем в написании вашей работы!