КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Источники угроз

|

|

|

|

Под источником угроз понимается непосредственный ее генератор или носитель. Таким источником могут быть любые технические средства, модели (алгоритмы), программы, внешняя среда.

Опираясь на приведенную системную классификацию угроз безопасности информации, можно определить полное множество угроз, потенциально возможных в современных ИТКС. При этом должны учитываться не только все известные (ранее проявлявшиеся) угрозы, но и такие угрозы, которые ранее не проявлялись или потенциально могут возникнуть при нынешних концепциях построения ИТКС.

Наиболее опасными угрозами информационной безопасности ИТКС являются нарушение работоспособности системы, нарушение конфиденциальности сведений, циркулирующих в ней и нарушение целостности информационных, программных и иных ресурсов. Данные угрозы при недостаточном уровне защищенности реализуются через уязвимости, посредством которых нарушитель получает возможность воздействовать на данную ИТКС.

В качестве нарушителя информационной безопасности могут выступать физические лица и/или структуры, действия которых могут привести к ухудшению качества процессов функционирования ИТКС.

Воздействия нарушителя на систему могут осуществляться на технологическом и эксплуатационном этапах жизненного цикла ИТКС.

На технологическом этапе нарушителями могут быть научные и инженерно-технические работники, участвующие в процессе проектирования, разработки, установки и настройки программно-аппаратного обеспечения системы.

Нарушитель на эксплуатационном этапе может осуществлять воздействие:

– на центр управления системой;

– узлы (коммутаторы, маршрутизаторы, шлюзы, цифровые автоматизированные телефонные станции и др.);

|

|

|

– каналы связи системы и сообщения (пакеты, кадры, ячейки и др.), содержащие информацию пользователей или информацию управления.

Воздействия могут носить как преднамеренный, так и непреднамеренный характер и могут осуществляться:

– по внешним линиям связи;

– по внутренним линиям связи;

– с рабочих мест систем управления;

– по не декларируемым каналам доступа.

При этом могут использоваться как штатные средства системы, так и специальные средства.

Реализация угроз возможна через уязвимости, которые могут быть использованы нарушителем для преодоления системы защиты и, как следствие, приводящие к нанесению определенного ущерба пользователю, оператору системы или государству. Количество и специфика уязвимых мест зависит от вида решаемых задач, характера обрабатываемой информации, аппаратно-программных особенностей ИТКС, наличия средств защиты и их характеристик. Любая успешная атака нарушителя, направленная на реализацию угрозы, непременно будет опираться на полученные нарушителем знания об особенностях построения и уязвимостях данной ИТКС.

Причинами появления уязвимостей могут быть:

– нарушение технологии процесса передачи информации пользователя;

– нарушение технологии системы управления ИТКС;

– внедрение в объекты ИТКС компонентов, реализующих не декларированные функции;

– внедрение в объекты ИТКС программ, нарушающих их нормальное функционирование;

– необеспеченность реализованными механизмами защиты заданных требований к процессу обеспечения информационной безопасности, либо предъявление к механизмам защиты непродуманного набора требований, делающие ИТКС незащищенной;

– внесение нарушителем преднамеренных уязвимостей:

при разработке алгоритмов и программ ИТКС;

при разработке защищенных процедур, протоколов и интерфейсов взаимодействия пользователей, операторов и администраторов с аппаратно-программным обеспечением ИТКС;

|

|

|

при реализации проектных решений по созданию системы обеспечения информационной безопасности ИТКС, делающих не эффективными реализованные в ней механизмы защиты;

– неадекватное реагирование системы обеспечения информационной безопасности ИТКС на информационные воздействия нарушителя в процессе эксплуатации ИТКС;

– использование не сертифицированных в соответствии с требованиями безопасности отечественных и зарубежных информационных технологий, средств информатизации и связи, а также средств защиты информации и контроля их эффективности и т. д.

Воздействия нарушителя на систему можно представить в виде:

– воздействий, связанных с внесением уязвимостей в систему;

– воздействий, направленных на выявление уязвимостей;

– воздействий, направленных на активизацию (использование) имеющихся уязвимостей.

Внесение уязвимостей возможно на технологическом этапе жизненного цикла системы на следующих стадиях:

1. Проектирования с осуществлением выбора алгоритмов и технологий хранения, обработки и передачи информации, затрудняющих или исключающих реализацию требований ИБ;

2. Выбора средств защиты, не обеспечивающих требования информационной безопасности.

На эксплуатационном этапе жизненного цикла нарушитель может внести уязвимости, связанные:

1. С ошибками настройки и использованием программно-аппаратного обеспечения;

2. С ошибками разработки и реализации политики безопасности;

3. С ошибками в реализации организационных методов защиты;

4. С преднамеренным внедрением в компоненты аппаратно-программного обеспечения «люков», «закладок» и «вирусов» и др.

Выявление уязвимостей на технологическом и эксплуатационном этапах жизненного цикла системы осуществляется нарушителем путём сбора сведений, позволяющих ему осуществлять несанкционированные действия, направленные на ухудшение характеристик информационной безопасности.

Непосредственная активизация (использование) выявленных уязвимостей осуществляется нарушителем на этапе эксплуатации путем:

1. Использования специального оборудования во внешних или внутренних каналах связи и осуществления с его помощью:

|

|

|

– нарушения целостности передаваемых сообщений, содержащих информацию управления или информацию пользователей;

– нарушения конфиденциальности информации управления и параметров передачи информации пользователей;

– формирования команд активизации и использования функций «закладок» и «вирусов», внедрённых в информационную сферу;

– формирования информационного воздействия с целью получения аутентификационных параметров, обеспечивающих доступ к информационной сфере объектов и сетей связи;

– несанкционированной модификации программного обеспечения объектов и сетей связи и нарушения их работоспособности.

2. Установки специального оборудования в каналы связи ИТКС для использования информационных «люков» или не декларированных возможностей.

3. Использования оконечного оборудования пользователей ИТКС для получения несанкционированного доступа к информационной сфере системы.

4. Использования радиоканалов для активизации «закладок» и «вирусов».

5. Использования рабочих мест обслуживающего персонала.

От наличия уязвимостей зависит возможность нарушения нормальной работы ИТКС, т.к с их помощью реализуются угрозы информационной безопасности системы.

В свою очередь, реализация угроз происходит через каналы несанкционированного доступа к информации.

Все возможные каналы несанкционированного получения информации (КНПИ) можно классифицировать по двум критериям:

– необходимости доступа (физического или логического) к элементам системы для реализации угрозы;

– зависимости появления КНПИ от состояния ИТКС.

По первому критерию КНПИ могут быть разделены на:

– не требующие доступа, т. е. позволяющие получать необходимую информацию дистанционно (например, путем визуального наблюдения через окна помещений)

– требующие доступа в помещения.

В свою очередь, КНПИ, воспользоваться которыми можно только получив доступ в помещения, делятся на:

– не оставляющие следы в (например, визуальный просмотр изображений на экранах мониторов или документов на бумажных носителях);

|

|

|

– на КНПИ, использование которых оставляет те или иные следы (например, хищение документов или машинных носителей информации).

По второму критерию КНПИ делятся:

– на потенциально существующие независимо от состояния ИТКС (например, похищать носители информации можно независимо от того, в рабочем состоянии находятся элементы ИТКС или нет);

– существующие только в рабочем состоянии ИТКС (например, побочные электромагнитные излучения и наводки).

3.6. Угрозы безопасности информации

и их классификация

Угроза информационной безопасности в информационно-телекоммуникационной системе – действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

При обработке информации средствами вычислительной техники, входящими в состав ИТКС, возникает большое количество угроз как прямого несанкционированного доступа к защищаемой информации, так и косвенного ее получения средствами технической разведки. На протяжении всего периода регулярного использования вычислительной техники для решения практических задач предпринимались попытки классифицировать источники угроз безопасности информации и сами угрозы с целью дальнейшей стандартизации средств и методов, применяемых для защиты информации.

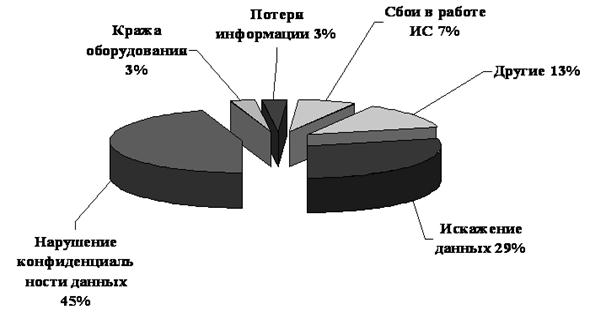

На рис. 3.2 показаны внутренние угрозы.

Рис. 3.2.Внутренние угрозы

|

|

|

|

|

Дата добавления: 2014-01-06; Просмотров: 832; Нарушение авторских прав?; Мы поможем в написании вашей работы!