КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методы компьютерной стеганографии

|

|

|

|

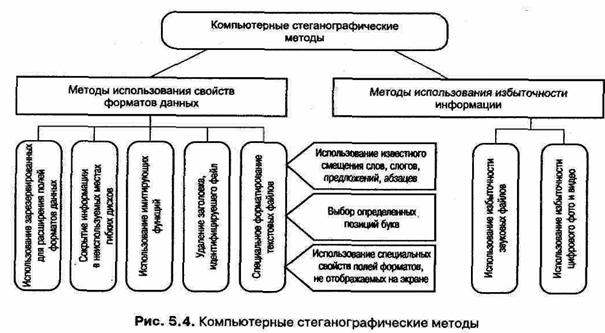

В настоящее время существует достаточно много различных компьютерных методов (и их вариантов) встраивания сообщений. Сегодня методы компьютерной стеганографии (рис. 5.4) развиваются по двум основным направлениям:

– методы, основанные на использовании специальных свойств компьютерных форматов;

– методы, основанные на избыточности аудио- и визуальной информации.

Сравнительные характеристики существующих стеганографических методов приведены в табл. 5.1. Как видно из этой таблицы, первое направление основано на использовании специальных свойств компьютерных форматов представления данных, а не на избыточности самих данных. Специальные свойства форматов выбираются с учетом защиты скрываемого сообщения от непосредственного прослушивания, просмотра или прочтения.

| Таблица 5.1. Сравнительные характеристики компьютерных стеганографических методов | ||||||||

| Компьютерные стеганографические методы | ||||||||

| Методы использования специальных свойств компьютерных форматов данных | ||||||||

| Наименование | Методы использования зарезервированных для расширения полей компьютерных форматов данных | Методы специального форматирования текстовых файлов: | ||||||

| Методы использования известного смешения слов, предложений, абзацев | Методы выбора определенных позиций букв (нулевой шифр) | Методы использования специальных свойств полей форматов, не отображаемых на экране | ||||||

| Краткая характеристика | Поля расширения имеются во многих мультимедийных форматах, они заполняются нулевой информацией и не учитываются программой | Методы основаны на изменении положения строк и расстановки слов в предложении, что обеспечивается вставкой дополнительных пробелов между словами | Акростих — частный случай этого метода (например, начальные буквы каждой строки образуют сообщение) | Методы основаны на использовании специальных «невидимых», скрытых полей для организации сносок и ссылок (например, использование черного шрифта на черном фоне) | ||||

| Недостатки | Низкая степень скрытности, передача небольших ограниченных объемов информации | Слабая производительность метода, передача небольших объемов информации. Низкая степень скрытности | ||||||

| Преимущества | Простота использования | Простота использования. Имеется опубликованное программное обеспечение реализации данного метода | ||||||

| Методы использования избыточности аудио— и визуальной информации | ||||||||

| Методы скрытия в неиспользуемых местах гибких дисков | Методы использования имитирующих функций (mimic— function) | Методы удаления идентифицирующего файл заголовка | Методы использования избыточности цифровой фотографии и цифрового видео | Методы использования избыточности цифрового звука | ||||

| Информация записывается в обычно неиспользуемых местах ГМД (например, в нулевой дорожке) | Метод основан на генерации текстов и является обобщением акростиха. Для тайного сообщения генерируется осмысленный текст, скрывающий само сообщение | Скрываемое сообщение шифруется и у результата удаляется идентифицирующий заголовок, оставляя только шифрованные данные. Получатель заранее знает о передаче сообщения и имеет недостающий заголовок | Младшие разряды цифровых отсчетов содержат очень мало полезной информации. Их заполнение дополнительной информацией практически не влияет на качество восприятия, что и дает возможность скрытия конфиденциальной информации | |||||

| Слабая производительность метода, передача небольших объемов информации. Низкая степень скрытности | Слабая производительность метода, передача небольших объемов информации. Низкая степень скрытности | Проблема скрытия решается только частично. Необходимо заранее передать часть информации получателю | За счет введения дополнительной информации искажаются статистические характеристики цифровых потоков. Для снижения компрометирующих признаков требуется коррекция статистических характеристик | |||||

| Простота использования. Имеется опубликованное программное обеспечение реализации данного метода | Результирующий текст не является подозрительным для систем мониторинга сети | Простота реализации. Многие средства (White Noise Stonn, S-Toob), обес печивают реализа цию этого метода с PGP шифроалгоритмом - | Возможность скрытой передачи большого объема информации. Возможность защиты авторского права скрытого изображения товарной марки, регистрационных номеров и т. п. | |||||

Второе направление использования стеганографии в компьютерных системах основано на использовании избыточности аудио и визуальной информации. Цифровые фотографии, цифровая музыка, цифровое видео — представляются матрицами чисел, которые кодируют интенсивность сигналов в дискретные моменты в пространстве и/ или во времени. Цифровая фотография — это матрица чисел, представляющих интенсивность света в определенный момент времени. Цифровой звук — это матрица чисел, представляющая интенсивность звукового сигнала в последовательно идущие моменты времени.

|

|

|

|

|

|

Все эти числа не точны, т. к. не точны устройства оцифровки аналоговых сигналов. Погрешность измерений последних зависит от суммы погрешностей блока преобразований и датчика, преобразующего физическую характеристику сигнала в электрический сигнал. Эти погрешности измерений обычно выражаются в процентах или в количестве младших значащих разрядов и называются шумами квантования. Младшие разряды цифровых отсчетов содержат очень мало полезной информации о текущих параметрах звука и визуального образа, что позволяет использовать их для сокрытия дополнительной информации.

Например, графические цветные файлы со схемой смешения RGB кодируют каждую точку рисунка тремя байтами (по одному для каждого из цветов). Поэтому каждая такая точка состоит из составляющих: красного, зеленого, синего цветов соответственно. Изменение каждого из трех наименее значимых бит приводит к изменению шится. Если изменения происходят не в каждом отсчете, то объем передаваемых данных уменьшается, но снижается вероятность их обнаружения.

|

|

|

При использовании компьютерной стеганографии придерживаются следующих принципов:

– в качестве носителя скрытой информации должен выступать объект (файл), допускающий искажения собственной информации, не нарушающие его функциональность и суть;

– внесенные искажения должны быть ниже уровня чувствительности средств распознавания.

Первый заключается в том, что файлы, содержащие оцифрованное изображение или звук, могут быть до некоторой степени видоизменены без потери функциональности, в отличие от других типов данных, требующих абсолютной точности.

Второй фактор состоит в неспособности органов чувств человека различить незначительные изменения в цвете изображения или качестве звука, что особенно легко использовать применительно к объекту, несущему избыточную информацию, будь то 16-битный звук, 8-битное или еще лучше 24-битное изображение. Если речь идет об изображении, то изменение значений наименее важных битов, отвечающих за цвет пиксела, не приводит к заметному для человеческого глаза изменению цвета.

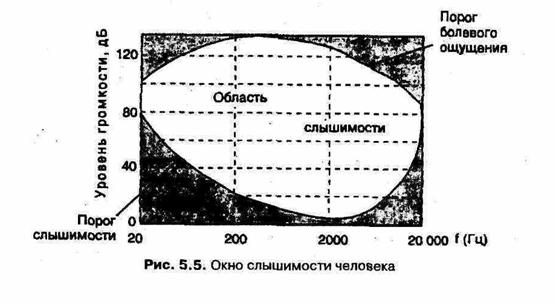

Если речь идет о звуке, то, как видно из рис. 5.5, в этом случае учитывается так называемое окно слышимости человека. Из рисунка видно, что не все звуковые частоты органы слуха человека воспринимают одинаково. Верхняя граница окна соответствует оглушительному звуку, соседствующему с болевым ощущением. Нижняя граница определяется порогом слышимости. Кроме того, человек практически не может однозначно регистрировать на слух изменения интенсивности звука, если она изменяется очень и очень незначительно.

Стеганографические алгоритмы обработки звука строятся с таким расчетом, чтобы максимально использовать окно слышимости и другие свойства речевых сигналов (тембр, скорость и т.д.), незначительные изменения которых не слышны человеку.

|

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1824; Нарушение авторских прав?; Мы поможем в написании вашей работы!