КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Процедура выбора корневого коммутатора

|

|

|

|

Ethernet: базовые принципы (CSMA/CD), эволюция, области применения в современных сетях. Проблемы использования в больших сетях со сложной топологией и методы их решения (коммутация, VLAN, STP).

На сегодняшний день Ethernet является наиболее распространенным протоколом локальных вычислительных сетей. Спецификация IEEE 802.3 на сегодняшний день описывает несколько вариантов его реализации с разными средами передачи и скоростями передачи данных.

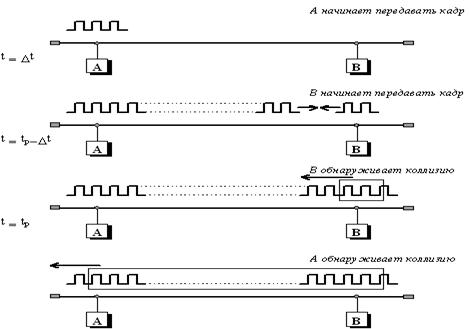

Базовым свойством, объединяющим все эти спецификации является метод управления доступом к среде передачи данных. Для Ethernet это множественный доступ с контролем несущей и обнаружением коллизий (CSMA/CD, Carrier Sense Multiple Access with Collision Detection). В сети Ethernet все узлы равноправны, нет какого либо централизованного управления их активностью или разграничения полномочий. Каждый узел непрерывно прослушивает среду передачи и анализирует заголовки всех пакетов данных. Если пакет предназначен не данному узлу, он ему не интересен и на верхние уровни не передается. Основная проблема Ethernet заключается в том, что никто не гарантирует что два узла не попытаются вести передачу одновременно (в результате в кабеле возникнет суперпозиция двух сигналов, непригодная для приёма и интерпретации). Для предотвращения таких ситуаций (коллизий) каждый узел прежде чем начать передачу убеждается в отсутствии в кабеле сигналов от других сетевых устройств (контроль несущей). Но этого не достаточно для предотвращения коллизий из-за ограниченности скорости распространения сигнала в среде передачи. Возможна ситуация, что какой-то другой узел уже начел передачу, просто сигнал от него еще не достиг рассматриваемого нами устройства. Т.е в сети Ethernet возможны и являются штатными ситуации когда два или более узла одновременно пытаются передавать данные мешая друг другу. Процедура разрешения такой коллизии заключается в том, что обнаружив в процессе передачи присутствие в кабеле чужого сигнала, все попавшие в такую ситуацию узлы прекращают передачу и предпринимают попытки возобновить её через различные интервалы времени.

|

|

|

Недостаток вероятностного метода доступа — неопределенное время прохождения кадра, резко возрастающее при увеличении нагрузки на сеть, что ограничивает его применение в системах реального времени.

Рассмотрим подробнее процедуру обнаружения коллизии и взаимозависимость допустимых размеров сети от скорости передачи данных и длины информационных пакетов, передаваемых по сети. Содержимое и внутреннее устройство кадров Ethernet мы будем разбирать на канальном уровне. Пока мы просто будем учитывать, что при скорости распространения сигнала в проводнике около 200 000 000 м/с при работе сетевого адаптера Ethernet IEEE 802.3 со скоростью передачи данных 10 Мбит/с на отправку одного байта уходит 0,8 мкс и он представляет из себя волновой пакет длиной около 150 м.

Теперь еще раз вернёмся к рисунку. Чтобы рабочая станция «А» узнала, что в процессе передачи имела место коллизия, суперпозиция «столкнувшихся» сигналов должна достичь её до того, как будет завершена передача. Это накладывает ограничения на возможную минимальную длину отправляемых пакетов. Действительно, если использовать пакеты короче чем длина кабеля между рабочими станциями «А» и «В», возможна ситуация, когда пакет полностью отправлен первой станцией (и она уже решила, что передача прошла успешно), а он еще даже не дошел до второй, и она имеет полное право начинать передавать свои данные в любой момент времени. Нетрудно убедиться, что избежать подобных недоразумений можно только используя пакеты такой длины, что за время их передачи сигнал успевает добежать до самой удаленной станции и вернуться обратно.

|

|

|

При скорости передачи данных в 10 Мбит/с эта проблема не играла существенной роли и минимальная длина кадра была ограничена размером 64 байта. За время их передачи первые биты успевают пробежать около 10 км, и для сетей с максимальной длиной сегмента в 500 м. все необходимые условия оказываются выполненными.

При переходе к 100 Мбит/с длина минимального кадра сократиться в 10 раз. Это существенно ужесточает параметры работы сети и максимальное расстояние между станциями было сокращено до 100 м.

При скорости 1000 Мбит/с 64 байта передаются всего за 0,512 мкс и поэтому в гигабитных сетях пришлось увеличить минимальную длину кадра в 8 раз до 512 байт. Если данных для наполнения кадра не хватает, сетевой адаптер просто дополняет его специальной последовательностью символов до этой длины. Этот приём называется «расширением носителя».

Решая проблему обнаружения коллизий, расширение носителя впустую расходует полосу пропускания канала передачи данных при передаче маленьких пакетов. Чтобы уменьшить влияние этого фактора в гигабитном Ethernet адаптеру разрешено при наличии нескольких готовых к передаче коротких кадров формировать из них определённым образом один общий кадр «нормальной» длины до 1518 байт.

Формат кадра, используемый Ethernet (Ethernet-II или DIX), следующий:

| 8 байт | 6 байт | 6 байт | 2 байта | 46 – 1500 байт | 4 байта |

| Преамбула (101010…011) | Адрес получателя | Адрес источника | Тип | данные | Контрольная сумма |

Рассмотрим элементы кадра.

Преамбула (Preamble) не несет полезной информации. Генерируемый при её передаче в физической среде сигнал извещает принимающие устройства о необходимости быть готовым к приему.

Адрес получателя DA (Destination Address) содержит уникальный MAC – адрес устройства, которому адресован данный кадр или специальный адрес для широковещательной рассылки пакетов.

Адрес источника SA (Source Address) содержит МАС-адрес узла, пославшего кадр. Адрес широковещательной рассылки FF-FF-FF-FF-FF-FF использоваться здесь не может.

Тип несет данные о протоколе сетевого уровня.

Данные Data несет полезную информацию более высокого уровня

|

|

|

Контрольная сумма FCS (Frame Check Sequence) содержит CRC-код, подсчитанный для всех полей с DA no Data включительно. Этот код вычисляется адаптером при передаче кадра и при приеме. CRC, подсчитанный при приеме, должен совпасть со значением, принятым из кадра, в противном случае кадр считается искаженным и отбрасывается.

Рассмотренный нами формат кадра правильно называть форматом Ethernet-II или Ethernet DIX по имени компаний Digital, Intel и Xerox, согласовавших и опубликовавших его.

Сети Ethernet в процессе своей эволюции стали активно использовать в качестве промежуточных устройства канального уровня - коммутаторы. Обрабатывая кадры с использованием адресной информации из их заголовков, коммутаторы минимизируют размеры коллизионных доменов и практически избавляют сеть от возможности возникновения коллизий. Предшественниками современных коммутаторов были мосты – наиболее простые устройства, служащие для разделения нагрузки сегмента на отдельные коллизионные домены. Мост передаёт из одного сегмента сети в другой не все поступающие на его порты кадры, а только те, которые адресованы компьютерам из другого сегмента. Кадры, адресованные абонентам того же сегмента, в котором они были сгенерированы, через мост не проходят.

Для этого мост просматривает MAC адреса отправителей в кадрах, приходящих из каждого сегмента, и поддерживает таблицу, в которой перечислены адреса для рабочих станций каждого сегмента. При приходе кадра на один из портов анализирует МАС-адрес получателя. Если он в том же сегменте, из которого пришел кадр, мост не делает ничего. Если адрес назначения находится в другом сегменте, кадрпересылается в него. При этом выполняются и функции устройства первого уровня – восстановление формы сигнала и его усиление. Если MAC-адрес не значится в таблице моста, кадр на всякий случай пересылается во второй сегмент. Точно также мост поступает и с кадрами широковещательных рассылок.

Мосты использовались и для объединения сетей с разными стандартами, например, Ethernet и Arcnet. В этом случае работа такого устройства не ограничивалась MAC подуровнем, но захватывала также и функции верхнего подуровеня LLC канального уровня.

|

|

|

Коммутаторами называются устройства, выполняющие точно такие же функции, но имеющие не два интерфейса, а гораздо больше – 4, 8, 12, 24, 48 …. В локальных сетях коммутаторы уже давно вытеснили концентраторы по причине появления аппаратной логики, работающей практически без задержки пакетов при цене почти не отличающейся от стоимости начинки концентратора.

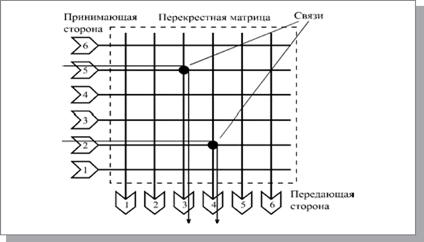

Логическая структура коммутатора довольно проста:

Логическая схема коммутатора

Она включает в себя так называемую перекрестную (коммутационную) матрицу (Crossbar Matrix), во всех точках пересечения которой могут устанавливаться связи на время передачи пакета. В результате пакет, поступающий из любого сегмента, может быть передан в любой другой сегмент. В случае широковещательного пакета, адресованного всем абонентам, он передается во все сегменты одновременно, кроме того сегмента, по которому он пришел.

Помимо перекрестной матрицы коммутатор включает в себя память, в которой он формирует таблицу MAC-адресов всех компьютеров, подключенных к каждому из его портов. Эта таблица создается на этапе инициализации сети и затем периодически обновляется для учета изменений конфигурации сети. Именно на основании анализа этой таблицы делается вывод о том, какие связи надо замыкать, куда отправлять пришедший пакет. Коммутатор читает MAC-адреса отправителя и получателя в пришедшем пакете и передает пакет в тот сегмент, в который он адресован. Если пакет адресован абоненту из того же сегмента, к которому принадлежит отправитель, то он не ретранслируется вообще. Широковещательный пакет не передается в тот сегмент, к которому присоединен абонент отправитель пакета. Адрес отправителя пакета заносится в таблицу адресов (если его там еще нет).

Коммутаторы выпускаются различных видов сложности:

· коммутаторы с фиксированным числом портов;

· модульные коммутаторы с изменяемым числом портов;

· стекируемые коммутаторы, которые можно объединять в единую группу (стек) с общей логикой управления пакетами.

Коммутаторы различаются допустимые количества адресов на один порт. Этот показатель определяет предельную сложность подключаемых к порту сегментов (количество компьютеров в каждом сегменте).

Коммутаторы могут позволять разбивать порты на группы (виртуальные сети), работающие независимо друг от друга, то есть один коммутатор может работать как два или три (построение VLAN методом группировки портов). Или уметь работать с виртуальными локальными сетями, организованными другими способами.

Производительность коммутаторов определяется количеством кадров, которые могут быть обработаны в единицу времени.

Практика использования коммутаторов в современных сетях уже давно предусматривает не просто сегментирование сети, а микросегментирование, когда на нижнем уровне структуры каждый порт коммутатора обслуживает только одну рабочую станцию, предоставляя ей полную полосу пропускания в монопольное пользование. Любая пересылка данных выполняется или внутри этого же коммутатора, или через коммутаторы более высоких уровней иерархии.

Протокол IEEE 802.1q Технология виртуальных сетей (VLAN)

Коммутаторы разделяют сеть на отдельные коллизионные домены, но широковещательный кадр они обязаны транслировать во все свои порты. Виртуальной сетью называется группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. Это означает, что передача кадров между разными виртуальными сегментами на основании адреса канального уровня невозможна, независимо от типа адреса - уникального, группового или широковещательного. Виртуальная сеть образует домен широковещательного трафика (broadcast domain).

Существует несколько способов построения виртуальных сетей:

· Группировка портов.

· Группировка МАС-адресов.

· Использование меток в дополнительном поле кадра – частные протоколы и спецификации IEEE 802.1q.

Первые два способа основаны на использовании администрирования сетевых устройств второго уровня (коммутаторов). Они весьма трудоемки и применимы для относительно небольших сетей. Третий способ позволяет избавиться от этих проблем и достаточно давно реализуется, например, в оборудовании Cisco c использованием протокола ISL (InterSwitch Link). В этом протоколе к стандартному кадру Ethernet добавляется дополнительный заголовок длиною 26 байт и итоговая контрольная сумм 4 байта. В итоге кадр увеличивается на 30 байт и становится «непонятным» оборудованию других производителей.

Для решения проблемы совместимости IEEE в качестве стандартного метода маркирования кадров был предложен протокол 802.1q. Протокол предполагает вставку в кадр дополнительного поля (тэга) длиной 4 байта между MAC-адресом источника и полем Type/Length для идентификации принадлежности VLAN. После добавления тега пересчитывается контрольная сумма оригинального кадра. Дополнительное поле несет следующую информацию:

| биты | ||||

| значение поля | TPID | PRIORITY | CFI | VID |

TPID - Tag Protocol Identifier, идентификатор тегирующего протокола. Устанавливается значение 0x8100, обозначает фрейм, инкапсулированный по протоколу 802.1Q.

PRIORITY - пользовательский приоритет, 3 бита, содержит информацию для приоритезирования по протоколу 802.1p. Возможные уровни приоритета - от 0 до 7.

CFI - Canonical Format Indicator, индикатор канонического формата. 1-битовое поле. При значении 0 указывает на то, что MAC-адрес указан в каноническом формате, при значении "1" - не в каноническом.

VID - VLAN Identifier, идентификатор влана. Указатель на номер влана, которому принадлежит пакет. Имеет значения в диапазоне от 0 до 4095.

Как видим, данный протокол позволяет организовать до 4096 виртуальных сетей. Кроме того он совместим с протоколом 802.1p и позволяет приоритезировать трафик.

Очевидно, что такое тегирование кадров необходимо только в тех сегментах, где одновременно присутствуют кадры нескольких виртуальных сетей:

В современных сетях обычно это имеет место только в магистральных каналах – транках. Перед передачей кадра в сегмент, обслуживающий одну рабочую станцию, приписанную к некоторой виртуальной сети нужды в сохранении метки нет и она убирается из кадра.

Spanning Tree Protocol (STP)

Коммутаторы позволяют строить высокоэффективные быстрые сети, организованные в сложные иерархические структуры с древовидной топологией. Поддержание правильной структуры такой сети в процессе эксплуатации является достаточно сложной задачей, поскольку на практике структура сети никогда не бывает статичной. Добавляются или убираются отдельные узлы или сразу целые сегменты сети.

Появление любого незапланированного соединения и, как следствие, петлевых маршрутов в сети, построенной на устройствах 2-го уровня чревато очень тяжелыми последствиями: заголовок кадра (в отличии от пакетов сетевого уровня) не несет никакой информации о пройденном пути или времени жизни после отправки и поэтому «заблудившиеся» кадры могут путешествовать неограниченно долго. В такой ситуации в сети начинает циркулировать огромное количество широковещательных пакетов, пути движения пакетов с уникальными адресами становятся непредсказуемыми. Пользователям хотелось иметь инструменты для предотвращения таких неприятностей.

С другой стороны дублирующие соединения в сетевой среде могут быть очень полезны если их рассматривать как запасные маршруты и использовать только при нарушении функционирования основных.

Протокол STP – протокол построения связывающего дерева обеспечивает механизм динамического построения топологии сети без «петель». Данный протокол оформлен стандартом IEEE 802.1D. Он работает при помощи передачи между коммутаторами специальных сообщений. Такие специальные сообщения называются конфигурационными BPDU (Bridge Protocol Data Units – единица обмена данными протокола конфигурирования мостов).

Обмен BPDU обеспечивает выполнение следующей последовательности действий:

· Коммутаторы выбирают между собой один «корневой» (root) коммутатор;

· Каждый коммутатор, которому не повезло оказаться корневым, вычисляет кратчайший путь к корневому и определяет порт, через который проходит такой путь. Этот порт получает статус «корневого порта» (root port).

· Для каждого сегмента сети ищется ближайший корневой порт. Коммутатор, в котором находится ближайший корневой порт для данного сегмента получает статус «назначенного коммутатора», а порт этого коммутатора, через который к нему подключен сегмент - статус «назначенного порта».

· На последнем этапе все порты, не получившие статус корневых или назначенных, блокируются.

В результате логическая структура сети определяется в виде дерева, начинающегося от корневого коммутатора.

Протокол STP умеет работать и в случае наличия нескольких VLAN. Поскольку виртуальные сети с точки зрения распространения широковещательного трафика изолированы друг от друга, связывающее дерево строится для каждой VLAN независимо.

Каждому коммутатору, подключаемому к сети в которой для определения логической структуры используется STP, администратором назначается специальный уникальный идентификатор BID (bridge ID). Этот идентификатор имеет длину в 8 байт. Первые 2 байта – поле приоритета. По умолчанию его значение 32768 (1000 0000 0000 0000 в двоичном виде). В качестве следующих 6 байт идентификатора используется MAC адрес коммутатора.

Корневым выбирается коммутатор с самым маленьким значением поля приоритета, поэтому если администратор планирует использовать некий коммутатор в роли корневого, он должен назначить ему некоторое значение приоритета, меньшее значения по умолчанию. Если значения полей приоритета окажутся равными, то сравниваются MAC адреса и в качестве корневого выбирается коммутатор с меньшим их значением.

При подключении нового коммутатора к сети он по умолчанию позиционирует себя как корневой и рассылает BPDU со своим BID всем соседям. Если вы были не аккуратны при задании значения приоритета или вы используете значения этого поля по умолчанию для всех коммутаторов сети, то возможно весьма серьёзное перестроение её логической структуры.

Рассылка BPDU осуществляется всем соседним коммутаторам с интервалом в 2 секунды и продолжается постоянно, если на коммутаторе включен протокол STP. В рассылаемых BPDU указывается BID отправившего их коммутатора, BID коммутатора, который с точки зрения отправителя является корневым (коммутатор с наименьшим известным на текущий момент BID) и стоимость пути до этого корневого коммутатора от отправителя. При включении коммутатора эти два BID совпадают. Если же на какой либо из его портов приходит BPDU с меньшим значением BID корневого коммутатора, оно прописывается в качестве BID нового корневого коммутатора с указанием стоимости пути до него. Далее в BPDU уже указывается этот новый корневой коммутатор и стоимость пути до него. Таким образом информация о коммутаторе с минимальным BID постепенно распространяется по сети.

Поскольку до завершения процедуры построения дерева связей вероятно наличие петель и неоднократное перестроение структуры сети, все порты коммутаторов в течении 20 секунд после обнаружения изменений в топологии сети обрабатывают только BPDU кадры и отбрасывают все остальные. Данный интервал выбран из расчета, что даже в сетях, где самый длинный путь предполагает прохождение через 7 коммутаторов (используется термин "диаметр сети 7"), процедура STP будет завершена полностью.

Стоимость пути при этом не играет никакой роли в процедуре выбора корневого коммутатора. Она будет учитываться позже при выборе кратчайшего пути к нему.

|

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 844; Нарушение авторских прав?; Мы поможем в написании вашей работы!