КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Кіріспе

|

|

|

|

Алматы 2013

ҚҰРАСТЫРҒАНДАР: А.С. Байкенов, Е.А. Шкрыгунова, М.З. Якубова телекоммуникация жүйесіндегі ақпаратты қорғау. 5В071900 – Радиотехника, электроника және телекоммуникация мамандығының оқитын студенттерге арналған дәрістер жинағы. - Алматы: АЭжБУ, 2013 - 56 б.

Дәрістер жинағы РЭТ мамандығының барлық оқу бөлімінің студенттеріне арналған.

Мұнда телекоммуникациялық жүйедегі ақпаратты қорғау үшін барлық ұйымдастыру-құқықтық, техникалық, криптографиялық және тағы басқа әдістер көрсетілген.

Без.21, кесте 2, әдеб. көрсеткіші - 6 атау.

Пікір берушілер: техн. ғыл. канд., профессор Туманбаева К.Х.

«Алматы энергетика және байланыс университеті» КЕАҚ 2012 ж. баспаға шығару жоспары бойынша орындалған.

© «Алматы энергетика және байланыс университеті» ҚЕАҚ, 2013 ж.

«Телекоммуникациялық жүйелерде ақпаратты қорғау» курсы жоғарғы оқу орындарында студенттердің таңдауы бойынша алынып, өзіне жалпы білім беретін бағдарламаларды кіргізеді.

Бұл курс өтілген мына пәнге негізделген: «Математика», «Информатика», «Физика», «Электр тізбектерінің теориясы».

Курс мақсаты – телекоммуникациялық жүйелерде ақпаратты қорғау жүйесі бойынша теориялық базаны машықтанумен ұштастыруды қалыптастыру. Бұл пән студенттерге ақпараттарды қорғау қағидаларын, әдіс - тәсілдерін түсіндіреді.

Курстың есебі – пәнді оқу барысында бакалавр мыналарға міндетті:

– Базалық технологияның және телекоммуникациялық жүйелердегі ақпараттың қауіпсіздігін қамтамасыз етуді, ақпаратты негізгі қорғау әдістерін білу.

|

|

|

– Машықтануда базалық технологияның және телекоммуникациялық жүйелердегі ақпараттың қауіпсіздігін қолдана білу.

Оқу жоспары бойынша бұл пәнге 2 несие бөлінген, барлығы 90 сағат, бұлардың ішінде аудиторлық сағат – 34, өздігімен жұмыс істеуге – 56.

| Курс | Семестр | Аудит. жұмыс | Лекциялар | Зерт. жұмыстар | ЕГЖ-1,2 | Емтихан |

1 дәріс. Телекоммуникациялық жүйелердің қауіпсіздігін қамтамасыз етудегі негізгі мақсаттар мен есептер

Дәрістің мақсаты: студенттерді пәннің есептері мен міндеттерімен таныстыру, телекоммуникация аумағындағы ақпаратты қорғау туралы сұрақтарды талқылау.

Мазмұны:

а) телекоммуникациялық жүйелердің қауіпсіздігін қамтамасыз етудегі негізгі мақсаттар мен есептер;

б) ақпаратқа қауіп – қатер;

в) ақпаратты қорғау тәсілі.

Адамдарды ең алғаш рет жазуды үйренгеннен бастап-ақ ақпаратты қорғау сұрағы мазалап келеді. Әрқашан бәрі білуге тиіс емес ақпараттар болды. Мұндай ақпараттарды адамдар түрлі жолдармен қорғауға кірісті. Бізге белгілі мысалдар бойынша құпия хат тәсілдерін, шифрлеу, Цезарь шифрін қолданып келді. Қазіргі компьютеризация заманында адамдардың еркін өмірі, кейде тағдыры компьютерлік жүйелердегі ақпараттардың қорғалуына байланысты болып келеді. Мұндай объектілерге телекоммуникациялық жүйелерді, банктер, атомдық станциялар, әуе және жер транспортын басқару, құпия ақпаратты өңдеу және қорғау жүйесін жатқызуға болады. Бұлардың дұрыс және қауіпсіз функциясы үшін қорғалуын қамтамасыз ету керек. Қазіргі уақытта басқа біреудің құпиясын білу үшін мынадай әдістер қолданылады:

|

|

|

– автомашинадағы немесе үйдегі әңгімені "радиожучок" немесе магнитофондардың көмегімен тыңдау;

– телефондарды басқару, телексті және телефаксті байланыс линиясын басқару, радиотелефондар және радиостанцияларды басқару;

– түрлі техникалық аспаптардың көмегімен ақпараттың дистанциялық жұтылуы, бірінші кезекте, монитордан және компьютердің баспа құрылғысынан және т.б. электрондық техниканың көмегімен.

Бүгінгі таңда ақпарат – бизнестегі табыс көзі, бірінші кезектегі қорғау объектісі және өз кезегіндегі ең үлкен қауіп-қатер болады. Өкінішке орай, уақыт өткен сайын барлық ақпараттық жүйелер осалданып кетеді, және көпжақты қорғауды, басқару механизмін талап етеді. Бағалы ақпаратты сақтаушының ақпараттың қорғалуы үшін төлейтін ақшасы да өседі.

Және де ақпарттық сфера ҚР-ның саяси, экономикалық, қорғаныс және басқа қауіпсіздігін қамтамасыз етуіде белсенді атсалысады. Ұлттық қауіпсіздік ақпараттың қорғалуына тікелей байланысты және техникалық прогресс өскен сайын бұл байланыс өсе береді.

Әрине, ұрлық, санкционарлы емес рұқсат, біреудің ақпаратын бүлдіру сияқты іс-әрекеттерден ақпаратты қорғауға деген сұраныс ұлғая түспек. Бірақ қолданушылардың көп бөлігі өзінің жеке құпияларының қорғалғандығына көз жеткізбей оны қатерге тігіп отырады. Кейбіреулері ғана өзіне керегін қорғайды. Компьютерді қолданушылардың көбі салық және банктік ақпарат, электрондық таблица т.б. сияқты өте маңызды нәрселерді жиі қорғамай кете береді.

Ақпаратты қорғаудағы негізгі түсініктер:

|

|

|

Ақпараттың қауіпсіздігіне қатер – шарттармен факторлардың байланысы, потенциалды немесе нақтылы қауіпті тудыру болып табылады.

Ақпараттың осалдығы және негізгі формасының бұзылуына мыналар жатады:

- Ақпаратты жариялау – қорғалған ақпаратты тұтынушыға бекітілмей жеткізу, бұл ақпаратты алуға құқығы жоқ адамдардың еніп кетуіне рұқсат береді.

- Бекітілмеген ену (Несанкционированный доступ) – басқа бір субъектінің қорғалатын ақпаратқа ақпаратты жіберушінің құжаттық құқығын бұза отырып енуі.

- Бекітілмеген немесе қасақанасыз әрекет нәтижесінде өзгеруі, модификацияланылуы, көшірілуі және т.б.

- Ақпаратты қорғаудың бекітілмеген немесе қасақанасыз әрекет нәтижесінде блокқа түсуі.

- Қорғалатын ақпараттың бекітілмеген немесе қасақанасыз әрекет нәтижесінде өшірілуі немесе функциясының істен шығуы.

Ақпаратқа қасақанасыз әсер ету – ақпарат тұтынушының қателігі, ақпараттық жүйедегі техникалық және бағдарламалық құрылғының істен шығуы, табиғи құбылыс немесе әдейі бағытталмаған ақпараттың модификациялануына, көшірілуіне, сөнуіне алып келетін әрекеттер.

Құрылғының істен шығуы:

Электрқоректендіргіштің, кабельдік жүйенің істен шығуы; дискілік жүйенің істен шығуы; деректерді архивтеудің істен шығуы; сервердің істен шығуы; жұмыс станциясының; желілік картаның және т.б.

Бағдарламалық қамтамасыз етудің дұрыс жұмыс істемеуінен ақпараттың үзілуі:

- бағдарламалық қамтамасыз етудің қателігінен деректердің жоғалуы немесе өзгеруі;

- компьтерлік вирустардың зардаптары;

Ақпаратты алудың техникалық әдісі:

- электрлік сәулеленуді ұстап қалуы;

- электр тізбегіне қосу;

|

|

|

- жучоктар;

- акустикалық алу;

- ақпаратты ұрлау;

- бағдарламалық тұзақтар;

- вирустардың енуі.

Техникалық амалдар – электрлік, электромеханикалық, электрондық құрылғылар негізінде болады. Техникалық амалдардың байланысуын аппараттық құрылғыларға – стандарттық интерфейс бойынша аппараттық желімен түйіскен (ақпаратты басқару сұлбасының тақтығына, өріс жадысының қорғалуын кілт бойынша, арнайы регистрлер көмегімен жүзеге асырады); физикалық-автономды құрылғылар мен жүйелер негізінде құралады (күзетте сигнализация және бақылау үшін қолданатын электрондық–механикалық құрылғылар, есіктегі құлып, терезедегі торшалар) деп бөлуге болады.

Бағдарламалық амалдар – арнайы фунциялардың көмегімен ақпаратты қорғауға арналған бағдарламалар.

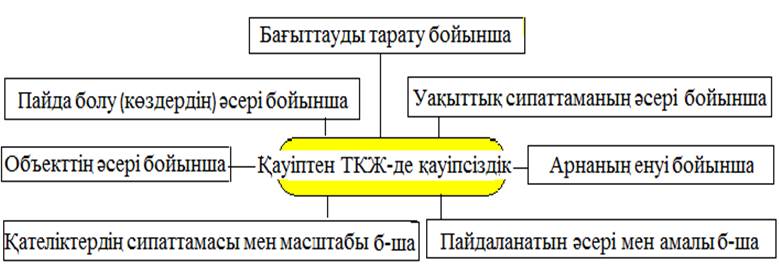

ТКЖ-нің қауіпсіздігіне қауіп - қатер түрлері келесі белгілері бойынша сұрыпталған (1.1суретті қара):

– орындалу бағыттылығымен;

– пайда болу көзіне;

– объектілерге әсері бойынша;

– негативті жақтарының ауқымына;

– уақытқа байланысты әсері бойынша;

– ТКЖ каналына өтуіне;

– қолданылатын амалдар мен іс-әрекеттерге байланысты;

1.1 сурет - ТКЖ-ның қауіпсіздігіне қатер түрлері

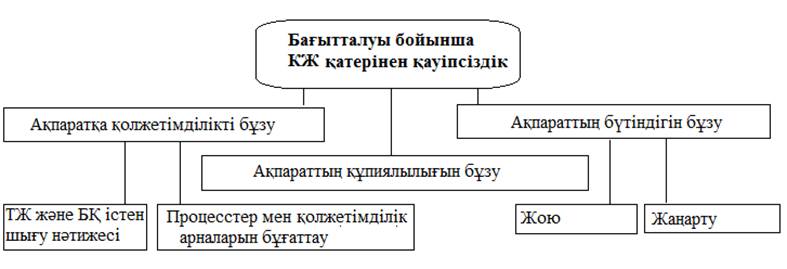

Реализацияға бағытталған қатердің жіктелімі.

Берілген класификация (1.2 суретті қара) жүйеленсе КЖ-ның қауіпсіздігіне қатер төндіреді, яғни көзқарасымыз бойынша олардың көздеген функциясы – реализацияға бағытталу. Реализацияның бағытталуына келесі қатерлер қауіп төндіреді:

- рұқсат етілген ақпараттың мүмкіндігін шектеу (жариялау, ұрлау);

- ақпараттың бүтіндігінің бұзылуы бекітілмеген модификация, компрометация, құрту);

- заңды пайдаланушыларға арналған қол жетерлік ақпараттың бұзлуы (ақпараттық одақтасу, нормалы жұмыс жасау функциясының бұзылуы, КЖ-техникалық құралдардың компоненттердің қатарынан шығару (ТҚ) және  бағдарламалық қамтамасыз етуі).

бағдарламалық қамтамасыз етуі).

1.2 сурет - Бағытталудың классификациялық қатері

2 дәріс. Криптографиялық әдістердің қолдану ерекшеліктері

Дәрістің мақсаты: негізгі криптографиялық ақпаратты қорғау әдістерімен танысу.

Мазмұны:

а) криптографияның даму тарихы;

б) шифрлау түрлері.

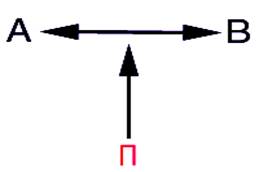

Криптография (грек тілінен аударғанда “құпия жазу”) ертеде әр алуан ақпаратты алмасуда қолданылған. Криптография жайындағы ең алғашқы естеліктер б.з. 500 месопотамия, библия жазбасында қолданылған. Әдетте криптографиялық қолданылатын әдісті төмендегі суреттен көруге болады.

2.1 сурет - Криптография міндеттері

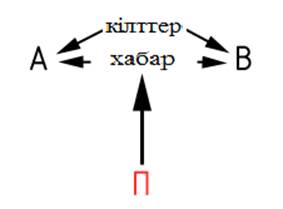

Суретте А және Б - қорғалған ақпараттан заңды қолданушылары жалпы қолданыстың байланыс жүйесінде алмасады. П заңсыз қолданушы (қарсылас, хакер) байланыс жүйесімен берiлетін хаттарды алғысы келетін және ол жерден ең қызық ақпаратты алғысы келетін заңсыз тұлға. Бұл қарапайым схеманы әдеттегі ситуацияның моделі деп санауға болады және бұл ситуацияда криптографиялық ақпаратты қорғау әдістері қолданылады немесе жай шифрлау. Ендігі мақсатымыз қарсыласқа арналған кілттердің алмасуына құпиялық байланыс жүйесіне қолмақты өзгеріс енгізу 2.2-суретте бейнеленген.

2.2 cурет - Кілтке арналған арна жасау сұлбасы

Мұндай байланыс желісін салуға болады, өйткені оған салмақ, айта кетсек, үлкен емес. Жалғыз шифрдың жоқтығы бәріне белгілі. Шифрлау әдістерінің тандауы ол ақпараттардың ерекшеліктеріне байланысты және оның иегерлеріне ақпарат қорғаудағы құндылықтарымен мүмкіншіліктеріне байланысты. Алдымен қорғалатын ақпараттың түрлеріне тоқталамыз: құжаттық, телефондық, теледидарлық, компьютерлік және т.б. Әр ақпарат түрлерінің өзінің ерекшеліктері болады және бұл ерекшеліктер ақпаратты шифрлаудың әдістеріне өте қатты әсер етеді.

Шифрланған ақпаратты тасымалдаудағы керекті жылдамдық және оның көлемінің үлкен маңызы бар. Шифрдың түрімен параметрлерін таңдау мәселесі оның қорғалатын кұпия мінезіне тәуелді. Кейбір құпиялар, мысалы мемлекеттік әскери және т.б., ал кейбірлеулерін бір-екі сағаттан кейін айтуға болады. Қарсыластардың мүмкіншіліктерін естен шығармау керек, одан бұл ақпарат сақталады. Бірінше мәселе, қарсыласқа жалғыз немесе бірнеше қылмыскелерге қарсы тұру, ал екіншісі өте керемет мемлекеттік құрылымға қарсы тұру. Әрбір криптографиялық жүйе криптографиялық кілттерге негізделген. Ол белгілі бір әдіспен жұмыс істейді және оған мыналар кіреді: бір немесе бірнеше шифрлау алгоритмі және бұл алгоритмде қолданылатын кілттер, шифрланған текстер және дешифрланған текстер.

Ең белгілі құпия жазудың қолданушысы – Юлий Цезарь. Ол Цезарь шифры аталатын шифр тапты. Бұл құпия жазуды орта ғасырда Еуропада және Таяу шығыста, солтүстік Америкада қолданды. Азаматтық соғыс уақытында бұл құпия жазуымен АҚШ-тың солтүстігі және оңтүстігі қолданды. Екінші Дүниежүзілік соғыс уақытында Польшалық және Британдық дешифровалшылар неміс энигма шифрлау машинасының құпиясын ашты. Осының қорытындысында көптеген неміс суасты кемелерін жойды, линкор Бисмарк батырылды және герман Қарулы күштері үлкен шығындарға ұшырады.

Қазір жиырма бірінші ғасырдың басында вебтің үлкен танымал себебінен және электрондық коммерцияның қолдануы және шифрлау техникасына немесе байланыс шифрлау алгоритмiне жалпы қолданысқа пайдаланатын. Желілік бизнесте түрлі қаржылық шаруаларды корғауға және ең басты ортаға салынатын мәселе цифрлік сертификаттар және шифрлау технологиясына қойылатын желілік мақсаттар ашық және құпия кілттермен жүргізіледі. Бұл дәрісте шифрлаудың үлкен екі әдісі қолданылады. Цезарь шифры – орын ауыстыру шифры.

Шифрлау дегеніміз ол ашық тексте шифрланған текстті аудару. Aл шифрдан ажырату дегеніміз керісінше процесстің көмегі арқылы басқа текст алады. Шифрлау мен шифрдан ажыратуды басқару кілттер арқылы жүзеге асады, осы кілттер арқылы текстті түрлі амалдармен шифрлауға болады. Цезарь шифры алфавиттің шеңбер бойымен айналуға негізделген. Әріптер шеңбер бойымен айналады, соңғы әріптен кейін бастапқы алфавиттің бірінші әріпі басталады. Келесі листингте шифрлау алгоритмі Цезарь шифрына негізделеді. Кілтпен шифрлау процессінде шифрлау және шифрдан ажырату алгоритмінде білгілі болады, бірақ дешифрлау немесе шифрлау кілттері қатаң жасырылады. Ашық текстті шифрлау кілтімен, шифрлаудың пайда болған шифрланған тексті шифрдан ажыратуға болады, ол тек дешифрлау кілтімен іске асады және ол шифрлаудың кілтімен жүзеге асады.

Жай шифрлаудың тағы бір түрі – орын ауыстыруы шифры. Ол бұл шифрдің түрі он тоғызыншы ғасырда танымал болды. Жай орын ауыстырғыш әріптің орнына алфавиттің бастапқы әрпі ауыстырылады, ал күрделі орын ауыстырғыш шифрде бір топ әріп ауыстырлады.

Мысалы жай орын ауыстырғыш шифр Цезарь шифрынан күрделі болып келеді. Егер сіз Цезарь шифрындағы құпияны ашсаңыз, онда сіз оны оңайлықпен ашасыз, ал орын ауыстырғыш шифрмен жұмыс істеу қиын. Орын ауыстырғыш шифрдын кілті болып сәйкестік кестесі болып табылатын. Бұл кілт отыз екі әріптік жол болып табылады. Мысалы: ВАПРОЛДДЛОРПАБДЖДЛОРПАПРОЛДЖДЛОРПРОЛ

Жай орын ауыстырушы шифрде отыз екі кілт алқабы бар. Бұл 2,6·1035-нен үлкен. Бірінші байқауымызша жай орын ауыстырғыш шифр жоғары төзімді болып келеді, себебі оның кілт алқабы өте үлкен. Сондықтан оның құпиясын әріптік әдіспен шешу оңай.

Орыс тілінде «О» және «Е» басқа әріптерге қарағанда жиірек кездеседі. Бірінші таблицада «А» және «Я» әріптерінің жиілгі берілген, яғни 100 әріптің ішінде қолдану жиілігі. Осыдан әрбір 100 әріптің ішінде «Б» әрпі екі рет кездеседі деп ойлауға болмайды, ал «Ъ» мүлдем кездеспейді. Орташа есеппен алсақ, бұл дұрыс қағида.

2.1 кесте - Салыстырмалы әріптер жиілігі

| А | 5,7 | И | 4,8 | Р | 2,9 | Ш | 0,5 |

| Б | 1,3 | Й | 0,7 | С | 3,7 | Щ | 0,3 |

| В | 3,0 | К | 2,1 | Т | 4,4 | Ъ | 0,0 |

| Г | 1,3 | Л | 3,4 | У | 1,9 | Ы | 1,4 |

| Д | 2,2 | М | 2,2 | Ф | 0,1 | Ь | 1,3 |

| Е | 5,8 | Н | 4,7 | Х | 0,6 | Э | 0,3 |

| Ж | 0,8 | О | 7,8 | Ц | 0,2 | Ю | 0,4 |

| З | 1,2 | П | 1,9 | Ч | 0,9 | Я | 1,4 |

Осындай жиіліктерде таралуы диаграфтарға, триграфтарға, n-графтарға арналған. Бұл жиіліктерде таралуы дешифрлаушыларға үлкен мағлұмат береді. Және жиіліктер таралуы басқа орыс лексикасының аудармашысы автоматты түрде орналастырған әріптерді тексеруге қолданады. Мысалы, орыс тілінде жалғыз әріпті сөздер а, в, и, к, және с. Криптоанализ мамандарында қосымша сөздердін желігі және орыс тілі грамматикасы қолданылады, бұл жай орын ауыстырғыш шифрді шешуге жектілікті.

Осы бөлімде айтылған мысалдарда криптография және криптоанализ өте қарапайым, ал күрделі шифрды шешу үшін математикада және ақпаратты тасымалдау теориясында терең білім иегері болу керек.

3 дәріс. Ашық кілтпен шифрлау жүйесі. Араластыру және сандық қол қою стандарттары. Криптографиялық кілттермен басқару

Дәрістің мақсаты: бір арналы құрылғыны үлгілеу үшін қажетті GPSS World блоктарын игеру.

Мазмұны:

а) ашық кілтпен шифрлау жүйесі;

б) DES шифрі;

в) цифрлы қолдар және цифрлы сертификаттар.

Алдыңғы тарауларда жабық кілтпен шифрлау әдістері қарастырылды. Бірақ құпия кілтпен шифрлау бұл деректерді шифрлаудың жалғыз ғана тәсілі емес. Жиырмасыншы жүз жылдықта криптографиялық ең елеулі ұмтылыстарының бірі – ашық кілтпен шифрлауды әзірлеу болды.

Ашық кілт алгоритмдері немесе ассиметриялық алгоритмдер жекелеген шифрлау (ашық – public) және қайта шифрлау (жабық – private) кілттерін қолдануға негізделеді. Ашық кілт алгоритмдерінде ашық кілт бойынша жабық кілтті табу мүмкін еместігі қажет етіледі. Осы талапқа сәйкес шифр кілті шифрлау алгоритмнің қауіпсіздігіне залалсыз, кез келгенге қол жетімді болады.

Ривеста-Шамира-Эдлемана(RSA) алгоритмі. Бұл алгоритм оны тапқан ғалымдардың атымен аталады. Бұл алгоритм шифрлау үшін де, цифрлық қолтаңба үшін де пайдалануға жарайды

RSA алгоритмінің тұрақтылығы үлкен сандарда көбейткіштерге бөлу күрделілігінен анықталады. (Аталған операциясыз-ақ, RSA шифрының криптоталдауы мүмкін болар, бірақ бүгінге дейін мұны ешкім дәлелдеген жоқ.).

Төменде RSA алгоритмі қысқаша баяндалған:

1) p и q (100 цифр және одан да көп екі қарапайым саны сіңдіріледі), мұнда n=pq.

2) Ашық кілт сапасында e тұтас саны, (p-1)(q-1) қарапайым санымен өзара таңдалады.

3) Жабық d кілті ed mod (p-1)(q-1) = 1шартынан есептеледі.

4) Ашық m (где m < n) санын шифрлау mc mod n есептеу жолымен іске асырылады.

5) Шифрланған санды қайта шифрды ашу cd mod m есептеу жолымен іске асырылады.

Құпия кілті бар алгоритмдермен салыстырғанда, RSA шифрының және басқа ашық кілтті алгоритмдердің негізгі кемшілігі олардың төмен өнімділігі болып табылады. Жылдамдығы бойынша RSA алгоритмі DES алгоритмінен 100 есе, ал кейде тіпті 1000 есе басым.

RSA шифрын әзірге ешкім аша алмаса да, математикадағы прогресс бұл шифрды ескі етуі мүмкін. Үлкен сандарды көбейткіштерге жіктеудің тиімді тәсілінде RSA-ны ашу жеңіл болуы мүмкін. Сонымен бірге, RSA алгоритмі және басқа ашық кілтті алгоритмдер осы алгоритмдерді пайдалану тәсілдерімен анықталатын көптеген шабуылдармен қорғалмаған.

AlGamal алгоритмі. RSA ең көп тараған алгоритмдердің бірі болса да, басқа да алгоритмдер жеткілікті. Солардың бірі 1984 ж. Тэгер Эль-Гамал әзірлеген AlGamal алгоритмі. Бұл алгоритм патенттелмеген және оны еркін пайдалануға болады.

AlGamal алгоритмінің қорғанысы соңғы өрістегі дискреттік алгоритмнің есептеу күрделілігіне негізделеді. Ол келесіден тұрады:

1) Қарапайым p саны және p аз g және x екі кездейсоқ саны таңдалады.

2) Ашық кілт g, p, y сандарынан тұрады, мұнда y=gx mod p. X саны жабық кілт болып табылады.

3) m хабарының блогын шифрлау үшін кездейсоқ k алынады, мұнда k және (p-1) өзара қарапайым сандар және a=gk mod p есептеледі. a және b екі саны шифрланған блок болып табылады.

4) a және b қайта ашу үшін m=(b/ax) mod p есептеледі.

Кейбір алгоритмдерде шифрлау және қайта ашу үшін құпия кілтпен шифрлауда бір және сол кілт қолданылады, немесе қайта шифрлайтын кілт қысқа уақытта шифрлау кілті бойынша есептелуі мүмкін. Мұндай алгоритмдерді құпия кілтті алгоритмдер, жабық кілтті алгоритмдер немесе симмметриялы алгоритмдер деп атайды. Мұндай алготимдерде қолданылатын кілт құпия сақтаулы қажет. Құпия кілті бар алгоритм мысалына Data Encryption Stantart (DES) алгоритмін атауға болады.

1997 ж. АҚШ-та Стандарттар және технологиялардың ұлттық институты (NIST) құпия емес ақпаратты қорғау үшін шифрлаудың стандарттық алгоритмі сапасында DES алгоритмін қабылдады. Бұл алгоритм 90-ж. ортасына дейін шифрді ашық бұзу әрекетіне қарсы тұра алды, бұл бұзу әрекеті дифференциал және сызықтық криптоталдау әдісімен жүргізілді. 1999 ж. қаңтар айында Electronic Frontier Foundation қоры DES алгоритмі арқылы шифрланған хабарды бір тәулікке жеткізбей бұза алды.

Осындай кемістігіне қарамай, аталған алгоритм әлі де пайдаланылады және ақпаратты қайта ашу шығындары оның құндылығынан асқан жағдайларда, қорғаныстың жеткілікті қорғаныс деңгейін қамтамасыз етеді. Мысалы, менің кредит карточкамдағы шифрланған ақпарат DES алгоритмі бойынша шифрланса, оның бұзу сомасы шифрланған ақпарат сомасынан әлдеқайда қымбат болады. Және де DES күрделі TripleDES сияқты шифрлау алгоритмдерінде қолданылады.

DES алгоритмі тағайынына байланысты шифрлаудың әртүрлі әдістерінде пайдалануы мүмкін. Оған бірнеше мысалдар келтірейік:

ECB (Electronic Codebook – Электронды шифрлау кітабы) әдісімен – шифрлау 8 байт блогымен іске асырылады, мұнда шифрланған мәтіннің келесі блогы алдыңғы блоктарға ашық мәтінде де, жабық мәтінде де тәуелді болмайды.

CBC (Cipher Block Changing – шифрланған блоктардың ұстасуы) әдісі– шифрланатын мәтіннің n-ші блогы ашық мәтіннің n блогынан және шифрланған мәтіннің (n-1)-м блогынан XOR операциясын орындау (немесе орындамау) нәтижесінде шифрланатын мәтіннің n блогы алынады.

CFB (Cipher Feedback – Шифр бойынша кері байланыс) – шифрлаған мәтіннің алдыңғысы ашық мәтіннің келесісімен біріктіріледі.

OFB (Output Feedback – Шығысы бойынша кері байланыс) әдісі–DES алгоритмі жалған кездейсоқ ағым биттарын жасау үшін қолданылады, ол ашық мәтінмен бірігеді, нәтижесінде шифрланған мәтін ағымын жасайды.

PCBC (Propagating Cipher Block Changing – Көптілік байланыс арқылы шифрлаған блоктардың ұстасуы) – CBC әдісінен ерекшелігі, мұнда шифрланған мәтіннің n блогы (n-1) шифрланған мәтін блогы түрінде бірігеді, сондай-ақ (n-1) ашық мәтін блогымен бірігеді.

DESede алгоритмі. DES алгоритмінің көп таралуына және 90 ж. екінші жартысында оның кемшіліктерінің ашылғанына байланысты криптографтар оны шифрлау алгоритмінің базасы сапасында, бір уақытта сақтауда оның тұрақтылығын арттырудың тәсілдерін іздеді. DESede алгоритмінде DES алгоритмі бойынша үш еселік шифрлау орындалады, бұл кілттің 168 разрядтық тиімді ұзындығына келтіреді. DESede нұсқаларының біреуінде үшінші кілт біріншіге тең, бұл жағдайда кілттің тиімді ұзындығы 112 разряд құрайды.

Blowfish Blowfish алгоритмі – құпия кілті бар шифр. Оны Applied Cryptography (Қолданбалы криптография) аты шулы кітаптың авторы, жетекші маман - криптограф Брюс Шейнер жасады. Бұл алгоритм патенттелмеген, тегін және салықсыз, ал оны пайдалануға лицензия талап етілмейді. Blowfish - DES алгоритмінің алмастыру үшін тағайындалған 64-разрядты блокты шифрі бар алгоритм. Ол жылдамдығы және тұрақтылығы бойынша DES алгоритмінен көп ілгері. Оның кілтінің ұзындығы 32-448 разрядтар аралығында.

Цифрлық қолтаңбалар және цифрлық сертификаттар.

Цифрлық қолтаңбалар - хабарлама (немесе басқа нысан) кездейсоқ немесе әдейі өзгертілді ме, осыны білу мүмкіндігі бар қызмет. Цифрлық сертификаттар хабардың нақты тұлға немесе ұйым жасағанын айқындауға мүмкіндік береді.

Цифрлық қолтаңба – бұл құпия кілтті пайдалану арқылы байттар тізбегінен есептеп шығарылатын мән. Ол осы құпия кілттің иегері берген хабардың үйлесімділігін және шынайылығын бекітетінін куәлендіреді. Цифрлық қолтаңба әдістерінде көбіне ашық кілтті шифрлау алгоритмдері қолданылады. Бірақ ол әдетте, атап айтқанда: жабық кілт шифрлау үшін қолданылады, ал ашық кілт шифрды ашу үшін қолданылады. Тәжірибеде бұл былайша болады:

а) Цифрлық қолтаңба жасалады:

1) Хабарлама дайджесті есептеледі.

2) Дайджест хабарламасы жабық кілт жұбымен “ашық /жабық кілт” жұбынан жабық кілтпен шифрланады, нәтижесінде цифрлық қолтаңба жасалады.

б) Цифрлық қолтаңбаның сенімділігін бекіту жүргізіледі.

1. Қолтаңба жоғарыда айтылған “ашық/жабық кілт” жұбынан ашық кілтпен ашылады, нәтижесінде хабарлама дайджесті қайта қалпына келеді.

2. Қайта ашылған хабарлама дайджесті мәні қайта ашылады және шығыс хабардан есептелген хабар дайджестінің мәнімен салыстырылады.

Егер хабар дайджестінің екі мәні де сәйкес келсе, онда қолтаңба шынайы. Қарсы жағдайда, хабар немесе қолтаңба өзгертілген болады. Қолтаңбаларды жасау және тексерудегі жоғарыда көрсетілген келіс шынайы қолтаңбалардың сипатты белгілерін, сондай-ақ басқа да ерекшеліктерін және төмендегі мүмкіндіктерін қамтамасыз етеді:

- қолтаңбаны жасауға болмайды – қол қойған тұлға қолтаңба үшін жабық кілтті пайдаланған, ал кілт құпия болып табылады;

- қолтаңбаның шынайылығын әрқашан тексеруге болады – себебі, қол қойған тұлғаның ашық кілті жалпы қолжетімді немесе қолында хабар және цифрлық қолтаңба бар кез келген тұлға хабарды осы тұлға қол қойды ма немесе қолы өзгертілген бе тексеруге болады;

- қолтаңба қайталынбайды – әр хабар өзінің қайталанбас қолтаңбасына сәйкес келеді. Сандық әдістермен қолтаңбаларды басқа хабармен бірге пайдалану мүмкін емес;

- қолтаңба фактісін жоққа шығару мүмкін емес – хабарға қол қойылғаннан кейін және қолтаңбамен бірге жіберілген осы тұлға мұны жоққа шығара алмайды (егер бұл жасырын кілт ұрланғанын дәлелдей алмаса).

4 дәріс. Желіаралық экрандардың тағайындалуы

Дәрістің мақсаты: студенттердің желіаралық экрандар мен олардың компоненттерінің функциялығымен танысу.

Мазмұны:

а) желіаралық экрандардың тағайындалуы;

б) фильтірлік маршрутизатор;

в) желіаралық экрандардың шлюздері.

Глобальды компьютерлік желілердің жедел дамуы, ақпаратты іздеудің жаңа нұсқауларының пайда болуы мен Internet желісі жеке адамдар мен әртүрлі кәсіпорындардың назарын аудартады. Көптеген кәсіпорындар өздерінің локальдық және корпоративтік желілерін бір глобальді желіге интеграциялау жөнінде сұрақтарды шешіліп жатыр. Internet желісінің ашық идеологиясы дәстүрлі ақпараттық жүйелерге қарағанда зиянкестердің мүмкіншіліктерін кеңейтеді. Сондықтан желіні және оның компоненттерін қорғау жөніндегі сұрақтар қазіргі уақытта актуальді мәнге жетіп, қарастырылуда. Қазіргі уақыт – прогрестің және компьютерлік технологиялардың уақыты. Көптеген мемлекеттер бұл сұрақтардың қарастырылуын жоғары деңгейге қоюда.

Ішкі желілердің қауіп ықтималдығын көрсете алатын желіаралық экрандар болып табылады. Соңғы уақытқа дейін баяғы үкіметтік әдебиеттерде бұл терминнің орнына шетелдік терминдер қолданатын: брандмауэр және firewall. Брандмауэр (немесе firewall) – компьютерлік сферада болмаса басқаша оны қабырға деп атайды, яғни жанбайтын материалдан және оттың жайылуына төтеп беретін деп атаған. Компьютерлік желілер сферасында желіаралық экранды бөгет (барьер) ретінде қарастырады. Ол фигуральді өрттен сақтайды, яғни зиянкестердің ішкі желіге еніп, ақпаратты көшіріп, өзгертіп немесе өшіріп тастаудан, сондай-ақ компьютерлердің жадымен не болмаса бұл желінің ішіндегі компьютерлердің есептегіш қуатын қолданудан сақтайды. Желіаралық экран – сыртқы желінің қауіпсіздігін қамтамасыз ету және сыртқы қолданушылардың ішкі желіге еніп кетуінен қорғайды.

Желіаралық экран (ЖЭ) – бұл желіаралық қорғаудың жүйесі. Ол жалпы желіні екі немесе одан да көп желіге бөліп, ережелерді таңдауға мүмкіндік береді. Ол деген бір жалпы желіден екінші желіге өткендегі мәліметтік пакеттің жағдайын анықтайтын ережелерді айтады. Әдеттегідей бұл шекара ұйымдастырудың корпоративтік желісінің және глобальдік Internet желісінің арасында болады. Бірақ оған қарамастан оны ұйымдастырудың корпоративтік желісінің ішінен де өткізуге болады. ЖЭ өзі арқылы барлық трафикті өткізіп, әр өтетін пакет үшін оның өтуін немесе өтпей алып тасталатыны жөнінде шешім қабылдайды. Ал ЖЭ бұны орындауы үшін арнайы фильтрлік ережелер жиынтығын қажет етеді.

Желіаралық экрандарды қолданудың негізгі мағыналардың бірі, ол болмаса ішкі желілік жүйелердің Internet желісінің әлсіз қорғалған аймақтарынан қауіп төнеді.

Желіаралық экран компоненттердің көбісін үш категорияның біреуіне жатқызуға болады:

- Фильтрлік маршрутизатор.

- Желілік деңгейдің шлюздері.

- Қолданбалы деңгейдің шлюздері.

Бұл категорияларды нақты желіаралық экрандардың базалық компоненттері ретінде қарастыруымызға болады. Желіаралық экрандардың тек кейбірейлері ғана осы айтылып кеткен категориялардың біріне ие бола алады. Демек осының арқасында біз желіаралық экрандарды бір-бірінен ажырата аламыз.

Корпоративтік және локальдік желілерді қорғау үшін, келесі желіаралық экрандардың негізгі ұйымдастырылған жүйесі қолданылады:

- Желіаралық экран - фильтрлік маршрутизатор.

- Екілікпортты шлюз негізіндегі желіаралық экран.

- Экрандалған шлюз негізіндегі желіаралық экран.

- Желіаралық экран – экрандалған қосалқыжелі.

Пакеттерді фильтрлеуде негізделген желіаралық экрандар, жақсы таралған және ең қарапайым болып табылады. Internet желісі мен қорғалатын желінің арасында орналасқан фильтрлік маршрутизаторда орналасқан. Адрестер пен порттар анализінде негізінде фильтрлеуші маршрутизатор шығыс және кіріс пакеттерді блоктау және фильтрлеу қызметін орындауға бағытталған.

Қорғалған желіде орналасқан компьютерлер Internet желісіне шығуға тура мүмкіндігі бар бола тұрғанда, Internet желісінен компьютерге кіру рұқсаты құлыпталады. Негізі жие құлыпталатын компьютердің аса қауіпті аймақтары, ол: Х Windows, NIS және NFS. Бірақ жалпы фильтргіш маршрутизатор қауіпсіздіктің кез келген түрін іске асыра алады.

Екіпортты қолданбалы шлюзінде құрылған желіаралық экран екі желілі интерфейсі бар екі үйлі хост-компьютерді қамтиды. Осы интерфейстер арасында ақпарат жіберілгенде негізгі фильтрация операциясы орындалады. Қосымша қорғанышты туғызу үшін қолданбалы шлюз бен Internet желінің арасында фильтрлік маршрутизатор орнатылады. Нәтижесінде қолданбалы шлюзі мен маршрутизатордың арасында ішкі экрандалған қосалқы желі пайда болады. Бұл қосалқы желі рұқсаты бар сыртқы ақпараттық серверлерді орналастыруға мүмкіндік береді.

Фильтрлеуші маршрутизаторды желіаралық экранның жүйесіне қарағанда қолданбалы шлюз Іnternet желісі мен қорғалатын желінің арасындағы IР трафигін блоктайды. Бұны қолданушыларға тек қана өкілетті сервер – делдал рұқсат пен қызмет көрсете алады.

Желіаралық экранның бұл нұсқасы қауіпсіздік саясатын жүргізеді, яғни «Ашық түрде рұқсаты жоқтың бәріне тыйым салынған» принципіне негізделген. Демек қолданушыға сәйкесінше өкілеттігі бар ғана қызмет көрсетіледі. Бұндай әдіс жоғары деңгейлі қауіпсіздікпен қамтамасыз етеді. Сыртқы жүйеден құпиялы болған, желіаралық экранға ғана қорғалатын қосалқы желінің маршруттары белгілі болады. Қарастырылып жатқан желіаралық экранның ұымдастырылу схемасы аса тиімді және қарапайым болып келеді. Қолданбалы шлюз ретінде қолданатын екі үйлі хост-копьютердің қауіпсіздігі жоғары деңгейде өтетіні ескергеніміз жөн. Қорғалатын желінің қауіпсіздігін кез келген кетік әлсірете алады. Сырттан шлюзге қысым көрсетілетін болса, онда зиянкестердің желіге ену мүмкіндігін туғызады. Бұл желіаралық экран қолданушылардың күшейтілген аутентификация әдісін, тіркелу рұқсатын, жүйені зонттау және бұзушының оған істеген шабуыл санын талап ете алады.

Экрандалған шлюзіне негізделген желіаралық экран өзіне фильтрлік маршрутизатор мен қолданбалы шлюзді қамтиді. Қолданбалы шлюз хост- копьютер негізінде іске асырылады және бір ғана желілі интерфейсі болады.

Экрандық қосалқы желіден құралған желіаралық экран, экрандық шлюз негізіндегі желіаралық экранның даму схемасын ұсынады. Экрандық қосалқы желіні істеу үшін екі экрандалған шлюз қолданады. Сыртқы маршрутизатор экрандалған желісі мен Internet желісі арасында орналасқан, ал ішкі - экрандалатын қосалқыжелісі мен ішкі қорғалатын желінің арасында орналасқан. Экрандалатын қосалқыжелі өзінде қолданбалы шлюзді сақтап, тағы бақыланатын рұқсатты талап ететін басқа түрлі жүйелерді және ақпараттық серверлерді жатқызады. Бұндай желіаралық экранның схемасы өзінің экрандалған қосалқыжелінің негізінде жақсы қауіпсіздік қызметін атқарады.

Кейбір желіаралық экрандар виртуальдық корпоративтік желіні ұйымдастыруға мүмкіндік береді. Глобальды желіге қосылған бірнеше локальді желі, бір виртуальды корпоративтік желіге айналады. Локальдік желілер арасындағы мәлімет алмасуы мөлдір күйінде өтеді. Ақпараттың құпиялығы мен бүтінділігі шифрлеу әдісі мен цифрлік қол қою негізінде іске асырылады. Мәлімет беру кезінде тек қана пакет құрамы шифрлене қоймай, сондай-ақ оның тақырып алаңы да шифрлене алады.

Физикалық проблемалар:

- электр қоректенуінің бұзылуы;

- құрылғылардың бұзылуы.

Адамдық фактор:

- құрылғының бұзылуы;

|

4.1 cурет – Желіаралық экранның жұмыс істеуі

Желіаралық экран неден қорғай алмайды?

Вирустар:

- Өтуге рұқсаты бар пакеттердің ішіне вирустардың енуі.

- Антивирусы бар сервердің бұл мәселені шешуге рұқсат беруі.

- Желіаралық экран құрылымыныңдұрыс болмауы.

5 дәріс. VPN Технологиясы

Дәрістің мақсаты: VPN технологиясы – ақпаратты қорғаудың бірден-бір жолы.

Мазмұны:

а) VPN-нің маңыздылық деңгейі;

б) туннелдеу процесі;

в) VPN технологиясында қолданылатын негізгі протоколдар.

Мәселені түсіне отырып, корпоративтік Интернет қолданушылар дамыған мемлекеттерде мәліметтердің ену жылдамдығы ғана емес, оның сапасына да көп мән аударылады, сонымен қатар ақпараттың бүтіндігі, нақтылығы, конфиденциальдылығына талап қойылады. Бұл талап өте маңызды болып келеді, корпоративтік қолданушылар арнаның қымбаттылығынан, қорғаныстың жеткіліксіздігінен жеке ақпаратты қорғаныс жүйесін intranet желі аясында ғана емес, сондай-ақ extranet желісінің аясында жасауға мәжбүр болды.

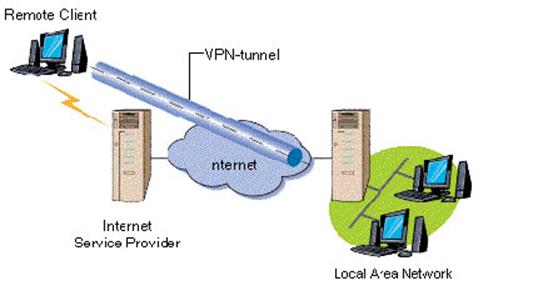

5.1 сурет – VPN-қызметінің сұлбасы

Бүгінгі күні көпшілік экспертер пікірінше ең сауатты және экономикалық тиімді АҚЖ жасаудағы шешім Virtual Private Network (VPN) құруы – ашық желілермен жеткізілетін, криптографиялық қорғаныстың жаңа технологиясына негізделген, қорғалған виртуальды жеке желілер. VPN-технологиялардың стратегиялық артықшылықтарын сезінген көпшілік компаниялар бөлінген байланыс желілерінен бас тартып, VPN-ге көшуі жаппай сипат алуы тек Батыста ғана емес, Ресейде де жүріп жатыр. Бірақ сонымен қатар Батыста VPN қызметін таратумен арнайы мамандандырылған фирмалар емес, Интернет-провайдерлар болып табылады. Олар өз тұтынушыларына көрсететін қызметтерін кеңейтумен айналысып, VPN қызметін кеңінен жүзеге асырып, Интернет-провайдерлерден (ISP) сервис-провайдерлерге (xSP) айналуда.

Басқа әдістерге қарағанда VPN бірқатар экономикалық артықшылықтары бар. Біріншіден, тұтынушылар корпорациялық желіге, коммутациялық қосылысты пайдаланбай қосыла алады. Модемнің қолдану керектігі жоққа шығады. Екіншіден, бөлінген желісіз қызметті пайдалануға болады.

5.2 сурет – VPN алыстатылған тұтынушыларға

Интернетке қосылысы бар кез келген тұтынушы өз фирмасының офис желісіне кедергісіз қосыла алады. Мәлімет базасына жалпы ену, қорғаныссыздықтың белгісі емес. VPN қорғаныс жүйесі – бұл корпоративтік ақпаратқа рұқсатсыз енуден сақтайтын нағыз қорған болып табылады. Ең алдымен ақпарат шифрленген түрінде беріледі. Келген мәліметті тек шифрдің кілтін білетін оқиды. Ең көп қолданатын кодтаушы алгоритм Triple DES болып табылады. Ол үш түрлі кілтті қолданып үш ретті шифрлеуді (168 разряд) қамтамасыз етеді. Түпнұсқасын растау мәліметтердің толықтығын тексеру арқылы жүзеге асырылады. Біріншісі мәліметтің алушыға өзгеріссіз жеткеніне кепілдік береді. Кеңінен пайдаланатын мәліметтердің толықтығын тексеретін алгоритмдер - MD5 және SHA1. Содан кейін, жүйе мәліметтің желі ішіндегі қозғалу кезінде өзгеріске ұшырауын тексереді. Сонымен VPN құрылуы, сыртқы енуден қорғалған туннелдерді, бірнеше желілер немесе алыстатылған тұтынушылар арасында, ұйымдастырылуы. VPN құру үшін байланыс жолдың екі жақ нүктесінде, шығысында шифрлеу бағдарламасы, ал кірісінде дешифрлеу бағдарламасы болуы керек. Ол арнайы аппараттық құрылғыларда, сондай-ақ ПК-да Windows, Linux немесе NetWare сияқты операциялық жүйелермен жұмыс істейді.

Енуді басқару, аутентификация және шифрлеу – қорғалған байланыстың маңызды бөлшектері.

Туннельдеу (tunneling), немесе инкапсуляциялау (encapsulation), - бұл пайдалы ақпаратты тарату тәсілі. Мұндай ақпарат кадрлар (немесе дестелер) протоколдар түрінде болуы мүмкін. Инкапсуляциялауда(дестелеуде) кадр тораптық - жіберуші түрінде берілмейді, инкапсульденген дестелерге аралық желі (Internet) арқылы өтуге мүмкіндік беретін маршрут туралы ақпараты бар қосымша тақырыппен жабдықталады. Туннельдің соңында кадрлар қайта дестеленеді және алушыға жіберіледі, осы процесс туннельдеу деп аталады (инкапсуляция және дестелер тарату). Транзиттік желідегі инкапсульденген дестелердің логикалық қозғалу жолы туннель деп аталады.

VPN PPP(Point-to-Point Protocol) протоколы негізінде жұмыс істейді. PPP протоколы телефон жолдары және бөлінген “нүкте-нүкте” қосылыстары бойынша деректерді тарату үшін әзірленген. PPP IP, IPX және NetBIOS дестелерін PPP кадрларына инкапсульдейді және оларды “нүкте-нүкте” арнасы бойынша таратады. PPP протоколы қашықталған қосылыспен қосылған RAS серверімен және клиентпен немесе бөлінген арнамен, қосылулармен, маршрутизаторлармен қолданылуы мүмкін.

Инкапсуляциялау – бір арна бойынша бірнеше көлік протоколдарын мультиплекстеуді қамтамасыз етеді;

LCP - PPP протоколы байланыс арнасын орнату, баптау және тексеру үшін икемді LCP береді. LCP инкапсуляциялау форматын, десте мөлшерін қондырғы параметрлерін және қосылыс үзілуін, сондай-ақ сәйкестендіру параметрлерін келістіруді қамтамасыз етеді. Сәйкестендіру протоколдары сапасында PAP, CHAP және басқалар пайдалануы мүмкін;

Желінің басқару протоколдары – сәйкестігі көлік протоколдары үшін өзіндік конфигурация параметрлерін ұсынады. Мысалы, IP басқарудың IPCP протоколы.

VPN туннелін қалыптастыру үшін PPTP, L2TP, IPsec, IP-IP протоколдары қолданылады.

PPTP протоколы – IP-желісі бойынша, мысалы, Internet, тарату үшін IP бастиегіндегі IP-, IPX- және NetBEUI-трафиктерін инкапсульдеуге мүмкіндік береді.

L2TP протоколы – дейтаграммдарды жеткізудің “нүкте-нүкте” режимін қолдайтын кез келген протоколдарды пайдалану арқылы IP-трафигін шифрлауға және таратуға мүмкіндік береді. Мысалы, оларға IP протоколы, кадрларды ретрансляциялау және таратудың асинхрондық режимі (АТМ) жатады. IPsec протоколы – ІР желілері бойынша тарату үшін ІР тақырыбындағы ІР пайдалы ақпарат протоколын шифрлауға және инкапсульдеуге мүмкіндік береді. IP-IP - IP- протоколы- дейтаграмма ІР-қосымша тақырыбының көмегімен инкапсульденеді. IP-IP басты тағайыны көпадресті маршруттауды қолдамайтын желі бөліктеріндегі көпадресті трафикті туннельдеу. Стандартты желілік жабдықтан басқа VPN техникалық іске асыру үшін туннельдерді қалыптастыру, ақпаратты қорғау, трафикті бақылау, сондай-ақ орталықтандырылған басқару қызметін жүргізу бойынша барлық қызметтерді орындайтын VPN шлюзі қажет. Бүгінгі күні VPN – қашықтан қатынауды ұйымдастырудың үнемді, сенімді және жалпы қол жетімді шешімі. Қашықтық қандай болса да, VPN әлемнің кез келген нүктесімен қосуды және ең маңызды деректердің таратылуын, сақталуын қамтамасыз етеді.

VPN шешімдерін пайдаланудың плюстері:

- қолданыстағы филиалдарды біріктіру және кәсіпорын желісін кеңейту;

- байланыстың дәстүрлі арналарын пайдалану арқылы салыстыру бойынша пайдалану шығындарын төмендету;

- қашықталған қызметкерлердің жұмысындағы үлкен тиімділік және үнем;

- желінің құрылымын бірегейлеу, сөйтіп, басқаруын және сенімділігін арттыру;

VPN құралдары келесі міндеттерді шешуі қажет:

- құпиялық – VPN арнасы бойынша деректерді таратуда бөтен тұлғалардың қарамауына кепілдік беру;

- тұтастық –деректерді таратуда сақтау кепілдігі. VPN арнасы бойынша таратуда ешкімге ауыстыруға, өзгертуге, бұзуға немесе жаңа деректер жасауға рұқсат етілмейді;

- қолжетімділік – VPN құралдары ашық пайдаланушыларға тұрақты қолжетімділік кепілі.

Осы міндеттерді шешу үшін VPN шешімдерінде VPN желісіне қатынау рұқсаты және пайдаланушы құқын тексеру үшін тұтастықты, құпиялықты, сәйкестікті, иегерлікті қамтамасыз ету үшін деректерді шифрлау қолданылады. Әртүрлі провайдерлерге жататын интернет арналары және тораптары арқылы деректерді таратуда толық бақылау мүмкін емес. Сондықтан, таратылатын деректердің қорғанысын қамтамасыз ету бойынша тетіктер талап етіледі.

Туннель – желінің “мүмкіндікті бөлігі” болатындай VPN жасау құралы. Туннель көпшілік желідегі кіріс нүктелерінде орналасқан екі шектік құрылғылармен жасалады.

Туннельдеу процесі протоколдардың үш типінің көмегі арқылы іске асырылады:

- рassenger protocol –немесе инкапсульденген протокол;

- еncapsulating protocol – немесе инкапсульдейтін протокол;

- сarrier protocol – ақпаратты жеткізу үшін тарату желісін пайдаланатын жеткізу протоколы.

Туннельдеу процесі төмендегіше көрінеді: Шығыс десте жаңа дестеге - инкапсульдейтін протокол дестесіне орналастырылады. Алынған жаңа десте жалпы қатынау желісі бойынша тарату үшін жеткізу протокол дестесіне орналастырылады (әдетте бұл ІР протоколы).

Яғни, кадр инкапсульденгенде торап - жіберуші түрінде жіберілмейді, ол аралық желі арқылы (Интернет) өтуге мүмкіндік беретін маршрут туралы ақпараты бар қосымша тақырыппен жабдықталады. Туннельдің басқа соңында кадрлар деинкапсульденеді және алушыға жіберіледі.

6 дәріс. Антивирустың қорғану құралдары

Дәрістің мақсаты: компьютерлік вирустардың негізгі түрлері мен мінездемелерін оқып-үйрену.

Мазмұны:

а) вирустар, мінездеме, классификация;

б) компьютерлік вирустардың түрлері.

Күн сайын банктарда, кәсіпорындарда және дүние жүзіндегі компаниялардың жауапты адамдарының есін шығаруына алып келетін ақпараттық ресурстарға қауіптің өсуіне көп дәлелдер келтіруге болады. Бұл қауіп компьютерлік вирустардан шағылады және олар аса қажетті бағалы ақпаратты бүлдіреді немесе жояды, бұл тек қана қаржылық шығындарға емес, сонымен қатар адам өліміне алып келуі мүмкін.

Вирус – бұл көлемі барша кішкентай арнайы жазылған бағдарлама, ол өзін басқа бағдарламаларға енгізеді (оларды жұқтырады), сонымен қатар, компьютердегі әртүрлі қажет емес іс-әрекеттерді орындайды. Ішінде вирусы бар бағдарлама “жұқтырылған” деп аталады. Мұндай бағдарлама жұмысын істегенде, бірінші басқаруды вирус алады. Вирус басқа пограммаларды тауып, жұқтырады және қандайда бір зиян іс-әрекеттерді орындайды (Мысалы, файлдарды немесе дискідегі файлдардың орналасу кестесін құртады, “оперативті есте сақтау құрылғысын” қоқыстайды және т.б.). Вирустың бүркенуі үшін басқа бағдарламаларды жұқтыру және зиян әкелу іс-әрекеттері әр кезде орындалмауы мүмкін, айталық, кейбір шарттар орындалғанда ғана. Вирус өзіне қажетті іс-әрекеттерді орындап болған соң, ол басқаруды өзі орналасқан бағдарламаларға береді де, ол күнделіктегідей жұмысын орындай береді. Жұқтырылған бағдарлама сырттай жұқтырылмаған сияқты көрінеді. Вирустың түрлері солай жасалған, жұқтырылған бағдарлама іске қосылғанда вирус резидентті түрде қалады, дәлірек айтсақ, DOS-ты компьютерді қайта жүктеуге дейін және уақыт өткен сайын бағдарламаларды жұқтырады және компьютерде зиянды іс-әрекеттер орындайды.

Компьютерлік вирус компьютердің дискісіндегі барлық файлды құрта алады, дәлірек айтсақ, қажет емес түрге өзгертеді. Бірақ кейбір түрдегі файлдарды вирус “жұқтыра” алады. Бұл осы файлдарға вирустың кіре алатынын білдіреді. Дәлірек айтсақ, олардың құрамында вирус болып, кейбір жағдайда өз жұмысын бастай алады.

Ескерту керек, бағдарлама мәтінін, берілгені жоқ ақпараттық файлдар және документтер, кестелік кестелік процессорлардың кестелері және соған ұқсас файлдарды вирустар жұқтыра алмайды, тек бүлдіреді.

Қазіргі уақытта 5000 вирус белгілі, олардың саны артып келеді. Белгілі оқиға – вирустарды вирустарды жазуға көмектесетін оқу құралдары жазылған.

Вирустардың негізгі түрлері: жүктемелік, файлдық, файлды-жүктемелік. Ең қауіпті түрі – полиморфты.

Компьютерлік вирусологиядан белгілі, кез келген оригиналды компьютерлік өңдеу антивирустық бағдарламасын жасаушыларды жаңа технологияға икемденуге, антивирустық бағдарламаларды ылғи жақсартуға итермелейді.

Вирустардың пайда болу және таратылу себептері бір жағынан адам психологиясы, екінші жағынан – операциондық жүйелердің қорғау құралдары жағынан жасырылуы.

Вирустардың негізгі енгізілу жолдары – тасымалдағыш дисктер және компьютерлік желілер. Бұл болмау үшін, қорғаныс шараларын орындау қажет.

Вирустар – өз-өзін іске қосатын қабілеті бар бағдарламалар. Мұндай қабілет барлық вирустар түрлеріне тән. Бірақ, өзін жұмысқа қосатын қабілеті бар тек вирустар ғана емес. Кез келген операциондық жүйе және көптеген бағдарламалар өзінің көшірмесін жасай алады. Вирустар көшірмесі өзінің оригиналымен тек сәйкес болу емес, онымен мүлде сәйкес болмауы мүмкін.

Вирустар “толық оқшауламада” өмір сүре алмайды: бүгін басқа бағдарламалар кодтарын, файлдық құрылғылар туралы ақпаратты немесе жай басқа бағдарламалардың атын қолданбайтын вирустар елестету мүмкін емес. Себебі түсінікті: вирустар қандай да бір тәсілмен басқаруды &#

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 4419; Нарушение авторских прав?; Мы поможем в написании вашей работы!