КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Расширенная модель Take-Grant 5 страница

|

|

|

|

CC ¾ множество команд пользователей, изменяющих матрицу доступов;

VC ¾ множество команд пользователей, изменяющих состояние;

C = CC È VC ¾ множество всех команд пользователей;

Out ¾ множество выходных значений;

cvdo: U ´ C ´ V ´ M ® V ´ M ¾ функция переходов системы.

В зависимости от вида команды при переходе системы в последующее состояние изменяется или состояние системы, или вносятся изменения в матрицу доступов. При этом для каждого пользователя в матрице доступов определяются команды, которые ему разрешено выполнять. Таким образом, автоматная модель безопасности информационных потоков реализует дискреционное управление доступом.

Для каждого пользователя системы задается функция выходов, определяющая, что каждый из них «видит» на устройстве вывода в соответствующем состоянии системы:

out: U ´ V ® Out ¾ функция выходов системы.

Таким образом, определен автомат, в котором:

- (v 0, m 0)¾ начальное состояние;

- V ´ M ¾ множество внутренних состояний автомата;

- U ´ C ¾ входной алфавит;

- Out ¾ выходной алфавит;

- cvdo ¾ функция переходов автомата;

- out ¾ функция выходов автомата.

Функция cvdo может быть по индукции определена для конечных последовательностей команд пользователей:

cvdo:(U ´ C)* ´ V ´ M ® V ´ M.

Пусть w Î (U ´ C)* ¾ последовательность команд пользователей; s Î U ¾ пользователь; G Ì U ¾ подмножество множества пользователей; A Ì C ¾ подмножество множества команд. Используем обозначения:

[[ w ]] ¾ последовательность состояний, полученная из исходного состояния в результате выполнения последовательности команд пользователей w;

[[ w ]] s ¾ последовательность выходов, наблюдаемых пользователем s при реализации последовательности состояний [[ w ]];

|

|

|

PG (w) ¾ подпоследовательность последовательности w, полученная из нее удалением всех пар (s, c), где s Î G;

PA (w) ¾ подпоследовательность последовательности w, полученная из нее удалением всех пар (s, c), где c Î A;

PGA (w) ¾ подпоследовательность последовательности w, полученная из нее удалением всех пар (s, c), где s Î G и c Î A.

Определение 8.1. Пусть G, G ’Ì U. G информационно не влияет на G ’(обозначим через G:| G ’), если для каждой w Î (U ´ C)* и для s Î G ’справедливо равенство [[ w ]] s = [[ PG (w)]] s.

Определение 8.2. Пусть A Ì C, G ’Ì U. A информационно не влияет на G ’(обозначим через A:| G ’), если для каждой w Î (U ´ C)* и для s Î G ’справедливо равенство [[ w ]] s = [[ PA (w)]] s.

Определение 8.3. Пусть A Ì C, G, G ’Ì U. G и A информационно не влияют на G ’(обозначим через G, A:| G ’), если для каждой w Î (U ´ C)* и для s Î G ’справедливо равенство [[ w ]] s = [[ PGA (w)]] s.

Определение 8.4. Политика безопасности в автоматной модели безопасности информационных потоков ¾ это набор требований информационного невлияния.

Пример 8.1. Пусть f ¾ файл, s Î U ¾ пользователь, A = { create (f), write (f), modify (f), delete (f)} ¾ набор команд. Тогда { s }, A:| { s }, означает, что пользователь s может осуществлять только чтение из файла f. ■

Пример 8.2. Мандатную политику безопасности в автоматной модели безопасности информационных потоков, которая состоит в том, что пользователи с большим уровнем доступа не должны информационно влиять на пользователей с меньшим уровнем доступа, можно выразить следующим образом.

Используем обозначения:

(L, £) ¾ шкала уровней доступа к информации;

level: U ® L ¾ функция уровней доступа пользователей;

U [– ∞, x ] = { s Î U: level (s) ≤ x } ¾ множество пользователей с уровнем доступа не большим x Î L;

U [ x, + ∞] = { s Î U: level (s) ≥ x } ¾ множество пользователей с уровнем доступа не меньшим x Î L.

|

|

|

Тогда мандатная политика безопасности есть совокупность требований информационного невлияния:

для x, x ’Î L, x < x ’выполняется U [ x ’, + ∞]:| U [– ∞, x ]. ■

Определение 8.5. Пусть G Ì U. Пользователи из G невидимы для остальных пользователей, если G:| (U \ G). Пользователи из G изолированы от остальных пользователей, если G:| (U \ G) и (U \ G):| G.

С помощью требований информационного невлияния могут быть определены различные виды политик безопасности, определяющие не только правила управления доступом пользователей системы, но и конфигурацию, порядок взаимодействия между собой распределенных компонент КС.

Вероятностная модель безопасности информационных потоков

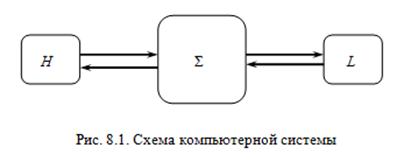

В рассматриваемой вероятностной модели безопасности информационных потоков анализируются КС, в которых реализована мандатная политика безопасности. В модели предполагается, что все объекты (в том числе и субъекты) КС объединены по трем группам: объекты Σ, реализующие систему защиты; объекты H, обрабатывающие информацию высокого уровня конфиденциальности; объекты L, обрабатывающие информацию низкого уровня конфиденциальности. Все информационные потоки между H и L проходят через систему защиты Σ (рис. 8.1).

Пусть на множестве значений объектов системы задано вероятностное распределение, т.е. H и L являются случайными величинами.

Согласно требованиям мандатной политики безопасности любые информационные потоки от H к L запрещены. Однако в большинстве реальных систем реализовать данное жесткое требование не представляется возможным. В модели рассматриваются ряд подходов к определению возможных информационных потоков между H и L, основанных на понятиях информационной невыводимости и информационного невлияния.

Информационная невыводимость

Определение 8.6. КС соответствует требованиям информационной невыводимости, если для p (H) > 0, p (L) > 0 справедливо неравенство p (H | L) > 0.

Так как при p (H) > 0, p (L) > 0 справедливо равенство

p (L | H) = p (H, L) / p (H) = p (H | L) p (L) / p (H),

то в условиях определенияиз истинности неравенства p (H | L) > 0 следует истинность p (L | H) > 0, что предполагает отсутствие информационных потоков от низкоуровневых объектов к высокоуровневым. Таким образом, требования информационной невыводимости являются более строгими, чем требования безопасности классической модели Белла-ЛаПадулы, и фактически предполагают изоляцию друг от друга высокоуровневых и низкоуровневых объектов системы, что является чрезмерно жестким требованием.

|

|

|

Информационное невлияние

В традиционной модели информационного невлияния требуется, чтобы низкоуровневая информация была независима от высокоуровневой, т.е. выполнялось условие следующего определения.

Определение 8.7. КС соответствует требованиям информационного невлияния (без учета времени), если для p (H) > 0, p (L) > 0, выполняется:

p (L | H) = p (L).

При p (H) > 0, p (L) > 0 условие определения равносильно условию

p (H | L) = p (H).

Условие определения 8.7 также является жестким. Однако если ввести параметр времени, то возможно данное условие сделать в большей степени применимым для использования в реальных системах. Конечный вид условия информационного невлияния получим в результате последовательности рассуждений.

Если Lt описывает состояния всех низкоуровневых объектов, а Ht всех высокоуровневых объектов в момент времени t = 0, 1, 2, …, то нет необходимости требовать выполнения условия

p (Ht | Lt – 1) = p (Ht),

т.е. текущее значение низкоуровневых объектов может содержать информацию о последующих значениях высокоуровневых объектов.

Например, если низкоуровневыми являются некий неконфиденциальный файл, обрабатываемый пользователем с низким уровнем доступа, а высокоуровневым объектом является журнал аудита. Тогда значение файла и операции, совершаемые над ним пользователем в момент t, могут отображаться в журнале аудита в момент t + 1, о чем «знает» низкоуровневый пользователь.

Учитывая тот факт, что состояние системы влияет на последующие состояния только черезинформацию, хранимую в объектах системы, казалось бы, необходимо потребовать, чтобы текущее значение низкоуровневых объектов не зависело от значения высокоуровневых объектов в предыдущие моменты работы системы, т.е. выполнялось условие

|

|

|

p (Lt | Ht – 1)= p (Lt) или p (Ht – 1 | Lt) = p (Ht – 1), для t = 1, 2, ….

Однако следует отметить, что данный вариант определения соотношения Lt и Ht – 1 является слишком строгим, так как предполагает независимость Lt и Ht – 1. В то же время значение высокоуровневых объектов на текущем шаге часто оказывает влияние на значение низкоуровневых объектов на последующих шагах работы системы. Например, рассмотрим работу монитора ссылок КС.

Монитор ссылок в реальных системах защиты является высокоуровневым субъектом, принимающим решения по запросам на доступ к объектам, полученным от других субъектов системы. Очевидно, что такое решение, полученное низкоуровневым субъектом в момент t работы системы, содержит информацию о значении высокоуровневого монитора ссылок в предыдущий момент времени t – 1.

Более целесообразным представляется подход, обеспечивающий невозможность накопления низкоуровневыми объектами новой информации о значение высокоуровневых объектов. Более формально, необходимо потребовать, чтобы знание значений Lt – 1 и Lt, не давало бы новой информации о Ht – 1, т.е. должно выполняться условие

p (Lt | Ht – 1, Lt – 1) = p (Lt | Lt – 1), для t = 1, 2, …,

или

p (Ht – 1 | Lt, Lt – 1) = p (Ht – 1 | Lt – 1), для t = 1, 2, ….

Таким образом, запрещается обратный информационный поток из Lt в Ht – 1, но не запрещается поток из Lt в Ht + 1. Кроме того, следует отметить, что, решая проблемы, обозначенные в рассмотренных выше примерах, последнее правило блокирует возникновение запрещенных информационных потоков по времени.

Дадим определение информационного невлияния с учетом времени.

Определение 8.8. КС соответствует требованиям информационного невлияния (с учетом времени), если для p (Ls) > 0, p (Lt) > 0, p (Hs) > 0, выполняется условие

p (Lt | Hs, Ls) = p (Lt | Ls), где s, t = 0, 1, 2, … и s < t.

Пример 8.3. Согласно описанию автоматной модели безопасности информационных потоковсистема защиты представляется детерминированным автоматом, на вход которого поступает последовательность команд пользователей. Для каждого пользователя системы задана функция выходов, определяющая, что каждый из них «видит» на устройстве вывода в соответствующем состоянии системы. Если всех пользователей системы разделить на две группы (низкоуровневые и высокоуровневые), то требование информационного невлияния автоматной модели является требованием независимости низкоуровневого вывода системы от ее высокоуровневого ввода.

Рассмотрим систему автоматной модели как совокупность 4-ех объектов: высокоуровневых и низкоуровневых портов ввода/вывода high-in, high-out, low-in, low-out. При этом системный вывод полностью определяется системным вводом. Вероятностные отношения исключаются.

Однако, если интерпретировать детерминированность автомата, используя события с вероятностью {0, 1}, то информационное невлияние можно определить следующим образом.

Определение 8.9. Пусть система автоматной модели безопасности информационных потоков представляется совокупностью четырех событий с вероятностью {0, 1}: high-int, high-outt, low-int, low-outt для t = 0, 1, 2, …. Тогда система автоматной модели соответствует требованиям информационного невлияния, если выполняется условие

p (low-outt | high-ins, low-ins) = p (low-outt | low-ins), где s, t = 0, 1, 2, … и s < t. ■

Контрольные вопросы

1. Какой вид политики управления доступом используется в качестве основы автоматной модели безопасности информационных потоков?

2. В каких случаях в КС с мандатным управлением доступом нецелесообразно предотвращение возможности реализации всех информационных потоков от устройств ввода пользователей с высоким уровнем доступа к устройствам вывода пользователей с низким уровнем доступа?

3. В чем отличие информационной невыводимости от информационного невлияния?

4. Почему использование определения требований информационного невлияния (с учетом времени) позволяет обеспечить возможность функционирования в КС монитора ссылок?

5. В каких случаях может являться эффективным моделирование безопасности информационных потов с использованием вероятностных подходов?

Лекция 9.

МОДЕЛИ КОМПЬЮТЕРНЫХ СИСТЕМ С РОЛЕВЫМ УПРАВЛЕНИЕМ ДОСТУПОМ. БАЗОВАЯ МОДЕЛЬ РОЛЕВОГО УПРАВЛЕНИЯ ДОСТУПОМ

Понятие ролевого управления доступом

Ролевое управление доступом представляет собой развитие политики дискреционного управления доступом, при этом права доступа субъектов системы к объектам группируются с учетом специфики их применения, образуя роли.

Ролевое управление доступом является составляющей многих современных КС. Как правило, оно применяется в системах защиты СУБД, отдельные элементы ролевого управления доступом реализуются в сетевых ОС.

Задание ролей позволяет определить более четкие и понятные для пользователей КС правила управления доступом. При этом ролевое управление доступом наиболее эффективно используется в КС, для пользователей которых четко определен круг их должностных полномочий и обязанностей.

Роль является совокупностью прав доступа к объектам КС. Однако ролевое управление доступом не является частным случаем дискреционного управления доступом, так как его правила задают порядок предоставления прав доступа субъектам (пользователям) КС в зависимости от сессии его работы и от имеющихся или отсутствующих у него ролей в каждый момент времени, что является характерным для систем мандатного управления доступом. В то же время правила ролевого управления доступом являются более гибкими, чем правила мандатного управления доступом, построенные на основе жестко определенной решетки (шкалы) ценности информации.

Для анализа и изучения свойств КС с ролевым управлением доступом используются формальные модели, в основе которых лежит базовая модель ролевого управления доступом.

Базовая модель ролевого управления доступом

Основными элементами базовой модели ролевого управления доступом (RBAC ¾ Role-Based Access Control) являются:

- U ¾ множество пользователей;

- R ¾ множество ролей;

- P ¾ множество прав доступа к объектам КС;

- S ¾ множество сессий пользователей;

- PA: R →2 P ¾ функция, задающая для каждой роли множество прав доступа; при этом для каждого права доступа p Î P существует роль r Î R, такая что p Î PA (r);

- UA: U →2 R ¾ функция, задающая для каждого пользователя множество ролей, на которые он может быть авторизован;

- user: S → U ¾ функция, задающая для каждой сессии пользователя, от имени которого она активизирована;

- roles: S → 2 R ¾ функция, задающая для пользователя множество ролей, на которые он авторизован в данной сессии, при этом в каждый момент времени для каждой сессии s Î S выполняется условие roles (s) Í UA (user (s)).

Заметим, что могут существовать роли, на которые не авторизован ни один пользователь.

В базовой модели ролевого управления доступом предполагается, что множества U, R, P и функции PA, UA не изменяются с течением времени.

Множество ролей, на которые авторизуется пользователь в течение одной сессии, модифицируется самим пользователем. При этом отсутствуют механизмы, позволяющие одной сессии активизировать другую сессию. Все сессии активизируются только пользователем.

Для обеспечения возможности большего соответствия реальным КС, каждый пользователь которых занимает определенное положение в служебной иерархии, на множестве ролей реализуется иерархическая структура.

Определение 9.1. Иерархией ролей в базовой модели ролевого управления доступом называется заданное на множестве ролей R отношение частичного порядка «≤». При этом по определению выполняется условие

для пользователя u Î U, если роли r, r ’ Î R, r Î UA (u) и r ’ ≤ r, то r ’Î UA (u).

Таким образом, наряду с данной ролью пользователь должен быть авторизован на все роли, в иерархии ее меньшие.

Отношение частичного порядка на множестве ролей не обязательно задает на нем решетку.

Другим важным механизмом базовой модели ролевого управления доступом являются ограничения, накладываемые на множества ролей, на которые может быть авторизован пользователь или на которые он авторизуется в течение одной сессии. Данный механизм также необходим для широкого использования ролевого управления доступом, так как обеспечивает большее соответствие используемым в существующих КС технологиям обработки информации.

Дадим определения для ряда распространенных видов ограничений.

Определение 9.2. В базовой модели ролевого управления доступом заданы ограничения статического взаимного исключения ролей или прав доступа, если выполняются условия:

R = R 1 È … È Rn, где Ri Ç Rj = Æ, для 1 ≤ i < j ≤ n;

| UA (u) Ç Ri | ≤ 1 для u Î U, i Î 1, 2, …, n;

P = P 1 È … È Pm, где Pi Ç Pj = Æ для 1 ≤ i < j ≤ m,

| PA (r) Ç Pi | ≤ 1 для p Î U, i Î 1, 2, …, m.

Множество ролей и множество прав доступа разделяются на непересекающиеся подмножества. При этом каждый пользователь может обладать не более чем одной ролью из каждого подмножества ролей, а каждая роль не более чем одним правом доступа из каждого подмножества прав доступа.

Определение 9.3. В базовой модели ролевого управления доступом задано ограничение динамического взаимного исключения ролей, если выполняются условия:

R = R 1 È … È Rn, где Ri Ç Rj = Æ, для 1 ≤ i < j ≤ n;

| roles (s) Ç Ri | ≤ 1, для s Î S, i Î 1, 2, …, n.

Множество ролей разделяется на непересекающиеся подмножества. При этом в каждой сессии пользователь может обладать не более чем одной ролью из каждого подмножества ролей.

Определение 9.4. В базовой модели ролевого управления доступом заданы статические количественные ограничения на обладание ролью или правом доступа, если определены две функции:

a: R ® N 0,

b: P ® N 0,

где N 0 ¾ множество натуральных чисел с нулем, и выполняются условия:

| UA -1(r)| ≤ a(r), для r Î R;

| PA -1(p)| ≤ b(p), для p Î P.

Для каждой роли устанавливается максимальное число пользователей, которые могут быть на нее авторизованы, а для каждого права доступа устанавливается максимальное число ролей, которые могут им обладать.

Определение 9.5. В базовой модели ролевого управления доступом задано динамическое количественное ограничение на обладание ролью, если определена функция

g: R ® N 0

и выполняется условие

| roles -1(r)| ≤ g(r), для r Î R.

Для каждой роли устанавливается максимальное число сессий пользователей, которые могут одновременно быть на нее авторизованы.

Определение 9.6. В базовой модели ролевого управления доступом заданы статические ограничения необходимого обладания ролью или правом доступа, если определены две функции:

a: R ® 2 R,

b: P ® 2 P,

и выполняются условия:

для u Î U, если r, r ’ Î R, r Î UA (u) и r ’ Î a(r), то r ’Î UA (u);

для r Î R, если p, p ’ Î P, p Î PA (r) и p ’ Î b(p), то p ’Î PA (r).

Для каждой роли для того, чтобы на нее мог быть авторизован пользователь, могут быть определены роли, на которые пользователь также должен быть авторизован. Для каждого права доступа для того, чтобы им обладала роль, могут быть определены права доступа, которыми данная роль также должна обладать.

Определение 9.7. В базовой модели ролевого управления доступом задано динамическое ограничение необходимого обладания ролью, если определена функция

g: R ® 2 R

и выполняется условие

для s Î S, если r, r ’ Î R, r Î roles (s) и r ’ Î g(r), то r ’Î roles (s).

Для каждой роли для того, чтобы не нее мог быть авторизован пользователь в некоторой сессии, могут быть определены роли, на которые пользователь также должен быть авторизован в данной сессии.

Общая структура элементов базовой модели ролевого управления доступом имеет следующий вид (рис. 9.1).

Контрольные вопросы

1. Какие основные проблемы задания правил изменения иерархии ролей рассматриваются в модели администрирования ролевого управления доступом?

2. Что такое "роль"?

3. Что называется иерархией ролей в базовой модели ролевого управления доступом?

4. Перечислите основные элементы модели RBAC.

5. Какого вида ограничения, описанные в базовой модели ролевого управления доступом, могут быть использованы при определении требований либерального или строгого мандатного управления доступом?

Лекция 10.

Модель администрирования ролевого управления доступом. Модель мандатного ролевого управления доступом

Основные положения

В базовой модели ролевого управления доступом предполагается, что множества U, R, P и функции PA, UA не изменяются с течением времени, или существует единственная роль ¾ офицер безопасности, которая предоставляет возможность изменять эти множества и функции. В реальных КС, в которых одновременно могут работать сотни и тысячи пользователей, а структура ролей и прав доступа может быть очень сложной, проблема администрирования является чрезвычайно важной задачей. Для решения этой задачи рассматривается построенная на основе базовой модели модель администрирования ролевого управления доступом.

В дополнение к используемым элементам базовой модели в модели администрирования ролевого управления доступом рассматриваются следующие элементы:

- AR ¾ множество административных ролей (AR Ç R = Æ);

- AP ¾ множество административных прав доступа (AP Ç P = Æ);

- APA: AR →2 AP ¾ функция, задающая для каждой административной роли множество административных прав доступа, при этом для каждого права доступа p Î AP существует роль r Î AR такая, что p Î APA (r);

- AUA: U →2 AR ¾ функция, задающая для каждого пользователя множество административных ролей, на которые он может быть авторизован.

Кроме того, переопределяется функция:

roles: S → 2 R È 2 AR ¾ функция, задающая для пользователя, множество ролей, на которые он авторизован в данной сессии, при этом в каждый момент времени для каждой сессии s Î S выполняется условие roles (s) Í UA (user (s)) È AUA (user (s)).

Как и в базовой модели, в модели администрирования ролевого управления доступом реализуются иерархия административных ролей и механизмы ограничений.

Определение 10.1. Иерархией ролей в модели администрирования ролевого управления доступом называется заданное на множестве ролей AR отношение частичного порядка «≤». При этом выполняется условие

|

|

|

|

|

Дата добавления: 2014-11-20; Просмотров: 851; Нарушение авторских прав?; Мы поможем в написании вашей работы!