КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Архитектура средств антивирусной защиты

|

|

|

|

Антивирусное средство (АВС) – программное средство защиты информации, обеспечивающее обнаружение и уничтожение вредоносных программ.

Существует два подхода к построению АВС:

1) локальное АВС – это АВС, функционирующее на одной выделенной ЭВМ, причем управление средством осуществляется локально;

2) распределенное АВС – это АВС, построенное по технологии "агент–менеджер" и включающее в себя единый центр администрирования (менеджер АВС) и одного или нескольких агентов, расположенных на отдельных ЭВМ вычислительной сети.

Типовая структура локального антивирусного средства (рис. 2.2) включает в себя 7 взаимосвязанных блоков [12]:

1) администрирования и оповещения;

2) интерфейса с операционной системой;

3) анализа объектов на предмет наличия в них потенциально опасного кода;

4) удаления вредоносного кода;

5) обновления баз данных антивирусного средства;

6) управления базами данных антивирусного средства;

7) журнал аудита.

Рис. 2.2. Типовая структура локального антивирусного

средства

Основным блоком антивирусного средства является блок анализа объектов на предмет наличия в них потенциально опасного программного кода (блок 3). Он предназначен для анализа объектов, переданных блоком интерфейса с операционной системой в данный блок, на предмет наличия в них вредоносного кода. Этот блок является ключевым и в большей степени определяет качество распознавания разрушающих программных средств и качество системы антивирусной защиты в целом.

Блок анализа объектов на предмет наличия в них потенциально опасного программного кода структурно состоит из трех частей:

1) блока идентификации типа объекта;

2) блока декодирования объекта;

3) множество блоков анализа декодированных объектов.

Этапы анализа объекта на предмет его зараженности следующие:

1) на вход блока идентификации типа объекта поступает некоторый объект, подлежащий отнесению его к некоторому классу: исполняемый файл, загрузочный сектор, документ формата MS Office, веб-страница или некоторый другой тип объекта, поддерживаемый данным антивирусным средством;

2) в зависимости от типа объекта антивирусное средство производит его декодирование в вид, приемлемый для дальнейшего анализа. Под декодированием исполняемых файлов при этом понимается их декодирование в исходные тексты языка низкого уровня, и заключается оно в формировании виртуального адресного пространства, в котором расположен распакованный образ исполняемого файла. Под декодированием документа формата MS Office понимается процесс выделения всех макросов, входящих в состав данного документа, для последующего их анализа на предмет наличия в них потенциально опасного кода;

3) декодированный объект поступает в блоки анализа объекта на предмет наличия в нем вредоносного кода. Анализ заключается в выделении наиболее значимых признаков, характеризующих данный объект, и сравнении полученных признаков с эталонными значениями. Выходом данного блока является решение о принадлежности объекта к классу вредоносных объектов. В настоящее время известно несколько механизмов распознавания программ с потенциально опасными последствиями: сигнатурный, эвристический, поведенческие блокираторы и некоторые другие.

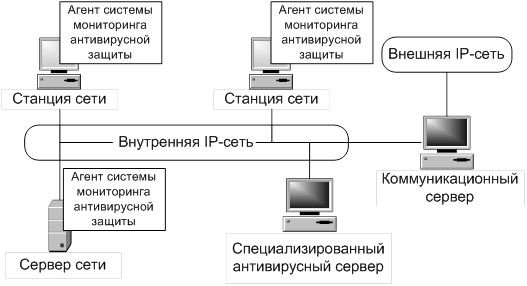

Локальные АВС используются в основном для организации антивирусной защиты отдельных ЭВМ или в том случае, если сеть ЭВМ имеет малые размеры и затраты на использование корпоративных, распределенных АВС не оправдывают себя. В случае больших размеров вычислительной сети организации необходимо централизованное управление системой антивирусной защиты отдельных ЭВМ. При этом используются распределенные АВС. Типовая схема включения системы распределенной антивирусной защиты в локальную вычислительную сеть представлена на рисунке 2.3.

Рис.2.3. Схема включения системы распределенной

антивирусной защиты в локальную вычислительную сеть

Распределенное АВС состоит из двух компонентов: специализированного антивирусного сервера и агентов системы мониторинга антивирусной защиты.

Специализированный антивирусный сервер – это программно-аппаратное средство, предназначенное для анализа трафика, входящего в локальную вычислительную сеть, и информации, хранящейся в локальной вычислительной сети, на предмет наличия в файлах компьютерных вирусов.

Агент системы мониторинга антивирусной защиты структурно представляет собой то же самое локальное антивирусное средство с включением в свою структуру модуля взаимодействия со специализированным антивирусным сервером.

Распределенное антивирусное средство в отличие от локального решает дополнительно следующие задачи:

– осуществляет принудительную антивирусную проверку съемных носителей информации (Floppy, CD-ROM, USB), вносимых в локальную вычислительную сеть с контролируемых системой рабочих станций;

– производит проверку файлов на жестких дисках клиентских станций сети по запросу администратора;

– осуществляет блокировку рабочей станции сети в процессе антивирусной проверки;

– работает с антивирусными средствами различных производителей;

– поддерживает сценарии лечения (автоматическое и лечение, выполняемое непосредственно администратором);

– осуществляет запрет на внесение в систему носителей с запрещенными файлами;

– производит ведение журнала аудита;

– отображает информацию о состоянии обслуживаемых рабочих станций;

– осуществляет централизованное управление обновлением баз данных антивирусных средств, установленных в системе и другие задачи.

Центральным элементом любого антивирусного средства является блок анализа объектов на предмет наличия в них потенциально опасного программного кода. Данный блок в большей степени определяет защищенность ОС Windows от угрозы заражения программами с потенциально опасными последствиями.

В настоящее время выделяют следующие показатели качества и эффективности функционирования антивирусных средств [4, 13]:

1) вероятность ошибки первого рода при распознавании (ложные срабатывания, т. е. принятие незараженного объекта за зараженный);

2) вероятность ошибки второго рода при распознавании (пропуск цели, т. е. принятие зараженного файла за "чистый");

3) время анализа объектов на предмет наличия в них потенциально опасного кода (чем медленнее производится анализ, тем не комфортнее чувствует себя пользователь антивирусного средства);

4) объем оперативной памяти, необходимой для анализа объектов;

5) объем внешней памяти, необходимый для хранения баз данных АВС.

Для защиты информации в средствах вычислительной техники и автоматизированных информационных системах, эксплуатируемых во властных структурах и в т. ч. в структурных подразделениях Спецсвязи ФСО России, разрешается использовать определенный перечень антивирусных средств, сертифицированных ФСБ России и (или) ФСТЭК России. При этом ФСТЭК России проводит сертификацию антивирусных средств на предмет соответствия требованиям руководящего документа "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей" (Гостехкомиссия России. 1999 г.) по уровню контроля (например, 3-й уровень контроля) и требованиям технических условий (например, ТУ 643.46856491.00036–01).

Сертификация антивирусных средств в ФСБ России проводится на предмет соответствия требованиям к антивирусным средствам, используемым в средствах вычислительной техники и автоматизированных информационных системах по классу антивирусного средства (например, А1с); области его применения (например, органы государственной власти РФ) и уровню конфиденциальности защищаемой информации (например, содержащей сведения, составляющие государственную тайну).

При проведении классификации антивирусных средств, как правило, учитываются: тип АВС; функциональные возможности АВС; максимальный уровень конфиденциальности информации, обрабатываемой АВС (категория АВС); требования к антивирусным средствам с учетом специфических особенностей режимов их функционирования.

В соответствии с типом АВС подразделяются на три группы: группа В, группа Б и группа А.

Группа В характеризует АВС, предназначенные для применения в средствах вычислительной техники (СВТ), выполняющих функции отдельных изолированных рабочих станций. Группа B2 характеризует ABC с базовыми функциональными возможностями, предназначенные для применения в отдельных изолированных СВТ.

Группа Б характеризует АВС, предназначенные для применения в СВТ, выполняющих функции рабочих станций в вычислительных сетях (ВС), входящих в состав автоматизированных информационных систем (АИС). Группа Б2 характеризует ABC с базовыми функциональными возможностями, предназначенные для применения в СВТ, выполняющих функции рабочих станций в ВС, входящих в состав АИС.

Группа А характеризует АВС, предназначенные для применения в СВТ, выполняющих функции серверов вычислительных сетей, входящих в состав АИС. Группа А имеет три подгруппы:

- подгруппа А1 характеризует АВС, предназначенные для организации антивирусной защиты ВС, основанной на проверке проходящих через сервер данных на самом сервере;

- подгруппа А2 характеризует АВС, предназначенные для централизованного администрирования АВС группы Б;

- подгруппа А3 характеризует АВС, предназначенные для организации смешанной антивирусной защиты (объединение элементов подгрупп А1 и А2).

По назначению и функциональным возможностям современные АВС можно классифицировать следующим образом:

– сканеры командной строки;

– АВС для рабочих станций;

– АВС для серверов;

– средства управления АВС.

В зависимости от максимального уровня конфиденциальности информации, обрабатываемой АВС, все АВС подразделяются на следующие категории:

- категория 2 – АВС, предназначенные для обработки информации со степенью секретности не выше "Совершенно секретно";

- категория 3 – АВС, предназначенные для обработки информации со степенью секретности не выше "Секретно";

- категория 4 – АВС, предназначенные для обработки информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну;

- категория 5 – АВС, предназначенные для обработки открытой информации, не требующей обеспечения ее конфиденциальности.

Категория 1 для АВС не предусматривается.

Каждая группа и категория АВС описывается перечнем показателей и совокупностью требований по обеспечению антивирусной защиты.

1. Обнаружение компьютерных вирусов. Данный показатель характеризуется набором требований к функциональным возможностям АВС по обнаружению компьютерных вирусов (выполнение проверок носителей информации, файлов и каталогов, системных и файловых областей СВТ; файлов, полученных по каналам передачи данных, и др.).

2. Обновление базы данных компьютерных вирусов. Данный показатель характеризуется набором требований к функциональным возможностям АВС по периодичности и способам обновления базы данных компьютерных вирусов на рабочих станциях (ручное, автоматизированное или автоматическое обновление; возможность установки клиентских АВС с сервера и др.).

3. Обработка зараженных (подозрительных на зараженность компьютерными вирусами) объектов. Данный показатель характеризуется набором требований к функциональным возможностям АВС по способам обработки зараженных объектов (нейтрализация или удаление кода компьютерных вирусов из файлов, системных областей носителей информации и СВТ, из оперативной памяти СВТ; возможность копирования/перемещения зараженных объектов в заданный каталог; блокирование доступа к зараженным файлам; сигнализация в случае обнаружения компьютерных вирусов и др.).

4. Контроль целостности АВС. Данный показатель характеризуется набором требований к функциональным возможностям АВС по контролю целостности программного кода и кода базы данных компьютерных вирусов при их запуске.

5. Регистрация и протоколирование. Данный показатель характеризуется набором требований к функциональным возможностям АВС по регистрации (протоколированию) сведений, полученных в результате проведенных АВС проверок информации на наличие компьютерных вирусов (дата, время, объекты и результаты проверки, различные файловые операции и др.).

6. Документация к АВС. Данный показатель характеризуется требованиями, предъявляемыми к составу необходимой документации АВС (руководство пользователя и/или администратора, спецификации, описание применения программы, пояснительная записка, исходные тексты программ на языке программирования и др.).

7. Гарантии проектирования. Данный показатель характеризуется требованиями, предъявляемыми к АВС по отсутствию недокументированных возможностей (расчет и сравнение значений контрольных сумм загрузочных модулей и исходных текстов программ; контроль фактических маршрутов выполнения функциональных объектов АВС и др.).

8. Способ организации выполнения проверок АВС. Данный показатель характеризуется набором требований к функциональным возможностям АВС по организации выполнения проверок информации на наличие компьютерных вирусов (по команде пользователя; динамическое обнаружение зараженных объектов и др.).

9. Средства управления АВС. Данный показатель характеризуется набором требований к функциональным возможностям АВС по наличию и составу средств, позволяющим управлять функционированием АВС (задание условий поиска зараженных объектов и режимов их обработки; способы обновления антивирусных баз; возможность удаленного администрирования и др.).

10. Лечение. Данный показатель характеризуется набором требований к функциональным возможностям АВС по лечению зараженных объектов (нейтрализация или удаление кода компьютерных вирусов из файлов, системных областей носителей информации и СВТ, оперативной памяти СВТ и др.).

11. Восстановление работоспособности вылеченных объектов. Данный показатель характеризует набор требований к функциональным возможностям АВС по восстановлению функциональности зараженных объектов.

Рассмотрим эффективность различных механизмов распознавания РПС.

|

|

|

|

|

Дата добавления: 2014-12-27; Просмотров: 3510; Нарушение авторских прав?; Мы поможем в написании вашей работы!