КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

M900/M1800 GSM System

Training Center

Huawei Technologies CO.,Ltd.

Contents

1 M900/M1800 GSM System................................................................................................ 1

1.1 GSM Security Management...................................................................................... 2

1.2 GSM Basic Call Sequence......................... Ошибка! Закладка не определена.

1.3 Location Update Sequences..................... Ошибка! Закладка не определена.

1.4 SMS Sequence............................................................................................................ 57

1.5 Handover Sequence.................................................................................................. 73

Этот курс состоит из пяти частей. Первая часть – это несколько последовательностей обмена сообщениями, связанных с управлением безопасностью в GSM. Затем в деталях будет объяснена последовательность базового звонка, это самая важная последовательность в этом курсе.

В третьем разделе мы познакомимся с последовательностью location update; в четвертом разделе рассматривается последовательность обмена сообщениями при передаче – приеме SMS, она очень похожа на последовательность при обычном звонке; и, наконец, краткое знакомство с последовательностью обмена сообщениями при хендовере.

Управление безопасностью в GSM.

Сначала рассмотрим первую часть – управление безопасностью в GSM.

Поскольку GSM является цифровой системой связи, управление безопасностью в ней очень легко реализуется. В GSM управление безопасностью состоит из четырех частей: аутентикации, кодирования, переназначения TMSI и идентификации оборудования.

Рассмотрим аутентикацию. Обычно, аутентикация может быть выполнена во время начальной стадии звонка, location update и попытке использования дополнительных функций. Этим гарантируется доступ в сеть только легальным пользователям.

Со стороны сети, AUC (authentication center) является объектом, который генерирует параметры аутентикации.

В AUC (Центре Аутентикации) хранятся IMSI и KI мобильной станции, алгоритмы А3 и А8, генератор случайных чисел. Этот генератор выдает различные случайные номера, которые здесь для краткости мы будем называть RAND.

Как AUC генерирует параметры аутентикации? Мы знаем, что для каждой мобильной станции уникальным идентификатором является IMSI, соответственно IMSI имеется набор (комплект) KI. В AUC, KI и RAND будут вычисляться с помощью A3 and A8, результаты этого вычисления называются SRES и Kc соответственно. RAND, SRES и Kc (параметры аутентикации), называются триплетами. Для различных RAND будут генерироваться разные SRES и Kc. Таким образом, в AUC для каждого мобильного пользователя, соответственно, существует много наборов триплетов. В буфере существуют таблицы, которые отображают зависимость между IMSI и триплетами.

Мы знаем, что в системе GSM, AUC имеет связь только с HLR, поэтому AUC будет посылать триплеты в HLR, от 8 до 10 комплектов каждый раз. Временно триплеты хранятся в HLR.

На стороне мобильной станции (MS), IMSI и KI, а также A3 и A8 хранятся в SIM-карте. Когда MS желает войти в сеть, например, для того, чтобы сделать звонок, при location update или требовании дополнительного сервиса, триплеты от HLR передаются в VLR, в котором зарегистрировалась MS.

VLR посылает запрос аутентикации на MS и одновременно на MS посылаются RAND в составе триплетов. После того, как MS получила запрос, в SIM-карте выполняются те же самые вычисления, что и в AUC. KI и RAND, полученные из VLR, обрабатываются в MS с помощью алгоритмов A3 и A8, в итоге мы получаем SRES и Kc, после чего SRES посылается в VLR, VLR сравнивает оба значения SRES, и если они равны, MS (мобильная станция) может войти в систему.

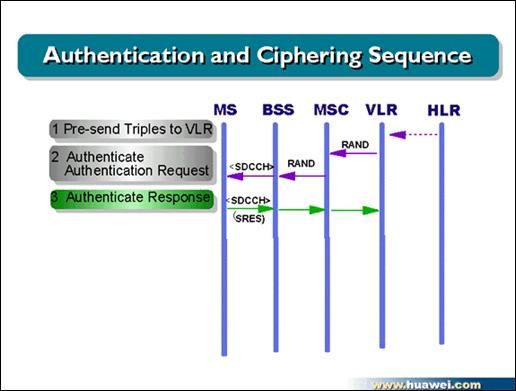

Затем следует последовательность обмена сообщениями аутентикации и шифрования.

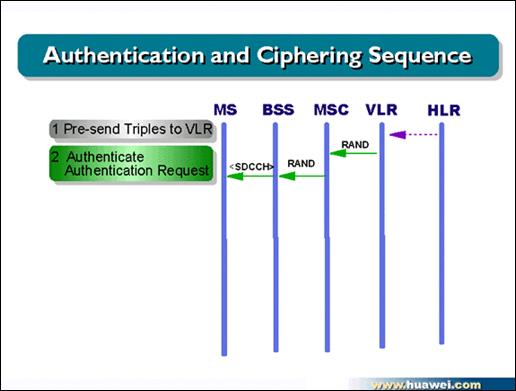

Когда мобильная станция посылает запрос на выполнение звонка, location update или использование дополнительных функций, и если в конфигурации VLR установлена необходимость аутентикации, тогда VLR проверяет, есть ли у него параметры аутентикации или нет. Если нет, VLR посылает “authentication parameters request” (запрос параметров аутентикации) в HLR. Обычно HLR посылает триплеты группами по пять в сообщении подтверждения (acknowledgement message). Эти триплеты запоминаются в VLR.

Это гарантирует, что VLR сможет выполнить аутентикацию и при этом VLR не понадобится обращаться к HLR.

Затем VLR инициирует аутентикацию путем посылки сообщения “authenticate” на MSC. MSC распаковывает это сообщение и посылает его на мобильную станцию (MS). Это сообщение называется “Authentication Request” (запрос аутентикации) и этот запрос содержит в себе случайное число RAND.

Когда мобильный телефон получает это сообщение, он отвечает сообщением “Authentication Response”, которое содержит в себе SRES (Signed RESponse).

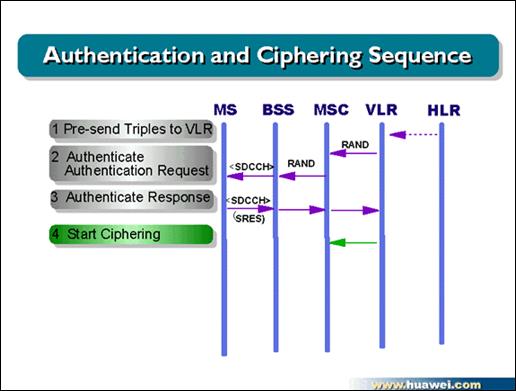

Если аутентикация прошла успешно, VLR запрашивает MSC начать процедуры шифрования, посылая на MSC сообщение “Start Ciphering” (начать шифрование). В этом сообщении содержится информация, требуется ли вообще шифрование.

Если аутентикация завершается аварийно, т.е. неуспешно, об этом уведомляется HLR и на мобильную станцию отправляется сообщение “Authentication Reject” (Отклонение запроса на аутентикацию).

MSC начинает процедуры шифрования путем посылки сообщения “Ciphering Mode Command” (команда установки режима шифрования). Это сообщение содержит информацию по шифрованию, необходимую для BSS. После посылки этого сообщения в сети устанавливается новый режим приема (для данной мобильной станции).

В режиме шифрования, MSC определяет, какой из алгоритмов шифрования может быть использован в BSS. По получении сообщения CIPHERING MODE COMMAND, означающего шифрование, мобильная станция начинает передачу и прием в указанном режиме.

Как только мобильная станция получает «CIPHERING MODE COMMAND» сообщение, в котором указано, что действительно надо работать в режиме шифрования, она начинает загрузку ключа шифрования из SIM-карты в ME (Mobile Equipment), т.е. непосредственно в телефонный аппарат, если SIM-карта вставлена, признана действительной ME (Mobile Equipment) и номер ключа шифрования находится в памяти SIM-карты и этот ключ шифрования доступен,

Затем BSS выбирает соответствующий алгоритм, принимая во внимание шифровальные возможности мобильной станции. Сообщение CIPHER MODE COMPLETE, возвращаемое на MSC, указывает, какой алгоритм шифрования выбран BSS.

По получении CIPHERING MODE COMPLETE сообщения, сеть начинает передачу в новом режиме (для данной MS).

Шифрование может осуществляться или для трафика информации или сигнализации между мобильной станцией и BTS (базовой станцией). Обычно для шифрования используется алгоритм А5 и KC (ciphering key – ключ шифрования).

При шифровании (MS или BTS), информация обрабатывается с помощью алгоритма А5 при использовании ключа KC, при расшифровке (процесс обратный шифрованию) полученная информация также обрабатывается с помощью алгоритма А5 при использовании ключа КС.

Из последовательности обмена сообщениями при шифровании, мы можем увидеть, что шифрование начнет работать после того, как сеть получит идентификатор мобильной станции (IMSI). То есть, шифрование выполняется по схеме «точка-точка». Таким образом, по радиоканалу IMSI передается без шифрования. Это очень опасно. Мы знаем, что IMSI – это уникальный идентификатор мобильного пользователя.

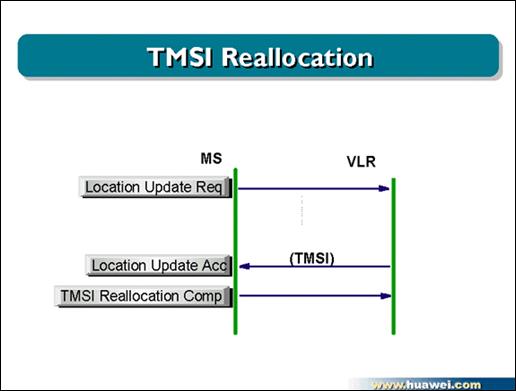

Для предотвращения этой ситуации в системе GSM используется переназначение TMSI (TMSI reallocation).

TMSI – это сокращение от Temporary Mobile Subscriber Identification. Назначается этот временный номер TMSI VLRом. После завершения процедуры «location update», VLR назначает мобильной станции новый TMSI. Новый TMSI и LAI (Local Area Identification) передаются на мобильную станцию в сообщении “Location Update Accept” (“сообщение “Location Update” принято”).

Мобильная станция записывает и хранит как TMSI так и LAI в памяти своей SIM-карты. Мобильная станция посылает “TMSI Reallocate complete” сообщение на VLR для подтверждения того, что процесс location update завершен.

Во время начальной стадии обработки звонка, при location update и при запросе дополнительного сервиса мобильная станция передает в сеть только TMSI, а не IMSI. При этом IMSI становится очень защищенным от несанкционированного использования.

В системе управления безопасностью системы GSM, на стороне мобильной станции, первые три проверки базируются на SIM-карте.

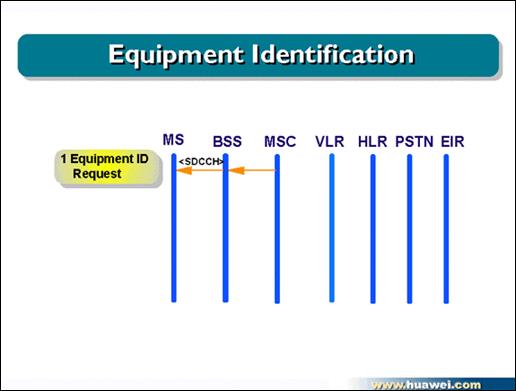

Последняя проверка, идентификация оборудования, базируется на оборудовании мобильной станции.

IMEI (International Mobile Equipment Identification) - международный идентификатор мобильного оборудования – это уникальный номер мобильного оборудования. На стороне сети, EIR (Equipment Identification Register) – регистр идентификации оборудования - хранит IMEI всех мобильных станций, принадлежащих данному MSC.

В EIR существует три базы данных: белый, черный и серый списки.

В белом списке хранятся IMEI легального мобильного оборудования.

В черном списке хранятся IMEI нелегального мобильного оборудования.

В сером списке хранятся IMEI неисправного мобильного оборудования.

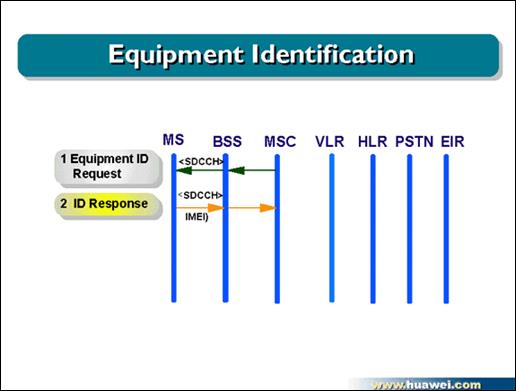

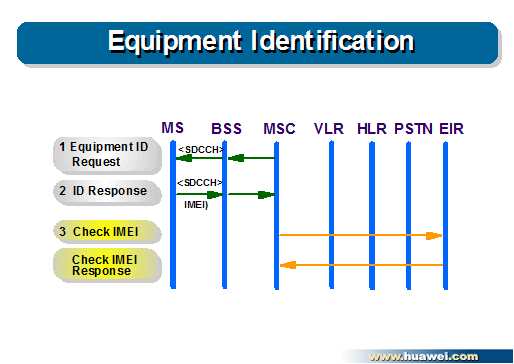

Идентификация оборудования инициируется MSC путем посылки “equipment ID Request” сообщения на мобильный телефон. Это выполняется не так часто, как аутентикация. Частота этих проверок зависит от оператора сети. Идентификация оборудования выполняется во время Location Update или во время начальной стадии обработки звонка.

Мобильная станция отвечает на запрос путем посылки сообщения “ID Response”. Это сообщение содержит IMEI номер мобильной станции

После получения от мобильной станции сообщения “ID Response”, MSC посылает IMEI номер на EIR, используя сообщение “Check IMEI”. EIR отвечает сообщением “Check IMEI Response”. В этом сообщении содержится статус (состояние) оборудования, т.е. указывается, в каком списке (листе) находится данный IMEI. Исходя из этой информации, MSC может принять решение – продолжать ли ему обработку данного звонка или location update.

Здесь необходимо отметить, что проверка IMEI в EIR может произойти и после назначения голосового канала (TCH) для мобильной станции.

Ok, на этом мы завершим рассмотрение обеспечения безопасности в системе GSM.

Обеспечение безопасности в системе GSM может быть осуществлено и при других последовательностях обмена сообщениями, например, в начальной стадии обработки звонка, при location updating и т.д.

|

|

Дата добавления: 2015-05-09; Просмотров: 1002; Нарушение авторских прав?; Мы поможем в написании вашей работы!