КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Общие понятия безопасности для компьютерных систем

|

|

|

|

Пакета Microsoft Office 2003

Использование информации о проекте в других программах

Перейдите в окно Диаграмма Ганта. При помощи кнопок изменения масштаба сделаем так, чтобы вся диаграмма Ганта уместилась на экране. Установим курсор на кнопку Копировать картинку панели инструментов Стандартная.

Откроется одноименное окно диалога (рис. 3). Первый переключатель позволяет выбрать вариант записи созданной вами картинки экрана: для просмотра на экране, для печати или записи в файл. Второй переключатель служит для выбора столбцов таблицы, которые следует включить в картинку вместе с диаграммой, — все видимые или только выделенные. Третий переключатель дает возможность выбрать временной интервал графика, включаемого в картинку, которую вы создаете.

Поставив переключатели в нужные положения, нажмите ОК. Картинка, запечатлевшая часть вашего проекта или весь проект целиком, скопирована в буфер. Теперь запустите ту программу из комплекта Microsoft Office 2003, в которой вы будете создавать пояснительные

материалы к своему проекту, и поставьте курсор на пункт экранного меню Правка / Вставить. Проект будет вставлен в текст Word или в презентацию Power Point.

Программа предоставляет также такие возможности, как посылка участникам группы напоминаний и получение от них отчетов о состоянии дел по электронной почте, публикация проекта в сети Intranet фирмы для ознакомления всех участников работ, анализ финансовых затрат.

Раздел 4. Защита информации в системах управленческой деятельности

Основными составляющими информационной безопасности являются:

· доступность информации – обеспечение готовности системы к обслуживанию поступающих к ней запросов

· целостность информации – обеспечение существования информации в неискаженном виде

· конфиденциальность информации – обеспечение доступа к информации только авторизованного круга субъектов.

Классификацию мер защиты можно представить в виде трех уровней.

1. Законодательный – статьи в уголовном кодексе, касающиеся преступлений в сфере компьютерной информации.

2. Административный – на этом уровне формируется политика безопасности и комплекс процедур, определяющих действия персонала в штатных и критических условиях

3. Программно-технический уровень. К этому уровню относятся программные и аппаратные средства, которые составляют технику информационной безопасности. К ним относятся идентификация пользователей, управление доступом, криптография и др.

Если законодательный и административный уровни защиты не зависят от конкретного пользователя компьютерной техники, то программно-технический уровень защиты информации каждый пользователь может и должен организовать на своем компьютере.

Способы защиты информации:

1. Защита на уровне BIOS. Первое, что обычно делает пользователь персонального компьютера – ставит два пароля: один пароль в настройках BIOS, другой - на заставку экрана. Защита на уровне BIOS будет требовать ввод пароля при загрузке компьютера, а защита на заставке экрана перекроет доступ к информации при прошествии определенного, заданного пользователем, времени бездействия компьютера.

2. Защита жесткого диска – создать аварийный загрузочный диск (дискету).

3. Резервное копирование данных. Если одни и те же данные хранятся в двух разных местах, вероятность лишиться их значительно уменьшается. Поэтому всегда следует хранить данные в двух экземплярах: один на жестком диске, другой на сменных носителях, используемых для резервного копирования.

4. Удаление информации. При удалении информация не исчезает бесследно, а попадает сначала в Корзину, если только документ не находился на дискете. Документы из Корзины можно восстанавливать. Но это дает возможность и посторонним также получить доступ к информации. Поэтому следует ежедневно в конце дня очищать Корзину. Считается, что после принудительной очистки Корзины документы теряются безвозвратно, но это не совсем так. Физические данные с жесткого диска (винчестера) никуда не исчезают и могут быть восстановлены специальными программами вплоть до того момента пока на то же место винчестера не будет записана другая информация.

5. Дефрагментация. Чтобы быть точно уверенным, что данные не уничтожены навсегда, систематически следует проводить дефрагментацию жесткого диска. Программа дефрагментации Defrag входит в состав служебных программ (Пуск / Программы / Стандартные / Служебные) и перемещает данные на диске таким образом, чтобы файлы и свободное пространство размещались оптимально.

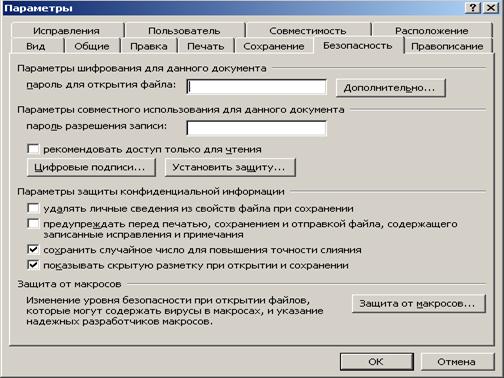

6. Установка паролей. Любое приложение MS Office позволяет закрыть любой документ паролем. Для этого используется команда Сервис / Параметры (рис. 1).

Парольная защита, входящая в комплект многих архиваторов, вполне может уберечь документ от посторонних глаз. В сети Интернет можно найти ряд специальных программ «шифрования» отдельных документов и целых разделов винчестера, однако стопроцентной гарантии от взлома паролей они не дают. Осложнить процесс взлома защиты можно используя достаточно длинные и сложнее пароли, исключающие имя, фамилию, телефон. Лучше всего в качестве пароля выбирать фразу, в которой отсутствует осмысленная информация об авторе пароля.

|

|

|

|

Дата добавления: 2014-01-06; Просмотров: 326; Нарушение авторских прав?; Мы поможем в написании вашей работы!