КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Построение хеш-функции на основе симметричных блочных алгоритмов шифрования

|

|

|

|

Методы построения криптографически стойких хеш-функций

Практические методы построения хеш-функций можно условно разделить на три группы:

1. на основе какого-либо алгоритма шифрования;

2. на основе какой-либо известной вычислительно трудной математической задачи;

3. «с нуля».

Однонаправленную хэш-функцию можно построить, используя симметричный блочный алгоритм (DES, ГОСТ 28147-89, FEAL, AES и др.). Наиболее очевидный подход состоит в том, чтобы шифровать сообщение М посредством блочного алгоритма в режиме СВС или СFВ с помощью фиксированного ключа и некоторого вектора инициализации IV. Последний блок шифртекста можно рассматривать в качестве хэш-значения сообщения М. При таком подходе не всегда возможно построить безопасную однонаправленную хэш-функцию, но всегда можно получить код аутентификации сообщения МАС (Message Authentication Code).

Более безопасный вариант хэш-функции можно получить, используя блок сообщения в качестве ключа, предыдущее хэш-значение - в качестве входа, а текущее хэш-значение - в качестве выхода. Реальные хэш-функции проектируются еще более сложными. Длина блока обычно определяется длиной ключа, а длина хэш-значения совпадает с длиной блока.

При использовании для построения h(x) симметричных блочных криптоалгоритмов стойкость хеш-функции гарантируется стойкостью применяемого блочного шифра. Пусть М = М1М2...Мi..Мt, i = 1, t, - последовательность, состоящая из блоков, размер которых равен размеру ключа блочного шифра. Блоки Мi суть результат расширения блоков исходного сообщения меньшей длины. Наиболее надежные схемы получаются при использовании для вычисления текущего хеш-значения hi функции зашифрования Еk, где ключ k - это предыдущее хеш-значение hi-1; хотя известны схемы, в которых в качестве k используется либо очередной блок сообщения М, либо hi-1 Å Мi. Наиболее известны следующие схемы формирования хеш-образа h(M) = ht:

|

|

|

|

|

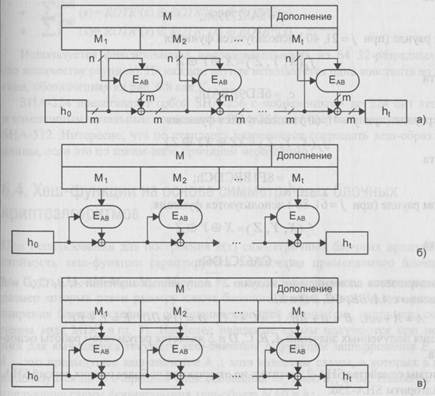

На рисунке 5 показаны три варианта построения хеш-функции на основе функции зашифрования Ек(М).

Структура, показанная на рис. 5 в, использована при проектировании хеш-функции Whirlpool, представленной в рамках европейского конкурса NESSIE (New European Schemes for Signatures, Integrity and Encryption). В качестве симметричного блочного шифра для реализации функции сжатия авторами использован модифицированный алгоритм AES.

Рис. 5. Варианты построения хеш-функций на основе преобразованийЕк (т)

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1017; Нарушение авторских прав?; Мы поможем в написании вашей работы!