КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Виклад основного матеріалу з повним обґрунтуванням отриманих наукових результатів

|

|

|

|

Виділення невирішених частин загальної проблеми, котрим присвячується дана стаття

- Відсутнє визначення показників технічної ефективності атаки на відмову з санкціонованим використанням сценаріїв на стороні сервера.

- Відсутнє визначення показників технічної ефективності захисту від атаки на відмову з санкціонованим використанням сценаріїв на стороні сервера.

- Методи та засоби атаки на відмову Web – сайту з санкціонованим використанням сценаріїв PHP описані не достатньо;

- Методи та засоби захисту від атаки на відмову Web – сайту з санкціонованим використанням сценаріїв PHP не досконалі.

Формулювання цілей статті (постановка завдання)

- Формування показників ефективності атаки на відмову та захисту від атаки на відмову з санкціонованим використанням сценаріїв на стороні сервера.

- Вдосконалення методики захисту від атак на відмову Web – сайту, що санкціоновано використовують сценарії PHP.

Визначення результативності атаки на відмову Web – сайту в загальному випадку залежить від багатьох факторів. До цих факторів можна віднести сферу діяльності власника сайту, сервіси які були заблоковані в результаті атаки, тривалість та час блокування, збитки власника сайту в результаті атаки, витрати зловмисника для проведення атаки, доходи зловмисника в результаті атаки. В даній статі не розглядаються тільки технічні аспекти результату атаки, хоча це і дещо звужує коло наукових досліджень.

Визначення результативності атаки на відмову Web – сайту в загальному випадку залежить від багатьох факторів. До цих факторів можна віднести сферу діяльності власника сайту, сервіси які були заблоковані в результаті атаки, тривалість та час блокування, збитки власника сайту в результаті атаки, витрати зловмисника для проведення атаки, доходи зловмисника в результаті атаки. В даній статі не розглядаються тільки технічні аспекти результату атаки, хоча це і дещо звужує коло наукових досліджень.

Як вже було відзначено типова атака на відмову корпоративного Web – сайту проводиться зловмисником в умовах обмеження обчислювальних потужностей. Крім того, така атака не може здійснюватись безперервно довго. В протилежному випадку ймовірність затримки нападника стає досить високою. Відзначимо, що зловмисники можуть спробувати обійти обмеження обчислювальних можливостей за допомогою комп’ютерних вірусів, які спочатку розповсюджуються на велику кількість клієнтських комп’ютерів, а в визначений час разом атакують сервер. Але по причині недостатньої досконалості технології проведення атаки такого типу не мають достатнього успіху. Як правило описані віруси виявляються та знешкоджуються ще на етапах розповсюдження. Таким чином, ще одним обмеженням атаки є обмеження її тривалості.

|

|

|

Очікуваним результатом атаки є блокування доступу до сторінок сайту, в наслідок вичерпання обчислювальних ресурсів сервера сайту. В даному випадку під поняттям обчислювальних ресурсів сервера будемо розуміти ресурси Web – сервера, операційної системи комп’ютерної мережі, комп’ютера та каналів зв’язку, що обслуговують сайт. Крім цього очікувані умови атаки обмежимо кваліфікованим адмініструванням сайту та відсутністю помилок в його програмному та апаратному забезпеченні. Допускаємо, що пропускна спроможність каналу зв’язку сайту набагато вища ніж у зловмисника (групи зловмисників). При виконанні вказаних обмежень основною причиною блокування ресурсів сайту при атаці на відмову з використанням серверних сценаріїв, може стати тільки вичерпання потужності центрального процесора (процесорів) комп’ютера (комп’ютера), що обслуговує сайт.

Таким чином використання обчислювальних потужностей комп’ютера зловмисника призволить до втрати цих потужностей комп’ютером, що обслуговує функціонування сайту. Зрозуміло, що чим менше потужності використав комп’ютер зловмисника і чим більше потужностей витратив комп’ютер сайту, тим ефективніша була атака. По цій причині, доцільно технічну ефективність атаки поставити у відповідність з кореляцією між цими потужностями. На наш погляд витрату обчислювальних потужностей можливо визначити:

|

|

|

- Для зловмисника (зловмисників) - за допомогою показників навантаженням (сумарного навантаження) центрального процесора при реалізації атаки та тривалості виконання атаки для зловмисника;

- Для комп’ютера, що обслуговує сайт – за допомогою тривалості роботи з 100% навантаженням центрального процесора. При цьому доступ до сторінок сайту гарантовано блокується.

Це дозволяє визначити два показники технічної ефективності атаки на відмову з використанням сценаріїв - ефективна потужність атаки та ефективність блокування.

Під потужністю атаки (P) будемо розуміти відношення навантаження центрального процесора атакуємого комп’ютера - сервера (K) до навантаження центрального процесора зловмисника (сумарного навантаження центральних процесорів зловмисників) при реалізації атаки (Z):

(1)

(1)

Ефективність блокування (B) у вигляді відношення тривалості 100% навантаження процесора комп’ютера, що обслуговує функціонування сайту (b) до тривалості виконання атаки (a):

(2)

(2)

Технічну ефективність захисту доцільно поставити в противагу технічній ефективності атаки. В наслідок цього можливо визначити два показники технічної ефективності захисту від атаки на відмову з використанням сценаріїв - ефективна потужність захисту та ефективність захисту від блокування.

Ефективна потужність захисту (W) можливо розрахувати у вигляді відношення:

(3)

(3)

Ефективність захисту від блокування (A) можливо розрахувати у вигляді відношення:

(4)

(4)

В якості засобу здійснення атаки на відмову нами було розроблено спеціальну програму. Основними можливостями цієї програми є відкриття, зчитування та закриття файлу, що знаходиться на будь – якому Web – сервері. Інтерфейс користувача програми дозволяє визначити повне ім’я файлу, кількість сеансів доступу та параметри доступу (відкриття, закриття, кількість, порядок та місцезнаходження інформації зчитаної із файлу). Програма розроблена в середовищі Microsoft VC++.NET з використання бібліотеки для роботи з Інтернет afxinet. Основними етапами роботи програми є відкриття сесії, багаторазовий доступ до файлу по протоколу HTTP в циклі з визначеною кількістю ітерацій, закриття сесії та обчислення терміну виконання циклу. Зазначимо, що обсяг програмного коду для реалізації зазначених етапів роботи становить менше 50 рядків. З етичних міркувань програмний код в статті відсутній. Зацікавлені можуть звернутись до автора за адресою [email protected].

|

|

|

Для визначення оптимальної методики атаки розроблено план експерименту, що передбачає відкриття, відкриття/закриття та зчитування HTML та PHP файлів. В якості Web - сервера використано Apache 1.3, який працював на комп’ютері Intel Pentium 3 під управлінням операційної системи Microsoft Windows. Атака здійснювалась з використанням комп’ютера з аналогічними характеристиками, що також працював під управлінням операційної системи Microsoft Windows. Основні результати експериментів показані на рис. 1, 2 та представлені в таблицях 1, 2.

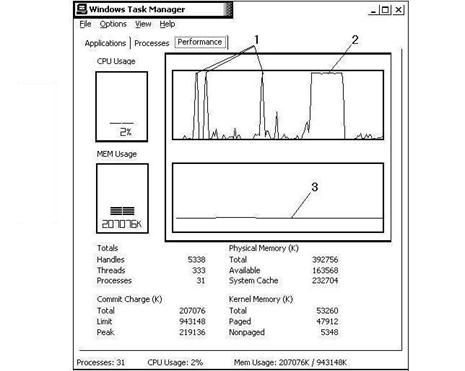

Відзначимо, що реєстрація тривалості виконання атаки здійснювалась програмно. Реєстрація параметрів використання системних ресурсів комп’ютерів проводилась за допомогою Windows Task Manager. Для прикладу на рис.1 показані графіки навантаження центрального процесора в випадках: 1 - файл циклічно відкривається/закривається 100 разів, 2 - файл циклічно відкривається/закривається 1000 разів. Як видно із графіка 3 використання оперативної пам’яті при цьому не змінювалось.

Аналіз результатів експериментів (таблиця 1) показує, що для повного блокування сайту достатньо здійснити близько 1000 циклічних процедур відкриття / закриття для HTML - файлів та 100 аналогічних процедур для PHP – файлів. При цьому зчитування змісту перших 5 рядків як HTML так і PHP – файлів практично не впливає на завантаження сервера. Вища вразливість PHP – файлів пояснюється тим, що при кожному їх відкритті в адресному просторі Apache запускається новий процес інтерпретатора PHP, який спричиняє додаткове навантаження на процесор.

Аналіз тривалості виконання комп’ютером, що забезпечує функціонування Web – сайту клієнтських запитів (таблиця 2) вказує на різке зростання терміну виконання запиту сервером при зверненні до PHP – файлів відносно до HTML - файлів. Крім того, при багаторазових циклічних зверненнях до PHP – файлів зафіксовано декілька процесів PHP на комп’ютері – сервері.

|

|

|

1 – файл циклічно відкривається/закривається 100 разів; 2 - файл циклічно відкривається/закривається 1000 разів; 3 – використання оперативної пам’яті.

Рис.1 Використання Web – сервером ресурсів комп’ютера під час виконання запитів на відкриття/закриття HTML файлу

Таблиця 1

Показники навантаження процесора комп’ютера, що забезпечує функціонування Web – сайта

| Кількість з’єднань | Завантаження процесора | |||

| Відкриття/закриття HTML файлу | Зчитування HTML файлу | Відкриття/закриття PHP файлу | Зчитування PHP файлу | |

Таблиця 2

Термін виконання комп’ютером, що забезпечує функціонування Web – сайту клієнтських запитів

| Кількість з’єднань | Термін виконання запиту, секунди | |||

| Відкриття/закриття HTML файлу | Зчитування 5 перших рядків HTML файлу | Відкриття/закриття PHP файлу | Зчитування 5 перших рядків PHP файлу | |

| 0,09 | 0,1 | 0,1 | 0,156 | |

| 0,12 | 0,15 | 0,15 | 0,751 | |

| 0,41 | 0,881 | 5,783 | 6,54 | |

| 3,215 | 3,525 | 63,654 | 65,013 | |

| 32,547 | 36,993 | 632,163 | 645,832 |

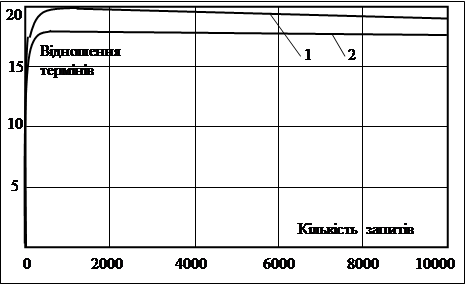

Для покращення наглядності результатів експериментів побудовані графіки відношення термінів виконання запитів, які показані на рис. 2. Аналіз графіків показує що при здійсненні атаки шляхом відкриття PHP файлів термін блокування сервера в 19 – 20 разів триваліший ніж при атаці шляхом відкриття HTML файлів. Крім того, використання при атаці зчитування файлів не ефективне.

1 – відкриття файлів; 2 – зчитування файлів.

Рис. 2 Відношення термінів виконання Web – сервером запитів на PHP та HTML файли.

Проведені експерименти реалізації атаки в яких файли тільки відкривались, зчитувались, але не закривались. Результати цих експериментів показали недоцільність атак такого типу.

Проведено моделювання реалізації даної атаки декількома зловмисниками. Тривалість блокування сайту зростала прямо пропорційна кількості нападників. Відзначимо, що значного зростання використаної оперативної пам’яті не зафіксовано, хоча кількість процесів PHP в деяких випадках значно перевищила кількість зловмисників.

Таким чином, із розглянутих, найбільш небезпечною є синхронізована в часі атака з використанням виключно відкриття/закриття PHP – файлу. Для цього випадку згідно (1 – 4) було розраховано показники ефективності атаки та захисту. Потужність атаки - 50, ефективність блокування - 275, ефективна потужність захисту – 0,02, ефективність захисту від блокування – 0,0037. Для порівняння було розраховано аналогічні показники для атаки на HTML – файл. В цьому випадку потужність атаки - 50, ефективність блокування - 16, ефективна потужність захисту – 0,02, ефективність захисту від блокування – 0,0625. Порівняння розрахованих показників вказує на досить низьку захищеність від атаки на відмову серверних сценаріїв PHP.

Вдосконалення методики захисту від атаки на відмову як PHP так і HTML сторінок можливо провести шляхом доробки програмного забезпечення комп’ютера – сервера з метою заборони короткотермінового та багаторазового звернення із однієї IP – адреси до Web- сервера. Ця доробка може бути здійснена як на рівні операційної системи, так і на рівні Web- сервера. Виконувати доробку на рівні операційної системи на наш погляд не доцільно, як по юридичним причинам, так і по причині складності. Оптимальним рішенням може бути доробка програмного забезпечення Web- сервера, що розповсюджується з відкритим кодом, наприклад Apache. Крім реалізації вказаної заборони доробка може включати програмний код для погіршення характеристик функціонування комп’ютера – зловмисника.

Висновки з даного дослідження

- Сформовані показники ефективності атаки на відмову та захисту від атаки на відмову з санкціонованим використанням сценаріїв на стороні сервера.

- Описана методика та розроблене програмне забезпечення атаки на відмову Web – сайту з санкціонованим використанням сценаріїв PHP;

- Проведено аналіз ефективності атаки на відмову PHP та HTML сторінок. Ефективність атаки на PHP сторінку в 19-20 разів вища від ефективності атаки на HTML сторінку.

- Важливим шляхом доробки методики забезпечення захисту від атак на відмову, з використанням сценаріїв PHP є вдосконалення програмного забезпечення Web – сервера з метою заборони анонімного короткотермінового запуску сценаріїв.

|

|

|

|

Дата добавления: 2014-01-14; Просмотров: 853; Нарушение авторских прав?; Мы поможем в написании вашей работы!