КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Расширенная модель Take-Grant 4 страница

|

|

|

|

Определение 7.7. Операция ¾ функция, которая может быть выполнена над сущностями. В модели СВС основными операциями над сообщениями являются:

- операции над входящими сообщениями;

- операции над исходящими сообщениями;

- операции хранения и получения сообщений.

В модели СВС описываются четыре постулата безопасности, выполнение которых необходимо для ее корректной работы.

1. Системный офицер безопасности корректно разрешает доступ пользователей к сущностям и назначает уровни конфиденциальности устройств и множества ролей.

2. Пользователь назначает или переназначает корректные уровни конфиденциальности сущностей, когда создает или редактирует в них информацию.

3. Пользователь корректно направляет сообщения по адресатам и определяет множества доступа к созданным им самим сущностям.

4. Пользователь правильно задает атрибут CCR контейнеров.

Неформальное описание модели СВС

Для лучшего пояснения свойств модели СВС ее описание составлено из двух частей. В первой части представлены основные свойства модели, описанные неформально. Во второй части свойства модели СВС выражены с использованием формальной модели.

Всего в модели СВС описываются десять неформальных свойств.

1. Авторизация. Пользователь может осуществить операцию над сущностями только, если идентификатор пользователя или его роль присутствуют во множестве доступов сущности вместе с данной операцией и правильными индексами операндов сущностей.

2. Иерархия уровней конфиденциальности. Уровень конфиденциальности любого контейнера, по крайней мере, не ниже максимума уровней конфиденциальности сущностей, в нем содержащихся.

3. Безопасный перенос информации. Информация, извлекаемая из объекта, наследует уровень конфиденциальности объекта. Информация, внедряемая в объект, не должна иметь уровень конфиденциальности выше, чем сам объект.

|

|

|

4. Безопасный просмотр. Пользователь может просматривать (на некотором устройстве вывода) сущность с уровнем конфиденциальности не выше уровня доступа пользователя и уровня конфиденциальности устройства вывода.

5. Доступ к сущностям с атрибутом CCR. Пользователь может иметь доступ косвенно к сущностям контейнера с атрибутом CCR только в том случае, если пользователь имеет уровень доступа не ниже чем уровень конфиденциальности контейнера.

6. Доступ по косвенной ссылке. Пользователь может использовать идентификатор контейнера, чтобы получить через него косвенную ссылку на сущность только в случае, если он авторизован для просмотра этой сущности с использованием этой ссылки.

7. Пометка вывода. Любая сущность, просматриваемая пользователем, должна быть помечена ее уровнем конфиденциальности.

8. Определение доступов, множества ролей, уровней устройств. Только пользователь с ролью Системный офицер безопасности может определять права доступа и множество ролей пользователя, а также уровень конфиденциальности устройств вывода информации. Выбор текущей роли из множества авторизованных ролей пользователя может быть осуществлен только самим пользователем или пользователем с ролью Системный офицер безопасности.

9. Безопасное понижение уровня конфиденциальности. Никакой уровень конфиденциальности не может быть понижен, за исключением тех случаев, когда понижение выполняет пользователь с соответствующей ролью.

10. Безопасное отправление сообщений. Никакое черновое сообщение не может быть отправлено, за исключением случая, когда это делает пользователь с ролью отправитель.

Формальное описание модели СВС

6. Безопасное состояние

|

|

|

Система модели СВСпредставляется конечным автоматом. Основными элементами модели являются:

OP ¾ множество операций;

(L, £) ¾ решетка уровней конфиденциальности;

UI ¾ множество идентификаторов пользователей;

RL ¾ множество ролей пользователей;

US ¾ множество пользователей. Для любого пользователя u Î US заданы: CU (u) Î L ¾ уровень доступа пользователя u; R (u) Í RL ¾ множество авторизированных ролей пользователя u; RO (u) Í RL ¾ множество текущих ролей пользователя u;

RF ¾ множество ссылок, состоящее из двух подмножеств: DR ¾ множества непосредственных ссылок и IR ¾ множества косвенных ссылок. Хотя точная природа этих ссылок не важна, положим, что непосредственные ссылки есть целые числа. Каждая косвенная ссылка есть конечная последовательность целых чисел <n 1, …, nm>, где <n 1 > ¾ непосредственная ссылка;

VS ¾ множество значений сущностей (например, множество битовых или символьных строк);

TY ¾ множество типов сущностей, включающее в себя типы: DM ¾ тип «черновое сообщение», RM ¾ тип «отправленное сообщение»;

ES ¾ множество сущностей. При этом для каждой сущности e Î ES задаются:

- CE (e) Î L ¾ уровень конфиденциальности сущности;

- AS (e) Í (UI È RL) ´ OP ´ N ¾ множество троек, задающих множество разрешенных доступов к сущности, где (u, op, k) Î AS (e) тогда и только тогда, когда пользователь с идентификатором u или ролью u авторизован для выполнения операции op над сущностью e, ссылка на которою является k -м параметром операции op;

- T (e) Î TY ¾ тип сущности; при этом по определению, если T (e 1) = T (e 2), тогда обе сущности e 1и e 2 ¾ или контейнеры, или объекты;

- V (e) Î VS ¾ значение сущности;

- H (e) = <e 1, …, en> ¾ структура сущности, где ei ¾ i -я сущность, непосредственно содержащаяся в контейнере e;

- CCR (e) Î { true, false } ¾ атрибут сущностей-контейнеров. CCR (e) = true тогда и только тогда, когда контейнер e помечен CCR, иначе CCR (e) = false;

- RE (e) Î UI ¾ идентификатор отправителя для сущности-сообщения.

O Ì ES ¾ множество сущностей-контейнеров, описывающих устройства вывода информации. Для каждого o Î O заданы значения двух функций:

- D (o) ¾ множество упорядоченных пар {(x 1, y 1), (x 2, y 2), …, (xn, yn)}, где каждый xi есть некоторый пользователь или сущность и соответствующее yi есть «проявление» xi: или некоторая ссылка, или идентификатор, или результат применения заданных в рамках модели функций к xi. Таким образом, каждое D (o) описывает, что могут видеть пользователи на устройстве вывода информации. При этом ((x, V (x)) Î D (o)) Þ (x Î H (o)), т.е. если значение сущности можно получить на устройстве вывода, то эта сущность входит в состав контейнера устройства вывода;

|

|

|

- CD (o) ¾ максимальный уровень конфиденциальности информации, разрешенный для вывода на о;

U: UI ® US ¾ функция идентификаторов пользователей;

E: RF ® ES ¾ функция ссылок на сущности. При этом для любого n > 1 верно равенство E (< i 1, …, in>) = e тогда и только тогда, когда E (< i 1, …, in- 1 >) = e*, где e* ¾ контейнер такой, что e ¾ это in -й элемент H (e*). Для любой ссылки r Î RF, если E (r) = e, то говорим, что r есть ссылка на сущность e. Кроме того, косвенная ссылка < i 1, …, in> на сущность е задает последовательность сущностей e 1, …, en – 1 таких, что каждая сущность ej для 1 < j < n определяется через непосредственную ссылку <i 1 >, и ej есть ij -ясущность контейнера ej - 1. Будем говорить, что такая косвенная ссылка < i 1, …, in> основывается на каждой сущности ej, где 0 < j < n;

LO: UI ® RF ¾ функция входов пользователей (logon) в систему.

Для произвольной функции F: X ® Y обозначим:

- dom (F) ¾ область определения функции F;

- rng (F) ¾ область значений функции F;

- F –1(Z) = { x Î X: F (x) Î Z }, где Z Í Y.

Определение 7.9. Состояние системы есть упорядоченная тройка s = (U, E, LO), где U ¾ функция идентификаторов; E ¾ функция ссылок; LO ¾ функция входов. При этом:

- dom (LO) Í dom (U);

- rng (LO) Í E– 1(O);

- для каждой сущности-устройства вывода о Î rng (E) Ç О, если (x, y) Î D (o), то выполняется условие x Î rng (E) È rng (U) ¾ только информация о пользователях или сущностях, существующих в данном состоянии может быть выведена на устройствах вывода;

- для каждой ссылки r Î dom (E) выполняется условие ((x, r) Î D (o)) Þ (E (r) = x) ¾ если выводится ссылка, то определена сущность, на которую она указывает;

|

|

|

- для u 1, u 2Î dom (LO) выполняется условие (E (LO (u 1)) = E (LO (u 2))) Þ (u 1 = u 2) ¾ в каждом состоянии с одного устройства вывода информации может осуществлять вход в систему только один пользователь.

Если дано состояние системы s = (U, E, LO), то используем следующие обозначения:

- us = U (u) ¾ пользователь с идентификатором u в состоянии s;

- rs = E (r) ¾ сущность по ссылке r в состоянии s;

- us ’= E (LO (u)) ¾ сущность-устройство вывода информации, с которого осуществил вход в систему пользователь с идентификатором u в состоянии s.

Определение 7.8. Состояние s = (U, E, LO) безопасно, если для любых двух сущностей x, y Î rng (E), устройства вывода информации o Î O Ç rng (E), идентификатора пользователя w Î dom (LO) и пользователя u Î rng (U) выполняются условия:

- (x Î H (y)) Þ (CE (x) ≤ CE (y)) ¾ уровень конфиденциальности сущности в составе контейнера не выше уровня конфиденциальности контейнера;

- (x Î H (ws ’)) Þ (CU (ws) ≥ CE (x)) ¾ уровень доступа пользователя с данным идентификатором не ниже чем уровень конфиденциальности сущностей, выводимых на устройстве вывода информации, с которого он осуществил вход в систему;

- ((x, V (x)) Î D (o)) Þ ((x, CE (x)) Î D (o)) ¾ если выводится значение сущности, то должен быть выведен и ее уровень конфиденциальности;

- RO (u) Í R (u) ¾ текущее множество ролей пользователя должно быть частью множества ролей, на которые он авторизован;

- CD (o) ≥ CE (o) ¾ максимальный уровень конфиденциальности сущностей, разрешенный для вывода на устройстве вывода информации, должен быть не ниже текущего уровня конфиденциальности устройства вывода.

7. Безопасность переходов

Определение 7.10. Система S(T, s 0) ¾ пара элементов:

- s 0¾ начальное состояние системы;

- T: UI ´ I ´ S ® S ¾ функция переходов системы, где S ¾ множество возможных состояний системы; I ¾ множество запросов к системе. При этом каждый запрос i Î I имеет вид <op, x 1, …, xn>, где op Î OP и xj Î RF È UI È VS для 1 £ j £ n, т.е. параметром запроса может быть ссылка на сущность, идентификатор пользователя или значение сущности.

Определение 7.11. Функция p: N 0® UI ´ I ´ S ¾ история системы, при этом для n Î N 0 выполняется условие: если p(n) = (u, i, s) и p(n + 1) = (u*, i*, s*), то T (u, i, s) = s*.

Определение 7.12. Состояния s = (U, E, LO) и s* = (U*, E*, LO*) эквивалентны за исключением некоторого множества ссылок r Ì dom (E) (обозначим через s ~r s*) тогда и только тогда, когда выполняются условия:

- U = U*;

- LO = LO*;

- dom (E) = dom (E*);

- для любой функции F, за исключением V (функции значений сущностей), справедливо равенство F = F*;

- для любой ссылки r Î dom (E) \r справедливо равенство V (rs) = V (r s*).

Определение 7.13. Запрос i пользователя с идентификатором u в состоянии s, где (u, i, s) Î UI ´ I ´ S,потенциально модифицирует сущность по ссылке r Î dom (E) тогда и только тогда, когда существуют состояния s 1, s 1 * и r Ì dom (E) такие, что s ~r s 1, T (u, i, s 1) = s 1 * и для некоторой функции F справедливо неравенство F (rs 1) ¹ F (rs 1 * ). При этом сущность по ссылке y Î dom (E) называется источником потенциальной модификации тогда и только тогда, когда выполняется одно из условий:

- y = r;

- существуют состояния s 2, s 2 * такие, что s 1~{ y } s 2, T (u, i, s 2) = s 2 * и F (rs 1 * )¹ F (r s 2 * ).

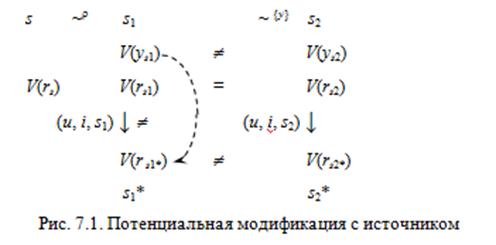

Потенциальная модификация сущности по ссылке r с источником сущностью по ссылке y указывает на реализацию в системе информационного потока от сущности ys к сущности rs при переходе системы из состояния в состояние по заданному запросу (рис. 7.1).

В определении потенциальной модификации также учитывается тот факт, что информационный поток, возникающий в системе, может не приводить к изменению модифицируемой сущности. Например, в случае, когда она по значению совпадает с сущностью источником.

Дадим восемь определений смыслов безопасности функции переходов.

Определение 7.14. Функция переходов T безопасна в смысле доступов к сущностям тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, выполняется одно из условий: или s = s* (запрос отвергается), или(op Î i Ç OP и rk Î i Ç RF) Þ (или (u, op, k) Î AS ((rk) s), или существует роль l Î RO (us): (l, op, k) Î AS ((rk) s)).

Определение 7.15. Функция переходов T безопасна в смысле модификации сущностей тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, выполняется условие (сущность по ссылке x в состоянии s потенциально модифицируется по запросу i пользователя с идентификатором u с источником сущностью по ссылке y) Þ (CE (xs) ≥ CE (ys)).

Определение 7.16. Функция переходов T безопасна в смысле доступов к контейнерам с атрибутом CCR тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, выполняется условие (сущность по ссылке z в состоянии s потенциально модифицируется по запросу i пользователя с идентификатором u с источником сущностью по косвенной ссылке r Î i Ç IR, основанной на сущности по ссылке y с атрибутом CCR (ys) = true) Þ (CU (us) ≥ CE (ys)).

Определение 7.17. Функция переходов T безопасна в смысле доступов по косвенной ссылке тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, выполняетсяусловие (для непосредственной ссылки x Î DR выполняется условие (xs*, x) Î D (us* ’) и существует косвенная ссылка r Î i Ç RF: rs = xs и сущность по ссылке r основана на контейнере по ссылке z, с атрибутом CCR (zs) = true) Þ (CU (us) ≥ CE (zs)) ¾ значение непосредственной ссылки на сущность может быть получено по косвенной ссылке с учетом правил доступа к контейнерам с атрибутом CCR.

Определение 7.18. Функция переходов T безопасна в смысле администрирования тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, выполняются условия:

- (для ссылки на устройство вывода o Î E –1(O) выполняется CD (os) ¹ CD (os*) или для идентификатора пользователя x Î dom (U) выполняется одно из условий: или CU (xs) ¹ CU (xs*), или R (xs) ¹ R (xs*)) Þ (security_officer Î RO (us)) ¾ максимальный уровень конфиденциальности информации, выводимой на устройстве вывода, уровень доступа пользователя или множество его авторизованных ролей может изменить только пользователь с ролью «системный офицер безопасности» (security_officer);

- (для идентификатора пользователя x Î dom (U) выполняется условие RO (xs) ¹ RO (xs*)) Þ (или xs = us, или security_officer Î RO (us)) ¾ изменить множество текущих ролей пользователя может только сам пользователь или пользователь с ролью «системный офицер безопасности».

Определение 7.19. Функция переходов T безопасна в смысле понижения уровня конфиденциальности сущностей тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, выполняетсяусловие (для x Î dom (E) \ E -1({ us ’}) выполняется неравенство CE (xs) > CE (xs*)) Þ (downgrader Î RO (us)) ¾ за исключением сущности устройства вывода, на которой вошел в систему пользователь, уровень конфиденциальности сущности может понижать только пользователь с соответствующей специальной ролью (downgrader).

Определение 7.20. Функция переходов T безопасна в смысле отправки сообщений тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, выполняются условия:

- (T (xs) = RM) Þ (T (xs*) = RM и RE (xs) = RE (xs*)) ¾ у сообщения тип и идентификатор отправителя не могут быть изменены после отправки (RM ¾ тип «отправленное сообщение»);

- (T (xs) ¹ RM и T (xs*) = RM) Þ (T (xs) = DM, RE (xs*) = u, существует ссылка rs = xs и i есть операция вида <release, r>, где releaser Î RO (us)) ¾ может быть с использованием некоторой ссылки отправлено только черновое сообщение (DM ¾ тип «черновое сообщение») и только пользователем с ролью «отправитель» (releaser); при этом идентификатор этого пользователя устанавливается в соответствующее поле сообщения.

Определение 7.21. Функция переходов T безопасна в смысле базовой теоремы безопасности (БТБ) тогда и только тогда, когда для u, i, s, s* таких, что T (u, i, s) = s*, и для x, y Î RF, w Î UI выполняются условия:

- (xs Ï H (ys) и xs * Î H (ys *)) Þ (CE (xs *) ≤ CE (ys *));

- (xs Î H (ys) и CE (xs *) > CE (ys *)) Þ (xs * Ï H (ys *));

- (xs Ï H (ws ’) и xs * Î H (ws *’)) Þ (CE (xs *) ≤ CU (ws *));

- (xs Î H (ws ’) и CE (xs *) > CU (ws *)) Þ (xs * Ï H (ws *’));

- ((xs, V (xs)) Ï D (ws ’)и (xs *, V (xs *)) Î D (ws *’)) Þ ((xs *, CE (xs *)) Î D (ws *’));

- ((xs, V (xs)) Î D (ws ’)и (xs *, CE (xs *)) Ï D (ws *’)) Þ ((xs *, V (xs *)) Ï D (ws *’));

- (R (ws) ¹ R (ws *) или RO (ws) ¹ RO (ws *)) Þ (RO (ws *) Í R (ws *));

- (CE (ws ’) ¹ CE (ws *’) или CD (ws ’) ¹ CD (ws *’)) Þ (CD (ws *’) ≥ CE (ws *’)).

Определение 7.22. Функция переходов T безопасна, тогда и только тогда, когда она безопасна в смыслах определений 7.14-7.21.

Определение 7.23. История p системы S(T, s 0) безопасна, если все ее состояния и функция переходов T безопасны.

Определение 7.24. Система S(T, s 0) безопасна, если все ее истории безопасны.

Лемма 7.1 (теорема БТБ-СВС). Каждое состояние системы S(T, s 0) безопасно, если состояние s 0безопасно и функция переходов Т безопасна в смысле БТБ.

Доказательство. Доказательство осуществляется аналогично доказательству теоремы 6.1 модели Белла-ЛаПадулы. ■

Теорема 7.1. Система S(T, s 0) безопасна, если начальное состояние s 0и функция переходов T безопасны.

Доказательство. Доказательство следует из определений и леммы 7.1. ■

В заключение рассмотрения модели СВС целесообразно отметить, что в ней не содержится описания механизмов администрирования. В частности, при описании функции переходов пропущены такие возможные действия в системе, как создания новых сущностей, присваивания им уровня конфиденциальности CE (e) и инициализации множества доступов AS (e). Исходя из постулатов безопасности, предполагается, что данные действия осуществляются корректно. Изменения значения множества доступов AS (e) для существующей сущности могут быть осуществлены с использованием доступов, определенных в самом значении AS (e) для данной сущности. Поэтому для задания правил изменения значений функции AS не требуется изменения определений безопасности функции переходов T.

Контрольные вопросы

1. Каким образом десять неформальных свойств модели СВС реализуются в ее формальном описании?

2. В каком случае система S(T, s 0) безопасна?

3. Где в определениях безопасности модели СВС реализовано ss -свойство безопасности классической модели Белла-ЛаПадулы?

4. Где в определениях безопасности модели СВС реализовано * -свойство безопасности классической модели Белла-ЛаПадулы?

5. Где в определениях безопасности модели СВС реализовано ds -свойство безопасности классической модели Белла-ЛаПадулы?

Лекция 8.

Модели безопасности информационных потоков

Автоматная модель безопасности информационных потоков

В автоматной модели безопасности информационных потоков система защиты представляется детерминированным автоматом, на вход которого поступает последовательность команд пользователей. Основными элементами автоматной модели безопасности информационных потоков являются:

V ¾ множество состояний системы;

U ¾ множество пользователей;

M ¾ множество матриц доступов;

|

|

|

|

|

Дата добавления: 2014-11-20; Просмотров: 672; Нарушение авторских прав?; Мы поможем в написании вашей работы!