КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Расширенная модель Take-Grant 7 страница

|

|

|

|

Обоснуем, что в модели ролевого управления доступом, соответствующей требованиям либерального или строгого мандатного управления доступом, невозможна реализация запрещенных информационных потоков от объектов с высоким уровнем конфиденциальности к объектам с низким уровнем диссертации.

Теорема 10.1. Если модель ролевого управления доступом соответствует требованиям либерального или строгого мандатного управления доступом, то в ней для любых объектов o, o ’ Î O таких, что c (o) > c (o ’), невозможно возникновение информационного потока от o к o ’.

Доказательство. Докажем от противного. Пусть существуют объекты o, o ’ Î O такие, что c (o) > c (o ’), и возможно возникновение информационного потока от o к o ’. По определению 4.24 существуют роли r, r ’ Î R и сессия s Î S, такие что (o, read) Î PA (r), (o ’, write) Î PA (r ’) и r, r ’ Î roles (s). Следовательно, выполняется одно из условий:

- выполняются требования либерального мандатного управления доступом и по определению 10.16 выполняются условия r = с (o)_ read, r ’= с (o ’)_ write и с (o) £ с (o ’);

- выполняются требования строгого мандатного управления доступом и по определению 10.17 выполняются условия r = с (o)_ read, r ’= с (o ’)_ write и с (o) = с (o ’).

Противоречие. Теорема доказана. ■

Защита от угроз конфиденциальности и целостности информации

Модель мандатного ролевого управления доступом в первую очередь ориентирована на обеспечение защиты от угрозы конфиденциальности информации. В то же время возможно доопределение свойств модели с целью анализа систем защиты от двух угроз: целостности информации и конфиденциальности информации.

Используем обозначения модели ролевого управления доступом защиты от угрозы конфиденциальности информации. Также используем обозначения:

|

|

|

(LI, £) ¾ решетка уровней целостности информации;

ci: U ® LI ¾ функция уровня целостности пользователя;

ci: О ® LI ¾ функция уровня целостности объекта.

По аналогии с моделью ролевого управления доступом защиты от угрозы конфиденциальности информации, будем различать два вида мандатного контроля целостности информации: либеральный и строгий.

Определение 10.18. Доступ (s, (o, r)) Î S ´ P является безопасным для либерального мандатного контроля целостности, если выполняется одно из условий:

- r = read и ci (user (s)) £ ci (o);

- r = write и, если существует доступ (s, (o ’, read)) Î S ´ P, то ci (o) £ ci (o ’).

Определение 10.190. Доступ (s, (o, r)) Î S ´ P является безопасным для строгого мандатного контроля целостности, если выполняется одно из условий:

- r = read и ci (user (s)) £ ci (o);

- r = write и, если существует доступ (s, (o ’, read)) Î S ´ P, то ci (o) = ci (o ’).

Рассмотрим иерархию ролей на множестве RI = { xi _ read | xi Î LI } È { xi _ write | xi Î LI }. Иерархии ролей на множествах { xi _ read | xi Î LI } и { xi _ write | xi Î LI } независимы.

Определение 10.20. Иерархией на множестве ролей RI в соответствии с требованиями либерального мандатного контроля целостности называется отношение частичного порядка «≤», где для ролей r, r ’ Î R справедливо неравенство r ≤ r ’, если выполняется одно из условий:

- r = xi _ read, r ’ = xi ’_ read и xi ’≤ xi;

- r = xi _ write, r ’ = xi ’_ write и xi ≤ xi ’.

Определение 10.21. Иерархией на множестве ролей RI в соответствии с требованиями строгого мандатного контроля целостности называется отношение частичного порядка «≤», где для ролей r, r ’ Î R справедливо неравенство r ≤ r ’, если выполняется одно из условий:

- r = xi _ read, r ’= xi ’_ read и xi ’≤ xi;

- r = xi _ write, r ’= xi ’_ write и xi = xi ’ (каждая роль вида xi _ write сравнима только сама с собой).

Определение 10.22. Модель ролевого управления доступом соответствует требованиям либерального мандатного контроля целостности, если иерархия на множестве ролей RI соответствует требованиям определения 10.20, и выполняются ограничения:

|

|

|

- ограничение функции UA ¾ для каждого пользователя u Î U роль xi _ read = Å(UA (u) Ç { yi _ read | yi Î LI }) Î UA (u) (здесь xi = ci (u)) и { yi _ write | yi Î LI } Ì UA (u);

- ограничение функции roles ¾ для каждой сессии s Î S справедливо равенство roles (s) = { yi _ read | yi Î LI, yi ³ xi } È { xi _ write };

- ограничение функции PA ¾ должно выполняться:

· для каждого xi Î LI доступ (o, read) Î PA (xi _ read) тогда и только тогда, когда доступ (o, write) Î PA (xi _ write);

· для каждого доступа (o, read) Î P существует единственная роль xi _ read: (o, read) Î PA (xi _ read) (здесь xi = ci (o)).

Определение 10.22. Модель ролевого управления доступом соответствует требованиям строгого мандатного контроля целостности, если иерархия на множестве ролей RI соответствует требованиям определения 10.21, и выполняются ограничения:

- ограничение функции UA ¾ для каждого пользователя u Î U роль xi _ read = Å(UA (u) Ç { yi _ read | yi Î LI }) Î UA (u) (здесь xi = ci (u)) и { yi _ write | yi Î LI } Ì UA (u);

- ограничение функции roles ¾ для каждой сессии s Î S справедливо равенство roles (s) = { xi _ read, xi _ write };

- ограничение функции PA ¾ должно выполняться:

· для каждого xi Î LI доступ (o, read) Î PA (xi _ read) тогда и только тогда, когда доступ (o, write) Î PA (xi _ write);

· для каждого доступа (o, read) Î P существует единственная роль xi _ read: (o, read) Î PA (xi _ read) (здесь xi = ci (o)).

Теорема 10.2. Если модель ролевого управления доступом соответствует требованиям либерального или строгого мандатного контроля целостности, то в ней для любых объектов o, o ’ Î O таких, что ci (o) < ci (o ’), невозможно возникновение информационных потоков от o к o ’.

Доказательство. Доказательство теоремы осуществляется аналогично доказательству теоремы 10.1. ■

Построим систему мандатного ролевого управления доступом, ориентированную на защиту от угроз конфиденциальности и целостности информации. Пусть

R = ({ x _ read | x Î L } ´ { xi _ read | xi Î LI }) È ({ x _ write | x Î L }) ´ { xi _ write | xi Î LI }) ¾ множество ролей.

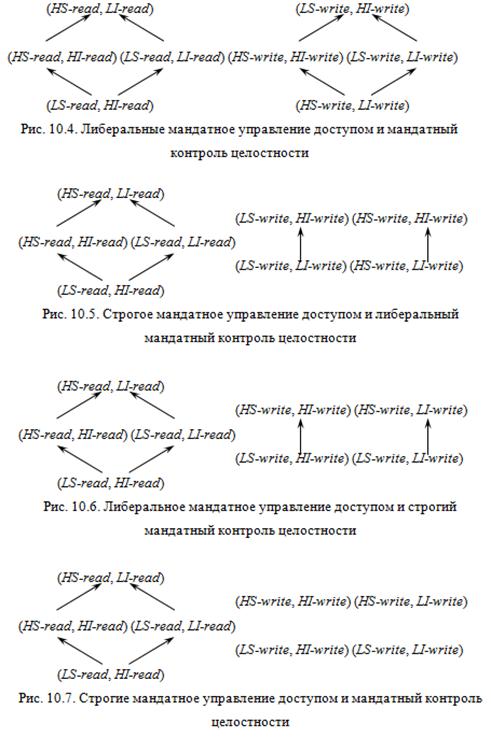

Зададим на множестве ролей R иерархию, при этом возможно произвольное сочетание иерархий ролей либерального или строгого мандатного управления доступом с либеральным или строгим контролем целостности. Иерархии ролей на множествах { x _ read | x Î L } ´ { xi _ read | xi Î LI } и { x _ write | x Î L }) ´ { xi _ write | xi Î LI } независимы.

|

|

|

В качестве примера рассмотрим требования либерального мандатного управления доступом и контроля целостности.

Определение 10.23. Иерархией на множестве ролей R в соответствии с требованиями либерального мандатного управления доступом и контроля целостности называется отношение частичного порядка «≤», где для r = (rc, ri), r ’ = (rc ’, ri ’) Î R, при этом ролей rc, rc ’ Î { x _ read | x Î L } È { x _ write | x Î L }), ri, ri ’ Î { xi _ read | xi Î LI } È { xi _ write | xi Î LI }), справедливо неравенство r ≤ r ’, если rc ≤ rc ’ в иерархии ролей либерального мандатного управления доступом (в соответствии с определением 4.20) и ri ≤ ri ’ в иерархии ролей либерального контроля целостности (в соответствии с определением 10.20).

Определение 10.24. Модель ролевого управления доступом соответствует требованиям либерального мандатного управления доступом и контроля целостности, если иерархия на множестве ролей R соответствует требованиям определения 10.23, и выполняются ограничения:

- ограничение функции UA ¾ для каждого пользователя u Î U роль (x _ read, xi _ read) = Å(UA (u) Ç ({ y _ read | y Î L } ´ { yi _ read | yi Î LI })) Î UA (u) (здесь x = c (u), xi = ci (u)) и { y _ write | y Î L }) ´ { yi _ write | yi Î LI } Ì UA (u);

- ограничение функции roles ¾ для каждой сессии s Î S справедливо равенство roles (s) = {(y _ read, yi _ read) | y Î L, yi Î LI, y £ x, yi ³ xi } È {(x _ write, xi _ write)};

- ограничение функции PA ¾ должно выполняться:

· для каждых x Î L, xi Î LI доступ (o, read) Î PA ((x _ read, xi _ read)) тогда и только тогда, когда доступ (o, write) Î PA ((x _ write, xi _ write));

· для каждого доступа (o, read) Î P существует единственная роль (x _ read, xi _ read): (o, read) Î PA ((x _ read, xi _ read)) (здесь x = c (o), xi = ci (o)).

Для решеток уровней конфиденциальности (L, £) = { LS, HS } и уровней целостности (LI, £) = { LI, HI } на рис. 10.4-10.7 представлены иерархии ролей для четырех возможных сочетаний иерархий ролей либерального или строгого мандатного управления доступом с либеральным или строгим мандатным контролем целостности.

|

|

|

Контрольные вопросы

1. В модели мандатного ролевого управления доступом является ли решеткой иерархия ролей, соответствующая требованиям либерального или строгого мандатного управления доступом?

2. Либеральное или строгое мандатное управление доступом модели рассматривается в классической модели Белла-ЛаПадулы?

3. Каким образом в определениях либерального или строгого мандатного управления доступом модели ролевого управления доступом реализовано ss -свойство классической модели Белла-ЛаПадулы?

4. Каким образом в определениях либерального или строгого мандатного управления доступом модели ролевого управления доступом реализовано *-свойство классической модели Белла-ЛаПадулы?

5. Построить графы иерархии ролей для модели мандатного ролевого управления доступом для решеток уровней конфиденциальности (L, £) = { LS, MS, HS } и уровней целостности (LI, £) = { LI, MI, HI }.

Лекция 11.

СУБЪЕКТНО-ОРИЕНТИРОВАННАЯ МОДЕЛЬ ИЗОЛИРОВАННОЙ ПРОГРАММНОЙ СРЕДЫ

Как правило, модели, ориентированные на реализацию политики безопасности, не учитывают возможности субъектов по изменению конфигурации или параметров функционирования КС, которые могут привести к изменению ее свойств и, как предельный случай, к полной неприменимости той или иной модели к описанию отношений «субъект-объект» в измененной системе.

Рассмотрим на основе субъектно-ориентированную модель ИПС, в которой основное внимание уделяется определению порядка безопасного взаимодействия субъектов системы, описанию и обоснованию необходимых условий реализации в системе ИПС. Данная модель основана на дискреционном управлении доступом.

Определение 11.1. Объект o в момент времени t ассоциирован с субъектом s, если состояние объекта o повлияло на состояние субъекта s в следующий момент времени t + 1 (т.е. субъект s использует информацию, содержащуюся в объекте o).

Субъект в общем случае реализует некоторое отображение множества ассоциированных объектов в момент времени t на множество ассоциированных объектов в момент времени t + 1. В связи с этим можно выделить ассоциированные объекты, изменение которых изменяет вид отображения ассоциированных объектов (объекты, содержащие, как правило, код программы) ¾ функционально ассоциированные, и ассоциированные объекты-данные (являющиеся аргументом операции, но не изменяющие вида отображения). Далее под ассоциированными объектами понимаются функционально ассоциированные объекты, в иных случаях делаются уточнения.

Определение 11.2. Объект o называется источником для субъекта s ’, если существует субъект s, в результате воздействия которого на объект o в системе возникает субъект s ’. Субъект s, порождающий новый субъект из объекта o,в свою очередь называется активизирующим субъектом для субъекта s ’, которого назовем порожденным субъектом.

Используем обозначения:

[ s ] t ¾ множество объектов, ассоциированных с субъектом s в момент времени t;

Stream (s, o) ® o ’¾ поток информации от объекта o к объекту o ’;

Create (s, o) ® s ’¾ операция порождения субъектов (из объекта o порожден субъект s ’при активизирующем воздействии субъекта s).

Очевидно, что операция порождения субъектов зависит как от свойств активизирующего субъекта, так и от содержания объекта-источника.

В момент порождения субъекта s ’из объекта o он является ассоциированным объектом для субъекта s ’.

В определении подчеркнуто, что поток информации рассматривается не между субъектом и объектом, а между объектами, например, объектом и ассоциированными объектами субъекта (либо между двумя объектами). Активная роль субъекта выражается в реализации данного потока (это означает, что операция порождения потока локализована в субъекте и отображается состоянием его функционально ассоциированных объектов). Отметим, что операция Stream может создавать новый объект или уничтожать его.

Отношение «между объектами существует информационный поток» является транзитивным (относительно пары субъектов), т.е., если существует Stream (s, o) ® o ’и существует Stream (s ’, o ’) ® o ’’, то существует и Stream ((s, s ’), o) ® o ’’.

Выделим все множество информационных потоков Pf и в соответствии с априорно заданной политикой безопасности разобьем его на два непересекающихся подмножества Nf и Lf, где Pf = Nf È Lf, Nf Ç Lf = Æ, Nf ¾ подмножество запрещенных информационных потоков, характеризующее несанкционированный доступ, Lf ¾ подмножество информационных потоков, характеризующих легальный доступ.

В рассматриваемой субъектно-ориентированной модели не производится уточнений известных моделей политик безопасности, но формулируются условия корректного существования элементов КС, обеспечивающих реализацию той или иной политики безопасности. Поскольку критерий разбиения на множества Nf и Lf не связан со следующими далее утверждениями (постулируется лишь наличие субъекта, реализующего фильтрацию потоков), то можно говорить об инвариантности субъектно-ориентированной модели относительно любой принятой в КС политики безопасности (не противоречащей условиям утверждений).

Для разделения всего множества потоков в КС на подмножества Nf и Lf необходимо существование активной компоненты (субъекта), который:

- активизировался бы при возникновении любого потока;

- производил бы фильтрацию потоков в соответствии с принадлежностью к множествам Nf или Lf.

Определение 11.3. Монитор обращений (МО) ¾ субъект, активизирующийся при возникновении любого информационного потока между объектами КС.

Теперь сформулируем понятие монитора безопасности (в литературе также применяется понятие монитора ссылок). Это понятие связано с упоминаемой выше задачей фильтрации потоков. Поскольку целью является обеспечение безопасности КС, то и целевая функция монитора ¾ фильтрация с целью обеспечения безопасности.

Определение 11.4. Монитор безопасности объектов (МБО) ¾ МО, который разрешает потоки, принадлежащие только множеству легального доступа Lf. Разрешение потока в данном случае понимается как выполнение операции над объектом-получателем потока, а запрещение ¾ как невыполнение (т.е. неизменность объекта-получателя потока).

Монитор безопасности объектов фактически является механизмом реализации политики безопасности в КС.

Представляется очевидным, что при изменении функционально ассоциированных с МБО объектов могут измениться и свойства самого МБО, заключающиеся в фильтрации потоков, и, как следствие, могут возникнуть потоки, принадлежащие множеству Nf (рис. 11.1).

Введем в связи с этим понятие корректности субъектов.

Определение 11.5. Субъекты s и s ’называются корректными относительно друг друга, если в любой момент времени отсутствует поток (изменяющий состояние объекта) между любыми объектами o и o ’ассоциированными, соответственно, с субъектами s и s ’. Таким образом, выполняется условие:

для t ³ 0, o Î [ s ] t, o ’ Î [ s ’] t не существует субъекта s ’’ такого, что или Stream (s ’’, o) ® o ’, или Stream (s ’’, o ’) ® o.

Смысл понятия корректности можно пояснить на примере: существующие в едином пространстве ОС программы не должны иметь функциональных возможностей изменения «чужого» вектора кода и состояния переменных.

Определение 11.6. Субъекты s и s ’называются абсолютно корректными относительно друг друга, если множества ассоциированных объектов указанных субъектов не имеют пересечения. Таким образом, выполняется условие:

для t ³ 0, [ s ] t Ç [ s ’] t = Æ.

Абсолютная корректность легко достижима в случае виртуального адресного пространства.

Определение 11.7. Монитор порождения субъектов (МПС) ¾ субъект, активизирующийся при любом порождении субъектов.

По аналогии с переходом от МО к МБО введем понятие монитора безопасности субъектов.

Определение 11.8. Монитор безопасности субъектов (МБС) ¾ МПС, который разрешает порождение субъектов только для фиксированного множества пар активизирующих субъектов и объектов-источников.

Определение 11.9. КС называется замкнутой по порождению субъектов (обладает замкнутой программной средой), если в ней действует МБС.

Воздействие МБС выделяет во всем множестве субъектов КСподмножество разрешенных субъектов.

Замкнутости КС по порождению субъектов недостаточно для описания свойств системы в части защищенности, поскольку необходимо обеспечить корректность порождаемых МБС субъектов относительно его самого и МБО. Механизм замкнутой программной среды сокращает множество возможных субъектов до некоторого множества фиксированной мощности, но при этом допускает существование некорректных субъектов, включенных в замкнутую среду.

Сформулируем определение ИПС.

Определение 11.10. Программная среда называется изолированной (абсолютно изолированной), если она является замкнутой по порождению субъектов (в ней действует МБС) и субъекты из порождаемого множества корректны (абсолютно корректны) относительно друг друга, МБС и МБО.

Любое подмножество субъектов ИПС, включающее МБС, также составляет ИПС. Дополнение ИПС (абсолютной ИПС) субъектом, корректным (абсолютно корректным) относительно любого из числа входящих в ИПС (абсолютную ИПС), оставляет ее изолированной (абсолютно изолированной).

Лемма 11.1. МБО в абсолютной ИПС разрешает порождение потоков только из множества Lf.

Доказательство. Из определения абсолютной ИПС следует возможность существования в программной среде только конечного множества субъектов, которые в свою очередь корректны относительно МБС и МБО. Следовательно ассоциированные объекты МБО могут изменяться только самим МБО, и в КС реализуются только потоки, принадлежащие множеству Lf. Лемма доказана. ■

При рассмотрении операции порождения субъекта возникает важная задача, связанная с тем, что в реальных КС одинаково поименованные объекты в различные моменты времени могут иметь различное размещение (например, размещение в разных каталогах).

Определение 11.11. Объекты o и o ’тождественны в момент времени t, если они совпадают как слова, записанные в одном языке.

Определение 11.12. Субъекты s и s ’тождественны в момент времени t, если попарно тождественны все ассоциированные с ними объекты.

Порожденные субъекты тождественны, если тождественны порождающие субъекты и объекты-источники. Верность данного замечания следует из тождества функционально ассоциированных объектов в порождающих субъектах, которые отвечают за порождение нового субъекта, а также из тождества аргументов (ассоциированных объектов-данных), которые соответствуют объектам-источникам.

Предположим, что зафиксировано состояние объекта o в некоторый момент времени t 0. Будем обозначать состояние объекта o в момент времени t как o [ t ].

Определение 11.13 Операция порождения субъекта Create (s, o) ® s ’называется порождением с контролем неизменности объекта-источника, если для любого момента времени t > t 0, в который активизирована операция порождения объекта Create, порождение субъекта s ’возможно только при тождественности объектов o [ t 0] и o [ t ].

В условиях определения 5.13 порожденные субъекты s ’[ t 1] и s ’[ t 2] тождественны, если t 1> t 0и t 2> t 0. При t 1= t 2порождается один и тот же субъект.

Лемма 11.2 (базовая теорема ИПС). Если с момента времени t 0в абсолютной ИПС действует только порождение субъектов с контролем неизменности объекта-источника, и все порождаемые субъекты абсолютно корректны относительно друг друга и существующих субъектов (в том числе, МБО и МБС), то в любой момент времени t > t 0программная среда также остается абсолютной ИПС.

Доказательство. По условию теоремы в программной среде возможно существование потоков, изменяющих состояние объектов, не ассоциированных в этот момент времени с каким-либо субъектом. Если объект с измененным состоянием не является источником для порождения субъекта, то множество субъектов ИПС нерасширяемо, в противном случае (измененный объект является источником для порождения субъекта) по условиям теоремы (порождение субъекта с контролем) порождение субъекта невозможно. Следовательно, мощность множества субъектов не может превышать той, которая была зафиксирована до изменения состояния любого объекта. Таким образом, в любой момент времени t > t 0программная среда остается абсолютной ИПС. Лемма доказана. ■

Можно сформулировать методологию проектирования (разработки) гарантированно защищенных КС. Сущность данной методологии состоит в том, что при проектировании защитных механизмов КС необходимо опираться на совокупность приведенных выше достаточных условий, которые должны быть реализованы для субъектов, что гарантирует защитные свойства, определенные при реализации МБО в КС (т.е. гарантированное выполнение заданной МБО политики безопасности).

Рассмотренная концепция ИПС является расширением классического подхода к реализации ядра безопасности. Обычно модель функционирования ядра безопасности изображается в виде следующей схемы (рис. 11.2). Объект управления (ОУ) содержит в себе информацию о разрешенных или запрещенных информационных потоках.

Для учета влияния субъектов в КС на систему защиты целесообразно рассматривать расширенную схему взаимодействия элементов системы. При этом должна быть особо подчеркнута роль МБС при порождении субъектов из объектов (рис. 11.3).

Взаимодействие субъектов и объектов при порождении потоков уточнено введением ассоциированных с субъектом объектов. ОУМБО содержит информацию о разрешенных значениях отображения Stream (об элементах множества Lf или Nf) и ассоциирован (ассоциированный объект-данные) с МБО, и ОУМБС ¾ содержит информацию означениях отображения Create (элементы множества разрешенных объектов-источников) и ассоциирован с МБС.

Опираясь на лемму 11.2, опишем метод субъектно-объектного взаимодействия в рамках ИПС для наиболее распространенной архитектуры КС. Для создания гарантированно защищенной КС (в смысле выполнения заданной политики безопасности) достаточно:

1. Убедиться в попарной корректности субъектов, замыкаемых в ИПС, и убедиться в корректности любого субъекта относительно МБО и МБС.

2. Спроектировать и реализовать программно или программно-аппаратно МБС так, чтобы:

· для любого субъекта и любого объекта производился контроль порождения субъектов, т.е., чтобы реализация МБС соответствовала его определению;

· порождение любого субъекта происходило с контролем неизменности объекта-источника.

3. Реализовать МБО в рамках априорно сформулированной политики безопасности.

Необходимо обратить внимание на следующее. ОУМБС, который является ассоциированным объектом МБС, играет решающую роль в проектировании ИПС. При возможности изменения состояния ОУМБС потенциально возможно «размыкание» программной среды, т.е. добавление к множеству разрешенных субъектов дополнительных, реализующих функции нарушителя. С другой стороны, процесс управления безопасностью подразумевает возможность изменения объекта управления. Возможность изменения объекта управления (реализация потока Stream (субъект управления, ассоциированный объект субъекта управления) ® ОУМБС) должна присутствовать для выделенных субъектов (возможно с дополнительным условием активизации этого субъекта выделенным пользователем или пользователями).

|

|

|

|

|

Дата добавления: 2014-11-20; Просмотров: 899; Нарушение авторских прав?; Мы поможем в написании вашей работы!