КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Сетевая политика безопасности

|

|

|

|

При задании сетевой ПБ необходимо определить процедуры защиты своей сети, ее содержимого и пользователей от ущерба и потерь. С этой точки зрения сетевая ПБ играет роль проведения в жизнь общей ПБ, определенной в организации. Сетевая ПБ концентрируется на контроле сетевого трафика и его использования. Она определяет сетевые ресурсы и угрозы, использование и возможности сети, а также детальные планы действий при нарушении ПБ.

При применении сетевой ПБ необходимо стратегически реализовать защитные границы внутри своей сети. Эти стратегические границы называются сетевыми периметрами. Устанавливая уровни безопасности сетевых периметров, можно осуществлять множественный контроль безопасности сетевого трафика.

Для установления сетевых периметров необходимо определить защищаемые компьютеры и сети, а также определить защитные механизмы для них. Одним из основных таких элементов является межсетевой экран. Чтобы установить успешный периметр безопасности, межсетевой экран (МЭ) должен быть шлюзом для всех соединений между доверенными сетями, не доверенными и неизвестными. Каждая сеть может содержать множество внутренних периметров. Чтобы понять, как сетевые периметры располагаются относительно друг друга, рассмотрим два типа сетевых периметров: внешний и внутренний.

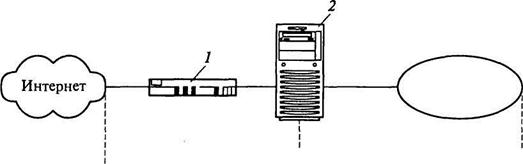

В простейшем случае сетевой периметр организации включает в себя внешний и внутренний периметры (рис. 1.6).

|

| Локальная сеть организации |

| Внешний периметр |

| Внутренний периметр |

Внешний сетевой периметр идентифицирует точку разделения между устройствами, которые контролируются, и теми, которые не контролируются. Обычно этой точкой является маршрутизатор, который используется для разделения своей сети от сети провайдера Интернета.

Внутренний сетевой периметр представляет собой дополнительные границы, в которых размещаются другие механизмы безопасности, такие как МЭ и фильтрующие маршрутизаторы. В этом случае внешний и внутренний периметры определены расположением внешнего и внутреннего маршрутизаторов и МЭ. Расположение МЭ между внутренним и внешним маршрутизаторами дает наибольшую дополнительную защиту от атак с обеих сторон, но значительно уменьшает трафик, который должен исследовать МЭ, так как ему не нужно просматривать пакеты, циркулирующие во внутренней сети.

С точки зрения пользователей внешних сетей МЭ представляет собой все доступные компьютеры доверенной сети. Он определяет центральную точку, через которую должны проходить все соединения между двумя сетями.

Внешний сетевой периметр является наиболее небезопасной областью сетевой инфраструктуры организации. Обычно эта область предназначается для маршрутизаторов, МЭ и общедоступных интернет-серверов, таких как HTTP, FTP или e-mail. Поскольку к этой области легко получить доступ, она является наиболее часто атакуемой (обычно для того, чтобы через нее получить доступ к внутренней сети). Поэтому критичные данные, предназначенные только для внутреннего использования, не должны располагаться во внешнем сетевом периметре.

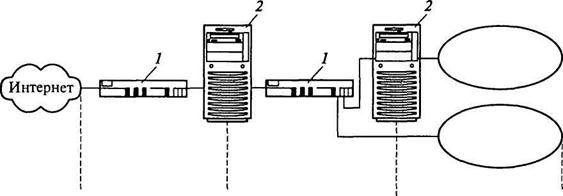

Можно использовать множество внутренних МЭ для установки множества внутренних сетевых периметров (рис. 1.7).

Использование внутренних межсетевых экранов позволяет ограничить доступ к совместно используемым внутренним ресурсам сети.

|

| Локальная сеть организации |

| Локальная сеть организации |

| Внутренний периметр; Внутренние периметры |

| ] Внешний периметр |

| второго уровня |

Доверенными сетями являются сети внутри сетевого периметра безопасности. Под доверенными сетями понимаются сети, над

которыми специалисты организации имеют полный административный контроль. При установке МЭ необходимо точно идентифицировать типы сетей, которые присоединяются к МЭ посредством сетевых адаптеров. После начального конфигурирования доверенные сети включают МЭ и все сети позади него.

Недоверенными сетями являются сети, которые находятся вне установленного сетевого периметра. Они являются недоверенными, так как они вне контроля. При установке МЭ необходимо также точно определить недоверенные сети, от которых МЭ может допускать запросы.

Неизвестными сетями являются сети, которые не являются ни доверенными, ни недоверенными. Неизвестные сети существуют вне периметра безопасности (по умолчанию все недоверенные сети рассматриваются как неизвестные).

Область внешнего сетевого периметра называют демилитаризованной зоной (Demilitarized Zone, DMZ). Демилитаризованная зона — по международному праву территория, на которой ликвидированы военные укрепления и сооружения, запрещено содержание вооруженных сил.

В русском языке есть более подходящее название — «нейтральная зона» (территория, географический район, где по международному соглашению или решению государства, к которому он принадлежит, запрещается размещение военных объектов, подготовка и ведение боевых действий). Так как аббревиатура DMZ прижилась в Интернете и компьютерных публикациях, будем использовать ее.

Важной составной частью политики безопасности является сетевая политика безопасности или политика сетевого подключения. Политикой сетевого подключения должны быть определены типы устройств, разрешенные для подключения к сети. В ней должны быть детально определены настройки систем, которые допускается подключать к сети. Эта политика может включать в себя следующие разделы:

• описание процесса установки и настройки операционной системы (ОС) и приложений, а также их функциональных возможностей, которые разрешено использовать;

• местоположение в сети (физической подсети) систем определенного типа и процедура разрешения вопросов адресации в сети;

• требование об установке и регулярном обновлении антивирусного ПО;

• описание настройки прав пользователей и защиты ресурсов,

обеспечиваемых ОС;

процедуры, которым необходимо следовать для создания новой учетной записи пользователя, и аналогичные процедуры для ее удаления;

• запрет на установку дополнительных аппаратных или программных компонентов без одобрения сетевого администратора (или другого ответственного лица).

|

|

|

|

|

Дата добавления: 2014-01-15; Просмотров: 3549; Нарушение авторских прав?; Мы поможем в написании вашей работы!