КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

ВВЕДЕНИЕ. Обязательные источники

|

|

|

|

ПЛАН ЛЕКЦИИ

МОСКВА – 2011

Фондовая лекция № 18

Обязательные источники

1. Конституция Российской Федерации. 12 декабря 1993 года.

2. Об информации, информационных технологиях и о защите информации. Федеральный закон Российской Федерации от 27 июля 2006 года №149- ФЗ.

3. О персональных данных. Федеральный закон Российской Федерации от 27 июля 2006 года №152-ФЗ.

4. Об утверждении перечня сведений конфиденциального характера. Указ Президента Российской Федерации №188 от 6 марта 1997 года.

5. ГОСТ 34.003-90. Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения.

6. ГОСТ Р 50922-2006. от 12.07.2008 года. Защита информации. Основные термины и определения. Защита информации.

7. Доктрина информационной безопасности Российской Федерации. Утверждена Указом Президента РФ от 9 сентября 2000 года №Пр-1895.

Основная литература

1. В.И. Ярочкин Информационная безопасность. – М.: Гаудеамус, 2004. – 544с.

2. В.В. Мельников, С.А. Клейменов, А.М. Петраков Информационная безопасность. – М.: Академия, 2005. – 336с.

3. В.В. Мельников Безопасность информации в автоматизированных системах. – М.: Финансы и статистика, 2003. – 368с.

4. В.А. Герасименко, А.А. Малюк Основы защиты информации. – М.: 2000.

5. П.Н. Девянин, О.О. Михальский, Д.И. Правиков, А.Ю. Щербаков Теоретические основы компьютерной безопасности: Учебное пособие для ВУЗов. – М.: Радио и связь, 2000. – 192с.

6. Бачило И.Л., Лопатин В.Н., Федотов М.А. Информационное право: Учебник/ Под ред. Акад. РАН Б.Н. Топорникова. - СПб.: Издательство «Юридический центр Пресс», 2001.

по учебной дисциплине «ТЕОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И МЕТОДОЛОГИЯ ЗАЩИТЫ ИНФОРМАЦИИ»

(специальность 090103.65 – «Организация и технология защиты информации»)

Тема 18: Классификация видов, методов и средств защиты информации

Обсуждена и одобрена на заседании

кафедры информационной безопасности

(протокол № 8. от 18.03.2011г.).

ВВЕДЕНИЕ

1. Обоснование состава и системная классификация средств защиты информации.

2. Технические средства защиты.

3. Программные средства защиты.

4. Организационные средства защиты.

5. Криптографические средства защиты.

ЗАКЛЮЧЕНИЕ

ЛИТЕРАТУРА

В современных автоматизированных системах обработки данных (АСОД) хранятся и циркулируют огромные массивы информации, большая часть которой является конфиденциальной. Доступ к этой информации посторонних лиц может обернуться серьезной угрозой для деятельности организации. А ее утеря или искажение могут нанести значительный ущерб организации и отдельным личностям.

Существующие технологии обработки информации, как правило, практически полностью открыты. С точки зрения безопасности информации в большинстве случаев такие системы содержат множество потенциальных каналов несанкционированного вмешательства в работу АСОД. Особенно это относится к рабочим станциям, именно на них и обрабатывается важная информация.

Традиционными способами обеспечения безопасности информации являются организационные меры (инструкции, приказы и т.п., определяющие процедуры допуска к информации, порядок обращения с документами и т.д.), контроль доступа в помещения, технические меры (защита от прослушивания и т.п.). Они позволяют решить многие проблемы. Но в применении к вычислительной технике эти меры не обеспечат достижения желаемых результатов без использования специализированных программных или программно-аппаратных средств, позволяющих обеспечить гарантированное исполнение пользователями положений соответствующих документов.

В настоящее время характерными и типичными становятся следующие особенности использования вычислительной техники:

- непрерывно возрастающий удельный вес автоматизированных процедур в общем объеме процессов обработки данных;

- расширение сферы ответственных решений, принимаемых в автоматизированном режиме и на основе автоматизированной обработки информации;

- увеличивающаяся концентрация в АСОД информационных ресурсов;

- значительная территориальная удаленность компонентов АСОД;

- усложнение режимов функционирования технических средств АСОД;

- накопление на технических носителях огромных объемов информации, причем, для многих видов информации становится все более трудным (и даже невозможным) изготовление немашинных аналогов (дубликатов);

- интеграция в единых базах данных информации различного назначения и различной принадлежности;

- долговременное хранение больших массивов информации на машинных носителях;

непосредственный и одновременный доступ к ресурсам АСОД большого числа пользователей различных категорий и различных учреждений;

- интенсивная циркуляция информации между компонентами АСОД, в том числе, и расположенных на больших расстояниях друг от друга;

- возрастающая стоимость ресурсов АСОД.

Однако создание индустрии переработки информации, давая объективные предпосылки для грандиозного повышения эффективности жизнедеятельности человечества, порождает целый ряд сложных и крупномасштабных проблем. Одной из таких проблем является надежное обеспечение сохранности и установленного статуса использования информации, циркулирующей и обрабатываемой в информационно-вычислительных установках, центрах, системах и сетях или коротко - в автоматизированных системах обработки данных (АСОД). Данная проблема в представлениях теоретиков и практиков, работающих в области информационных технологий, оформилась под названием проблемы защиты информации.

1. Обоснование состава и системная классификация

средств защиты информации

Для решения любой задачи в автоматизированных системах обработки данных (АСОД) в ней, как известно, должны быть предусмотрены адекватные по содержанию и достаточные по количеству средства, характер которых определяется также степенью формализации задачи. При этом сколько-нибудь регулярной (а тем более формализованной) методологии выбора необходимых и достаточных средств для решения заданной совокупности задач не существует, такой выбор обычно осуществляется на основе непосредственного анализа конкретных задач, причем главным образом используется опыт решения аналогичных задач.

Подобным приемом воспользуемся и здесь при обосновании состава необходимых средств для решения задач защиты информации в АСОД.

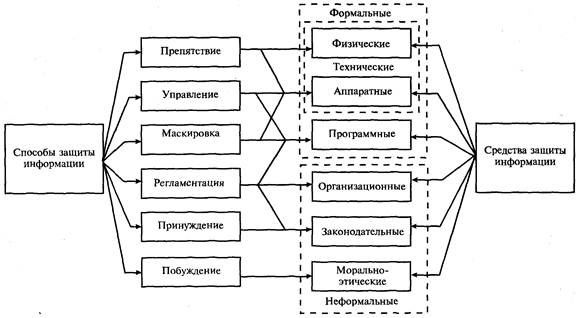

К настоящему времени разработан весьма представительный по номенклатуре арсенал различных средств защиты информации, с помощью которых может быть обеспечен требуемый уровень защищенности информации в АСОД. Множество и разнообразие, возможных средств защиты определяется, прежде всего, способами воздействия на дестабилизирующие факторы или порождающие их причины, причем воздействия в направлении, способствующем повышению значений показателей защищенности или (по крайней мере) сохранению прежних (ранее достигнутых) их значений. Эти способы могут быть классифицированы так, как показано на рис. 1.

Рис. 1. Классификация способов и средств защиты информации

Суть выделенных на рисунке 1 способов защиты в общих чертах заключается в следующем:

Препятствие рассматривается как создание на пути возникновения или распространения дестабилизирующего фактора некоторого барьера, не позволяющего соответствующему фактору стать опасным.

Типичными примерами препятствий являются блокировки, не позволяющие техническому устройству или программе выйти за опасные границы; создание физических препятствий на пути злоумышленников и т.п.

Управление есть определение на каждом шаге функционирования АСОД таких управляющих воздействий на элементы системы, следствием которых будет решение (или способствование решению) одной или нескольких задач защиты информации.

Маскировка (защищаемой информации) предполагает такие ее преобразования, вследствие которых она становится недоступной для злоумышленников или доступ к ней существенно затрудняется.

Регламентация, как способ защиты информации, заключается в разработке и реализации в процессе функционирования АСОД комплексов мероприятий, создающих такие условия обработки информации, при которых существенно затрудняется проявление и воздействие дестабилизирующих факторов.

Принуждение есть такой способ защиты, при котором пользователи и персонал АСОД вынуждены соблюдать правила и условия обработки под угрозой материальной, административной или уголовной ответственности.

Побуждение есть способ защиты информации, при котором пользователи и персонал АСОД внутренне (то есть материальными, моральными, этическими, психологическими и другими мотивами) побуждаются к соблюдению всех правил обработки информации.

Рассмотренные способы обеспечения защиты информации реализуются в АСОД применением различных средств. Причем различают формальные и неформальные средства.

К формальным относятся такие средства, которые выполняют свои функции по защите информации формально, то есть преимущественно без участия человека. К неформальным относятся средства, основу содержания которых составляет целенаправленная деятельность людей.

Формальные средства в свою очередь делятся на технические (физические и аппаратные) и программные, а неформальные – на организационные, законодательные и морально-этические.

Подробнее рассмотрим, выделенные на рисунке 1 классы средств защиты информации.

Физические средства – механические, электрические, электромеханические, электронные, электронно-механические и т.п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов.

Аппаратные средства – самые различные электронные и электронно-механические устройства, схемно встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации.

Программные средства – специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения АСОД с целью решения задач защиты информации.

Организационные средства – организационно-технические мероприятия, специально предусматриваемые в технологии функционирования АСОД с целью решения задач защиты информации.

Законодательные средства – нормативно-правовые акты, с помощью которых регламентируются права и обязанности, а также устанавливается ответственность всех лиц и подразделений, имеющих отношение к функционированию системы, за нарушение правил обработки информации, следствием чего может быть нарушение ее защищенности.

Законодательные средства формируются путем издания соответствующих юридических актов, что является прерогативой соответствующих органов.

Морально-этические средства – сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе.

Морально-этические нормы формируются в процессе жизнедеятельности общества.

Далее в лекции сосредоточим внимание на технических, программных и организационных средствах, являющихся основным инструментом органов защиты информации.

Общая характеристика выделенных классов средств защиты информации приведена в таблице 1.

Таблица 1. Общая характеристика классов средств защиты

| Характеристика | Классы средств защиты | ||

| Технические | Программные | Организационные | |

| 1. Основная сущность | Технические устройства, сооружения и системы, способные самостоятельно или в комплексе с другими средствами решать задачи защиты | Специальные программы, включаемые в состав программного обеспечения АСОД для решения в них (самостоятельно или в комплексе с другими средствами) задач защиты | Организационно-технические и организационно-правовые мероприятия и акты, осуществляемые в процессе проектирования, создания и эксплуатации АСОД с целью решения (или обеспечения решения) задач защиты |

| 2. Достоинства | 1. Надежность функционирования. 2. Независимость от субъективных факторов. 3. Высокая устойчивость от модификаций. | 1. Универсальность. 2. Гибкость. 3. Надежность функционирования. 4. Простота реализации. 5. Широкие возможности модификации и развития. | 1. Широкий круг решаемых задач. 2. Простота реализации. 3. Гибкость реагирования на несанкционированные действия. 4. Практически неограниченные возможности изменения и развития. |

| 3. Недостатки | 1. Недостаточная гибкость. 2. Громоздкость физических средств. 3. Высокая стоимость. | 1. Снижение функциональных возможностей АСОД. 2. Необходимость использования ЗУ АСОД. 3. Подверженность случайным или закономерным модификациям. 4. Ориентация на вполне определенные типы ЭВМ. | 1. Необходимость использования людей. 2. Повышенная зависимость от субъективных факторов. 3. Высокая зависимость от общей организации работ на объекте. |

Для формирования возможно более полного арсенала потенциально возможных средств защиты необходимо осуществить системный анализ возможностей решения различных задач защиты средствами различных классов. Существо и содержание такого анализа на уровне классов задач приведены в таблице 2, в которой даны перечни потенциально возможных средств защиты, которые могут быть использованы для решения задач различных классов.

Таблица 2. Возможные средства решения задач защиты информации.

| Класс задач защиты | Потенциально возможные средства решения | ||

| Технические | Программные | Организационные | |

| 1. Введение избыточности элементов системы | 1. Установка дополнительных средств генерирования информации. 2. Установка дополнительной аппаратуры связи. 3. Выделение дополнительных каналов связи. 4. Установка дополнительной аппаратуры подготовки данных. 5. Установка дополнительных устройств ввода данных. 6. Установка дополнительных процессоров. 7. Установка дополнительных ВЗУ. 8. Установка дополнительных терминальных устройств. 9. Установка дополнительных средств выдачи данных. 10. Создание дополнительного запаса сменных носителей информации. 11. Создание дополнительных ЗИП.. 12. Установка дополнительной контрольной и другой обеспечивающей аппаратуры. 13. Создание дополнительных систем охраны и наблюдения. | 1. Создание дополнительных копий: – компонентов общего программного обеспечения, – компонентов системного программного обеспечения, – СУБД, – пакетов прикладных программ, – сервисных программ. 2. Разработка запасных программ наиболее важных процедур обработки данных. 3. Разработка программ организации повторения процедур обработки. 4. Разработка программ обеспечения процессов обработки. | 1. Введение дополнительной численности пользователей наиболее ответственных категорий, диспетчеров и операторов систем обработки, администрации банков данных, системных программистов, инженерно-технического персонала. 2. Разработка дополнительных (запасных) процедур и технологических маршрутов основной обработки информации. 3. Разработка дополнительных процедур и схем обеспечения обработки информации. |

| 2.Резервирование элементов системы | 1. Выведение в холодный резерв: – средств генерирования информации, – аппаратуры связи, – каналов связи, – аппаратуры подготовки данных, – устройств ввода данных, – процессоров, ВЗУ, – терминальных устройств, – контрольной и другой обеспечивающей аппаратуры, – систем (устройств) охраны, наблюдения, регулирования и т.п. 2. Выведение в горячий резерв технических средств, перечисленных в п. 1 3. Разработка технических средств включения в работу резервного устройства. | 1. Создание копий программных элементов, находящихся в холодном резерве (на носителях, находящихся в хранилищах): – базового программного обеспечения, – системного программного обеспечения, – прикладного программного обеспечения, – специальных и вспомогательных программ. 2. Создание копий программных элементов, находящихся в горячем резерве (на носителях, установленных на включенных устройствах в ЗУ) – тех же компонентов, что и в п. 1 3. Разработка программ включения в работу резервных программ. 4. Разработка программ включения в работу резервных технических устройств. | 1. Выведение в горячий резерв специалистов, участвующих в обработке информации: – пользователей, участвующих в решении наиболее важных задач, – диспетчеров и операторов системы обработки, – администраторов банков данных, – специалистов по защите информации, – инженерно-технического и обслуживающего персонала. 2. Создание и обучение холодного резерва основных категорий специалистов. 3. Разработка технологии включения в работу резервных технических средств. 4. Разработка технологии включения в работу резервных программных компонентов. 5. Разработка правил использования должностных лиц, находящихся в горячем резерве. 6. Разработка правил использования людей, находящихся в холодном резерве. |

| 3. Регулирование доступа к элементам системы | 1. Ограждение территории. 2. Установка замков на дверях помещений: простых, кодовых, программно-управляемых. 3. Оборудование пультов управления техническими средствами АСОД, индивидуальными ключами. 4. Оборудование замками устройств управления ВЗУ. 5. Оснащение дверей помещений и устройств АСОД радиоуправляемыми замками. 6. Установка средств опознавания человека: по голосу, по отпечаткам пальцев, по длине и форме пальцев, по подписи, по фотокарточке, по специальной идентифицирующей карте. 7. Оснащение АСОД микропроцессорными устройствами опознавания. | 1. Программы поддержки программно-управляемых замков. 2. Программы поддержки автоматизированных контрольно-пропускных пунктов. 3. Программы опознавания: по простому паролю, по набору, по разовому. 4. Программы диалоговой процедуры опознавания. 5. Программы проверки прав на доступ к ресурсам АСОД. | 1. Разработка и внедрение системы доступа к элементам АСОД. 2. Разработка и внедрение системы идентификации людей и элементов АСОД. 3. Разработка и внедрение системы правил распределения идентифицирующей информации. 4. Разработка и внедрение системы правил опознавания людей и элементов АСОД. 5. Оборудование и организация работы контрольно-пропускных пунктов |

| 4. Регулирование использования элементов системы | 1. Оснащение АСОД вычислительными машинами, имеющими в своем составе специальные регистры граничных адресов ЗУ | 1. Программы разграничения доступа к техническим средствам: – по устройствам, – по дням недели, – по календарным датам, – по часам суток. 2. Программы разграничения доступа к программам: – по именам, – по функциям, – по временным параметрам (дни, даты, часы). 3. Программы разграничения доступа к данным: – по спискам, – по матрице полномочий, – по мандату. 4. Программная реализация мандатной архитектуры ЗУ. | 1. Разработка и внедрение системы разграничения доступа: – к техническим средствам, – к элементам математического обеспечения, – к программам, – к массивам (базам) данных. 2. Разработка и реализация мероприятий организационного разграничения доступа. |

| 5. Защитное преобразование данных | 1. Аппаратура считывания кодов. 2. Аппаратура сравнения кодов. 3. Аппаратура кодирования-декодирования данных. 4. Аппаратура шифрования-дешифрования данных. 5. Аппаратура снятия идентифицирующих данных человека. 6. Аппаратура генерирования маскирующих излучений. | 1. Программы кодирования-декодирования данных. 2. Программы шифрования-дешифрования данных. 3. Программы расчета контрольных значений обрабатываемой информации. 4. Программы сжатия-расширения данных. 5. Фоновые программы для маскировки излучений рабочих программ. | 1. Разработка и внедрение правил использования средств защитных преобразований данных. 2. Разработка и внедрение правил генерирования, распределения и использования ключей преобразования. 3. Ручное (внемашинное) преобразование данных. 4. Использование жгутовых кабелей с выделением жил, генерирующих маскирующее излучение. |

| 6. Контроль элементов системы | 1. Аппаратура и системы сбора, обработки и отображения данных о текущем состоянии элементов АСОД. 2. Аппаратура и системы контроля работоспособности элементов АСОД. 3. Аппаратура контроля правильности функционирования технических средств АСОД по четности: – методами специального кодирования, – методами повторного выполнения операций, – методами параллельного выполнения операций. 4. Аппаратура измерения параметров внешней среды. | 1. Программы тестовой проверки состояния аппаратуры АСОД. 2. Программы контроля состояния компонентов программного обеспечения. 3. То же носителей информации. 4. То же элементов баз данных (массивов информации). 5. Программы динамического контроля работоспособности элементов АСОД. 6. Программы профилактического контроля работоспособности элементов АСОД. 7. Программы контроля правильности функционирования АСОД: – методами решения контрольных (эталонных) задач, – методами контрольных точек, – методами повторения процедур обработки данных, методами расчета сопровождающих данных. | 1. Разработка и внедрение правил и технологии контроля состояния элементов АСОД. 2. Разработка и внедрение правил и технологии контроля работоспособности элементов АСОД. 3. Визуальные методы контроля: – генерирования данных, – передачи данных, – подготовки машинных носителей, – ввода данных, – контрольных распечаток выданных данных. 4. Разработка и внедрение правил и технологии контроля правильности функционирования элементов АСОД. 5. Организационное наблюдение за внешней средой. |

| 7. Регистрация сведений | 1. Регистраторы состояния средств обработки данных. 2. То же средств системы защиты информации. 3. То же параметров внешней среды. | 1. Программы регистрации (каталогизации) элементов системы. 2. То же элементов технологии обработки информации. 3. Программы регистрации запросов. 4. Программы регистрации использования элементов системы в процессе обработки информации. 5. Программы регистрации проявлений дестабилизирующих факторов. 6. Программы регистрации данных о нарушении защиты информации. | 1. Система правил регистрации данных, относящихся к защите информации. 2. Ручное ведение регистрационных журналов. |

| 8. Уничтожение информации | 1. Аппаратура уничтожения информации в ОЗУ. 2. То же на регистрах. 3. То же в ВЗУ. 4. Устройства и системы уничтожения бумажных носителей. 5. То же магнитных носителей. 6. Экраны, препятствующие распространению излучений. 7. Фильтры, поглощающие наводки. 8. Заземление аппаратуры. | 1. Программы уничтожения информации в ОЗУ. 2. То же на регистрах. 3. То же в ВЗУ. | 1. Разработка и внедрение организационных мер уничтожения информации (измельчение носителей, сжигание носителей). 2. Разработка и внедрение правил уничтожения информации и носителей. 3. Разработка и внедрение технологии уничтожения информации и носителей. |

| 9. Сигнализация | 1. Технические устройства звуковой сигнализации. 2. То же световой сигнализации. 3. То же наглядного отображения. | 1. Программы генерирования звуковых сигналов. 2. То же световых сигналов. 3. То же сигналов наглядного отображения. | 1. Подача звуковых сигналов и команд людьми. 2. Включение средств звуковой или световой сигнализации. 3. Разработка и внедрение системы правил подачи сигналов. |

| 10. Реагирование | 1. Схемы выключения (отключения) устройств при нарушении правил защиты. 2. Устройства блокирования входа-выхода при попытках несанкционированного проникновения на территорию (в помещение). | 1. Программы выключения (отключения) устройств при нарушении правил защиты. 2. Программы обеспечения работы устройств (систем) блокирования входа-выхода. 3. Программы псевдоработы с нарушителями. | 1. Разработка и внедрение системы правил реагирования на нарушение правил защиты. 2. Разработка и внедрение мер пресечения злоумышленных действий нарушителей. 3. Разработка и внедрение мер по задержанию нарушителей. |

Представленные в таблице данные не претендуют на исчерпывающую полноту, однако они дают представление о том, что потенциально имеются весьма широкие возможности для создания представительного арсенала средств защиты. Однако следует отдавать себе отчет, что создание и развитие необходимого арсенала средств защиты сопряжено с большими затратами сил и средств, эти затраты, очевидно, составят наибольшую долю общих расходов на защиту. Этим предопределяется необходимость особо тщательного подхода к системному анализу средств защиты. Чтобы наиболее полно учесть данное обстоятельство, на рисунке 2 приведена общесистемная классификация средств, причем в качестве критериев классификации выбраны: класс решаемых задач защиты, класс средств и функциональное назначение средств.

Рис. 2. Общесистемная классификация средств защиты информации

Первые два критерия являются очевидными, они естественным образом вытекают из предыдущего анализа. Поясним только мотивы выделения в самостоятельный класс криптографических средств. Основные из этих мотивов состоят в следующем:

1) криптографическое преобразование является сугубо специфическим средством защиты, причем требующим весьма тщательного отношения, поскольку видимость закрытия еще не означает действенного закрытия, а усложнение способа преобразования, естественно, ведет к увеличению расходов средств на само преобразование;

2) в условиях расширения сферы защиты информации, распространения развиваемых здесь концепций на защиту промышленной, коммерческой, банковской тайны, а также на защиту конфиденциальной информации существенно возрастает интерес к криптографии как средству защиты, поскольку небольшие объемы информации, содержащей перечисленные выше разновидности тайны, на не очень большой период времени могут быть достаточно надежно закрыты сравнительно простыми способами преобразования;

3) криптографическое преобразование данных в современных АСОД может быть реализовано как аппаратными средствами, так и программными и организационными, в силу чего криптографические средства не представляется возможным включить в какой-либо один из основных классов средств защиты.

В качестве третьего критерия классификации выбрано функциональное назначение средств. Это предопределено тем, что средства защи-; ты в общем случае могут использоваться как для непосредственного решения задач зашиты (самостоятельно или в комплексе с другими средствами), так и для управления средствами защиты и для обеспечения функционирования механизмов и систем защиты.

Таким образом, в итоге общесистемной классификации средств защиты сформировано 160 (10x4x4) различных подклассов средств защиты.

В рамках этой классификационной структуры в следующем самостоятельно рассмотрим некоторые из выделенных классов средств.

|

|

|

|

Дата добавления: 2014-01-15; Просмотров: 557; Нарушение авторских прав?; Мы поможем в написании вашей работы!