КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Криптографические средства защиты

|

|

|

|

Криптографическое закрытие является специфическим способом защиты информации, оно имеет многовековую историю развития и применения. Поэтому у специалистов не возникало сомнений в том, что эти средства могут эффективно использоваться также и для защиты информации в АСОД, вследствие чего им уделялось и продолжает уделяться большое внимание. Достаточно сказать, что в США еще в 1978 году утвержден и рекомендован для широкого применения национальный стандарт криптографического закрытия информации. Подобный стандарт в 1989 году утвержден и у нас в стране. Интенсивно ведутся исследования с целью разработки высокостойких и гибких методов криптографического закрытия информации. Более того, сформировалось самостоятельное научное направление – криптология, изучающая и разрабатывающая научно-методологические основы, способы, методы и средства криптографического преобразования информации.

Рассмотрим криптографические средства применительно к потребностям защиты информации в современных АСОД.

Как известно, до недавнего времени криптографические средства использовались преимущественно (если не всецело) для сохранения государственной тайны, поэтому сами средства разрабатывались специальными органами, причем использовались криптосистемы очень высокой стойкости, что, естественно, сопряжено было с большими затратами. Однако, поскольку сфера защиты информации в настоящее время резко расширяется, становится весьма целесообразным системный анализ криптографических средств с учетом возможности и целесообразности их широкого применения для сохранения различных видов секретов и в различных условиях. Кроме того, в последние годы интенсивно разрабатываются новые способы криптографического преобразования данных, которые могут найти более широкое, по сравнению с традиционным, применение.

Итак, рассмотрим следующую совокупность вопросов:

1) возможности применения криптографических методов в АСОД;

2) основные требования к криптографическому закрытию информации в АСОД;

3) методы криптографического преобразования данных.

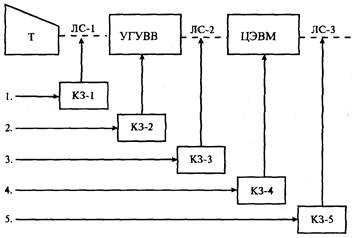

Возможности применения криптографических методов в АСОД. Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи. Поэтому криптографические методы могут использоваться как внутри отдельных устройств или звеньев системы, так и на различных участках линий связи. Возможные узлы и точки автоматизированных систем, в которых могут применяться криптографические методы, показаны на рисунке 6.

Рис. 6. Возможности использования криптографических методов.

В первом варианте (блок КЗ-1) обеспечивается закрытие информации, передаваемой между терминалом пользователя и устройством группового управления вводом-выводом данных (УГУВВ).

Вариант № 2 (блок КЗ-2) предусматривает защиту информации, хранимой и обрабатываемой в УГУВВ.

В варианте № 3 обеспечивается защита информации в линии связи между УГУВВ и ЦЭВМ (центральная ЭВМ сети).

В варианте № 4 защищается информация, хранимая и перерабатываемая в ЦЭВМ.

И, наконец, вариант № 5 означает защиту информации, передаваемой по линиям связи между ЦЭВМ и внешними абонентами (например, другими автоматизированными системами, некоторыми исполнительными устройствами и т.д.).

Необходимость и целесообразность использования любого из названных вариантов защиты информации определяются степенью конфиденциальности обрабатываемой в каждом структурном элементе системы информации и конкретными условиями размещения и функционирования различных элементов автоматизированной системы. Само собой разумеется, что возможно применение любых комбинаций названных вариантов защиты.

Основные требования к криптографическому закрытию информации в АСОД. К настоящему времени разработано большое количество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющее число этих методов может быть успешно использовано и для закрытия информации в АСОД. Наличие в составе таких систем быстродействующих процессоров и ЗУ большого объема значительно расширяет возможности криптографического закрытия. Так как криптографические методы при правильном применении обеспечивают высокую эффективность защиты, то они широко используются в системах различного типа.

Однако для того, чтобы криптографическое преобразование обеспечивало эффективную защиту информации в АСОД, оно должно удовлетворять ряду требований. Эти требования были выработаны в процессе практического применения криптографии, часть их основана на технико-экономических соображениях. В сжатом виде их можно сформулировать следующим образом:

1) сложность и стойкость криптографического закрытия должны выбираться в зависимости от объема и степени секретности данных;

2) надежность закрытия должна быть такой, чтобы секретность не нарушалась даже в том случае, когда злоумышленнику становится известен метод закрытия;

3) метод закрытия, набор используемых ключей и механизм их распределения не должны быть слишком сложными;

4) выполнение процедур прямого и обратного преобразований должно быть формальным. Эти процедуры не должны зависеть от длины сообщений;

5) ошибки, возникающие в процессе выполнения преобразования, не должны распространяться по системе;

6) вносимая процедурами защиты избыточность должна быть минимальной.

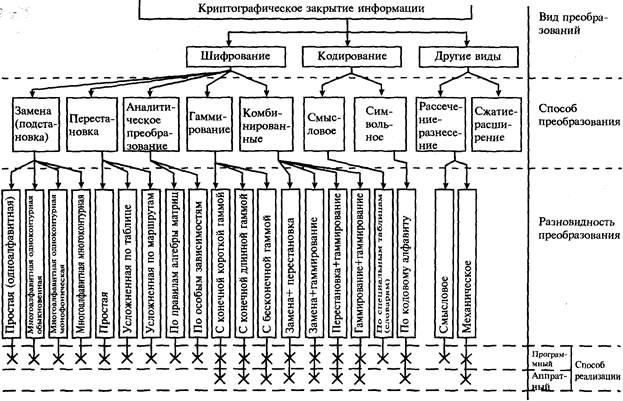

Методы криптографического преобразования данных. В настоящее время не существует общепринятой классификации криптографических методов. Однако наиболее целесообразной представляется классификация, показанная на рисунке 7.

Рис. 7. Классификация криптографических методов

преобразования информации.

Под шифрованием в данном случае понимается такой вид криптографического закрытия, при котором преобразованию подвергается каждый символ защищаемого сообщения. Все известные способы шифрования можно разбить на пять групп: подстановка (замена), перестановка, аналитическое преобразование, гаммирование и комбинированное шифрование. Каждый из этих способов может иметь несколько разновидностей, некоторые из которых показаны на схеме.

Под кодированием понимается такой вид криптографического закрытия, когда некоторые элементы защищаемых данных (это не обязательно отдельные символы) заменяются заранее выбранными кодами (цифровыми, буквенными, буквенно-цифровыми сочетаниями и т.п.). Этот метод имеет две разновидности: смысловое и символьное кодирование. При смысловом кодировании кодируемые элементы имеют вполне определенный смысл (слова, предложения, группы предложений). При символьном кодировании кодируется каждый символ защищаемого сообщения. Символьное кодирование по существу совпадает с шифрованием заменой.

К отдельным видам криптографического закрытия отнесены методы рассечения-разнесения и сжатия данных. Рассечение-разнесение заключается в том, что массив защищаемых данных делится (рассекается) на такие элементы, каждый из которых в отдельности не позволяет раскрыть содержание защищаемой информации. Выделенные таким образом элементы данных разносятся по разным зонам ЗУ или располагаются на, различных носителях. Сжатие данных представляет собой замену часто встречающихся одинаковых строк данных или последовательностей одинаковых символов некоторыми заранее выбранными символами.

ЗАКЛЮЧЕНИЕ

Следовательно, существующая классификация методов и средств защиты информации носит достаточно условный характер и не охватывает всего их многообразия (с учетом появления новых средств противодействия внешним и внутренним угрозам безопасности информации).

ЛИТЕРАТУРА

|

|

|

|

Дата добавления: 2014-01-15; Просмотров: 1787; Нарушение авторских прав?; Мы поможем в написании вашей работы!