КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Информации. Организация и обеспечение работ по защите

|

|

|

|

Организация и обеспечение работ по защите

Подведем итоги всему изложенному в предыдущих разделах лекции.

Первый вывод, несомненно, состоит в том, что защита информации в современных АСОД должна быть комплексной и предусматривать обеспечение физической и логической целостности информации, предупреждение несанкционированной ее модификации, предотвращение несанкционированных получения и размножения.

Основной аргумент в пользу комплексной защиты заключается в том, что перечисленные виды защиты являются в значительной степени взаимозависимыми, поэтому независимая защита информации по каждому виду будет значительно уступать комплексной как по эффективности защиты, так и по затратам сил и средств на защиту.

Второй принципиальной важности вывод сводится к тому, что комплексная защита информации может быть эффективной лишь при условии системно-концептуального подхода к изучению и решению всех вопросов, связанных с защитой.

При этом под системно-концептуальным подходом понимается системное рассмотрение всех вопросов и концептуальное их решение.

В понятие системности рассмотрения включается следующее:

– исследование и разработка всей совокупности вопросов защиты информации с единых методологических позиций;

– рассмотрение в едином комплексе всех видов защиты информации;

– системный учет всех факторов, оказывающих влияние на защищенность информации;

– комплексное использование всех имеющихся средств защиты информации.

Концептуальность подхода означает, что решение всех вопросов защиты информации осуществляется в рамках некоторой единой концепции, объединяющей наиболее рациональным образом все системные решения по защите.

Третий фундаментальный вывод заключается в том, что на базе системно-концептуального подхода может быть разработана унифицированная концепция защиты информации, причем унифицированная как относительно различных видов и стратегий защиты, так и относительно типов АСОД, их архитектурного построения, технологий и условий функционирования. Рассмотрению структуры, содержания и методов практической реализации унифицированной концепции защиты отведена основная доля объема данного учебника.

Четвертый фундаментальный вывод сводится к тому, что работы по защите информации должны проводиться непрерывно. В самом деле, из анализа развития концепций защиты однозначно следует, что рассматриваемые здесь проблемы защиты информации оказались не просто намного сложнее, а принципиально отличными от первоначального представления о них как о чисто технических задачах, которые могут быть решены попутно с разработкой основных компонентов АСОД. Более чем 30-летний опыт и теоретических исследований, и практического решения проблем как у нас в стране, так и за рубежом показывает, что возможности случайных воздействий на информацию и особенно злоумышленных действий над ней развивались и совершенствовались, по крайней мере, не менее интенсивно, чем средства их предупреждения и пресечения. Проблема приобрела ярко выраженный характер игровой ситуации и притом в антагонистической и стохастической ее постановке. Из теории игр известно, что решение таких задач заключается не просто в определении некоторого решения, а в формировании стратегии поведения игроков. Применительно к проблеме защиты информации это означает, что ее решение не может быть сведено к созданию механизмов защиты – требуется организация регулярной защиты в широкой интерпретации этого понятия.

Уже в первых работах по данной проблеме отмечалось, что она представляет собой процесс создания механизмов защиты информации, как реализацию целевой программы различных мероприятий.

Перечень и содержание этих мероприятий следующий:

– установление необходимой степени защиты информации;

– назначение лица, ответственного за выполнение мероприятий по защите информации;

– определение возможных причин (каналов) нарушения защищенности информации;

– выделение необходимых средств на защиту информации;

– выделение лиц (подразделений), которым поручается разработка механизмов защиты;

– установление мер контроля и ответственности за соблюдением всех правил защиты информации.

Нетрудно видеть, что приведенная программа есть не что иное, как простая интерпретация методологии проектирования компонентов сложных систем. Такой подход полностью вытекает из господствовавших в то время взглядов на решение проблем защиты информации как на разовое мероприятие, осуществляемое на этапе создания или модернизации АСОД. Однако по мере того, как становилось все более ясным, что проблема защиты не может быть эффективно решена чисто формальными средствами и в порядке реализации разового мероприятия, стали существенно меняться и подходы к организации механизмов защиты. Для повышения эффективности функционирования механизмов защиты был предложен целый ряд дополнительных мер организационного характера, направленный, прежде всего, на обеспечение физической целостности информации и на предотвращение несанкционированного ее получения.

Для обеспечения физической целостности информации в АСОД рекомендовались меры, преследующие следующие цели:

– предупреждение ошибок при подготовке информации к вводу в АСОД;

– обнаружение и исправление ошибок, проявляющихся при вводе информации;

– предупреждение (или восстановление) искажения информации при передаче по линиям связи;

– обеспечение целостности и правильности функционирования аппаратуры и программного обеспечения АСОД;

– обеспечение сохранности архивных массивов информации;

– предупреждение ошибок при выдаче носителей информации из библиотек и установке их на устройства ввода;

– предупреждение проявления, обнаружение и исправление ошибок операторов и обслуживающего персонала АСОД;

– предупреждение и ликвидация последствий стихийных бедствий и злоумышленных действий.

Перечень и содержание дополнительных мероприятий, предпринимаемых с целью предотвращения несанкционированного получения информации, представляются в следующем виде:

– исключение доступа посторонних лиц к терминалам;

– предупреждение несанкционированного подключения к линиям связи;

– предупреждение перехвата и регистрации электромагнитных излучений и перекрестных наводок;

– предупреждение проникновения посторонних лиц в здания, где установлены средства АСОД;

– обеспечение надежной идентификации компонентов АСОД;

– дополнительное закрытие информации, особенно имеющей повышенный гриф секретности;

– наблюдение за обслуживающим персоналом.

Постепенно, по мере того как росло число зарегистрированных преступлений над информацией в АСОД, росло количество и разнообразие мероприятий, которые рекомендовались для повышения эффективности защиты.

Однако, несмотря на те большие усилия как теоретического, так и практического характера, которые прикладывались к решению проблемы защиты информации, состояние ее в настоящее время весьма далеко от сколько-нибудь надежного решения. Более того, возник ряд совершенно новых задач, связанных с проблемой так называемых компьютерных вирусов. Специалисты приходят к выводу о необходимости кардинального изменения самого взгляда на проблему организации защиты.

Основные положения этих новых взглядов могут быть представлены таким образом:

– защита информации является не разовым мероприятием и даже не совокупностью мероприятий, а непрерывным процессом, который должен протекать (осуществляться) во все время и на всех этапах жизненного цикла АСОД;

– осуществление непрерывного процесса защиты информации возможно лишь на базе системно-концептуального подхода и промышленного производства средств защиты;

– создание эффективных механизмов защиты может быть осуществлено лишь высококвалифицированными специалистами-профессионалами в области защиты информации;

– поддержание и обеспечение надежного функционирования механизмов защиты информации в АСОД сопряжено с решением специфических задач и поэтому может осуществляться лишь профессионально подготовленными специалистами.

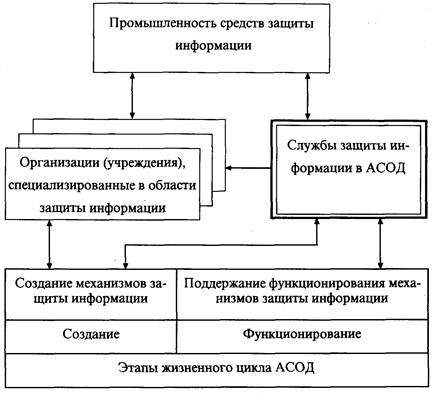

Общая структура системы обеспечения защиты информации в АСОД представлена на рис. 2.

Рис. 2. Система обеспечения защиты информации в АСОД.

На рисунке 3 приведена укрупненная схема основных процессов, осуществляемых при организации защиты информации на предприятии (в учреждении).

Рис. 3. Схема основных процессов, осуществляемых

при защите информации на предприятии (в учреждении).

Работы по созданию систем защиты информации, как и любых других сложных систем, выполняются в три этапа: подготовительный, основной и заключительный.

Назначение и общее содержание названных этапов является общепринятым:

– на предварительном этапе изучаются и оцениваются все факторы, влияющие на защиту информации;

– на этапе основных работ принимается принципиальное решение о необходимом уровне защиты и осуществляется проектирование системы защиты;

– на этапе заключительных работ производится оценка системы защиты, причем как по критериям эффективности, так и по технико-экономическим показателям.

Однако, как показал многолетний опыт (в том числе и зарубежный) организации защиты информации в АСОД, каким бы совершенным не был проект системы защиты и его первоначальная реализация, в процессе функционирования АСОД возникают непредвиденные обстоятельства, обусловливаемые, с одной стороны, действиями факторов, неучтенных (или неадекватно учтенных) на этапе создания системы защиты, а с другой – изменениями, происходящими в процессе функционирования АСОД. В связи с этим неизбежно возникает необходимость изменения, совершенствования системы защиты. Весь процесс организации работ по защите удобно представить в виде циклической процедуры, структура и общее содержание которой приведены на рис. 4.

Рис. 4. Структура и содержание цикла работ по защите информации.

Как следует из представленного рисунка, основу технологии составляют следующие положения:

– непрерывный сбор информации о функционировании механизмов защиты и о проводимых работах. Для этого, естественно, необходимо осуществлять постоянное наблюдение за защитой информации;

– систематический анализ состояния защищенности информации;

– систематическое уточнение требований к защите информации;

– проведение каждый раз (при необходимости, ввиду неудовлетворительного состояния защищенности или ввиду изменения требований) всего цикла работ по организации защиты.

|

|

|

|

|

Дата добавления: 2014-01-15; Просмотров: 1495; Нарушение авторских прав?; Мы поможем в написании вашей работы!