КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Сетевые средства защиты

|

|

|

|

Функции СПБ по отношению к рис. 15.1, 15.2 и 16.1 рассмотрены ниже на примере использования в ГСПД технологии IP.

Абонентский сетевой процессор безопасности (СПБ-А), устанавливаемый («врезаемый») в канал связи либо на охраняемой территории пользователя на выходе ПК или ЛВС, либо на входе маршрутизатора ГСПД, осуществляет на сетевом уровне ЭМВОС следующие функции защиты:

а) при поступлении пакета данных из LAN (от пользователя) в СПБ-Ai для его передачи принимающему пользователю:

• считывание в принятом пакете IP-адресов передающего и принимающего пользователей;

• определение подлинности передающего пользователя;

• формирование на основе IP-адресов передающего и принимающего пользователей IP-адреса передающего СПБ- Ai и IP-адреса принимающего СПБ-Aj;

• выбор из памяти Пш СПБ-Ai ключа шифрования KAiAj, соответствующего IP-адресам передающего СПБ- Ai и принимающего СПБ-Aj;

• шифрование по ГОСТ 28147-89г. пакета данных в соответствии с ключом шифрования KAiaj;

• инкапсуляция зашифрованного пакета в новый пакет с IP-адресами передающего СПБ-Ai и принимающего СПБ-Aj;

• формирование по ГОСТ 28147-89 для инкапсулированного пакета данных имитационной вставки длины m двоичных символов на ключе формирования имитовставки  , который является одинаковым (для данного СПБ - отправителя) во всех СПБ-С и СПБ-М и выбирается из памяти Пи данного СПБ по IP-адресу СПБ-отправителя;

, который является одинаковым (для данного СПБ - отправителя) во всех СПБ-С и СПБ-М и выбирается из памяти Пи данного СПБ по IP-адресу СПБ-отправителя;

• добавление имитационной вставки к инкапсулированному пакету данных;

• регистрация у агента безопасности СПБ-Аi информации о зашифрованном и переданном пакете данных.

б) при поступлении пакета данных в СГГБ-Aj из СПБ-С для его передачи в LAN или конкретному пользователю:

• выбор из памяти Пи СПБ-Ai ключа формирования имитоставки  ;

;

• верификация имитационной вставки на ключе  ;

;

• выбор из памяти Пш ключа шифрования KAiAj, соответствующего IP-адресам СПБ-Ai отправителя и СПБ-Aj получателя;

• расшифрование пакета данных (в случае положительного решения по верификации имитационной вставки) на ключе KAiAj, и выдача расшифрованного пакета данных принимающему пользователю или в LAN в соответствии с IP-адресом принимающего пользователя;

• стирание принятого пакета данных в случае отрицательного результата верификации имитационной вставки;

• регистрация у агента безопасности СПБ-Aj сообщения об отрицательном результате верификации имитационной вставки для последующего его передачи в ЦУБ.

Сетевой процессор безопасности (СПБ-С), устанавливаемый («врезаемый») в канал связи на входе (выходе) в порт маршрутизатора ГСПД, осуществляет на сетевом уровне ЭМВОС следующие функции защиты:

• прием в буфер пакета данных, принимаемого из СПБ-Ai или из маршрутизатора ГСПД, на порту которого «сидит» данный СПБ-Cj;

• выбор из памяти Пи СПБ-Cj в соответствии с IP-адресом передающего СПБ-Аi ключа  формирования имитационной вставки;

формирования имитационной вставки;

• верификацию в соответствии с ГОСТ 28147-89 и выбранным ключом формирования имитационной  вставки имитационной вставки в принятом пакете данных;

вставки имитационной вставки в принятом пакете данных;

• при положительной верификации имитационной вставки организуется передача содержащегося в буфере СПБ-Cj пакета данных в IP-адрес принимающего пользователя;

• при отрицательном результате верификации имитационной вставки содержащийся в буфере пакет данных стирается с фиксированием факта стирания у агента безопасности СПБ-Сj;

• регистрацию у агента безопасности СПБ-Cj всей информации о принимаемых пакетах данных с периодической ее обработкой и отсылкой в ЦУБ ГСПД.

Магистральный сетевой процессор безопасности (СПБ-М), устанавливаемый («врезаемый») в магистральный канал связи (канал, соединяющий маршрутизаторы) на входе в порт маршрутизатора, осуществляет на сетевом уровне ЭМВОС следующие функции защиты:

а) при поступлении пакета данных из «своего» маршрутизатора, т.е. маршрутизатора, на входе в порт которого «сидит» данный СПБ-М:

• анализ IP-адреса передающего и принимающего пользователей (субъектов);

• если IP-адрес передающего пользователя (субъекта) не совпадает с IP-адресом «своего» маршрутизатора, то функции СПБ-М совпадают с вышеперечисленными функциями СПБ-С;

• если IP-адрес передающего пользователя (субъекта) совпадает с IP-адресом маршрутизатора, на порту которого «сидит» данный СПБ-М, то функции СПБ-М совпадают с вышеперечисленными функциями СПБ-Ai(а) при условии выбора из памяти Пи и Пш ключей шифрования и формирования имитовставки, соответствующих IP-адресу данного СПБ-М;

• если IP-адрес принимающего пользователя совпадает с IP-адресом данного СПБ-Mj, то функции СПБ-Mj совпадают с вышеприведенными функциями СПБ-Ai(б) с условием передачи расшифрованного на ключе KAiMj пакета данных своему агенту безопасности;

б) при поступлении в СПБ-М пакета данных из магистрального канала связи:

• анализ IP-адреса передающего и принимающего пользователей (субъектов);

• если IP-адрес принимающего пользователя (субъекта) не совпадает с IP-адресом данного СПБ-М, то функции СПБ-М совпадают с вышеприведенными функциями СПБ-Cj;

• если IP-адрес принимающего пользователя (субъекта) в принятом пакете данных совпадает с IP-адресом данного СПБ-М, то функции СПБ-М совпадают с вышеприведенными функциями СПБ-Аi(б) с условием передачи расшифрованного на ключе KAiMj пакета данных своему агенту безопасности или в маршрутизатор в соответствии с IP-адресами расшифрованного пакета данных.

Центр управления безопасностью (ЦУБ), осуществляющий функции формирования и защищенного распределения ключей шифрования по СПБ ГСПД в соответствии с защищаемыми сетевыми адресами (IP-адресами) пользователей и объектов ГСПД, их защищенного аудита и мониторинга, локализации места воздействия нарушителя, подготовки решения администратору безопасности по ликвидации совместно с оператором центра управления ГСПД последствия воздействия нарушителя. ЦУБ на основе получаемой от агентов безопасности СПБ информации формирует решения администратору безопасности о путях ликвидации последствий воздействия нарушителя. Число и характер «путей» определяется в первую очередь средствами резерва, созданного в ГСПД для обеспечения возможности восстановления прерванного процесса передачи данных. Это может быть осуществлено, например, с помощью выделенных коммутируемых телефонных каналов связи (обеспечивающих передачу пакетов данных при значительно меньшей общей скорости передачи).

Основные технические характеристики сетевых процессоров безопасности

Основными техническими характеристиками (ТХ) СПБ и его модификаций в соответствии с решаемыми задачами защиты должны быть: набор поддерживаемых сетевых протоколов, набор поддерживаемых сетевых интерфейсов локальных и глобальных сетей, реализуемый протокол защиты пакетов данных с набором реализуемых способов (стандартов) криптографического преобразования данных и производительность. При этом соответствующие «наборы» определяются, исходя из:

а) минимально необходимого числа вариантов возможного применения СПБ (первая стадия разработки);

б) максимально необходимого числа возможных вариантов применения СПБ (вторая стадия разработки).

Указанные «наборы» в соответствии с существующими в стране технологиями локальных и глобальных сетей связи должны соответствовать:

• перечню поддерживаемых сетевых протоколов - IP, IPX, Apple Talk, DEC net и др.;

• перечню поддерживаемых интерфейсов, реализующих физические и канальные протоколы глобальных технологий Х.25, Frame Relay, ISDN, сетей ATM, SDH, а также протокол канального уровня РРР;

• перечню поддерживаемых интерфейсов, реализующих физические и канальные протоколы для локальных сетей Ethernet, Fast Ethernet и др.;

• перечню интерфейсов последовательных линий RS 232, RS 449/422 и др.;

• перечню интерфейсов с цифровыми каналами Т1/Е1, ТЗ/ЕЗ, например, HSSI-интерфейсом (стандартом G-703), работающим в синхронном режиме и поддерживающем передачу данных в диапазоне от 300 кбит/сек до 52 мбайт/сек, или стандартам G.707 - G.709 для подключения каналам SDH, работающим в диапазоне 155 мбит/с - 2 гбит/с.

Время шифрования и выработки имитационной вставки не должно существенно снижать скорость поступления данных в диапазоне 100 мбит/с-1 гбит/с.

В СПБ ГСПД, реализующей стек TCP/IP, должны быть встроены (в виде отдельного модуля) так называемые SNMP-агенты с соответствующими IP-адресами, управляемые централизованно из ЦУБ с помощью защищенных пакетов данных, содержащих команды протокола управления SNMP. В соответствии с этим ЦУБ сети должен содержать стек протоколов TCP/IP, иметь свой IP-адрес и выполнять операции по конфигурированию IP-адресов СПБ. Встроенные агенты СПБ должны собирать информацию о состоянии контролируемых точек СПБ и хранить ее в так называемой базе данных управляющей информации (MIB). В этой же базе должно быть предусмотрено и место хранения ключей шифрования, поступающих из ЦУБа по защищенным каналам связи.

Эта база должна иметь стандартную структуру, что позволяло бы ЦУБ сети запрашивать у агентов безопасности значения стандартных переменных базы MIB. В базе MIB могут храниться не только ключи шифрования, передаваемые из ЦУБ, но и данные о состоянии СПБ, и управляемая информация, воздействующая на СПБ, например, с целью изменения его конфигурации.

Агент безопасности, встроенный в СПБ, должен взаимодействовать с ЦУБ по защищенному протоколу, обеспечивающему защиту передаваемых данных управления и ключей шифрования от несанкционированных воздействий нарушителя.

Основные технические характеристики ЦУБ определяются (при разработке ЦУБ) числом СПБ, находящихся под управлением ЦУБ, числом и характером решаемых задач по контролю процесса передачи данных, используемым протоколом формирования и распределения ключей шифрования и пр.

Способы реализации технологии ЗАО «РНТ»

В зависимости от требований безопасности процесса передачи данных в ГСПД, т. е. совокупности подлежащих решению задач защиты процесса передачи данных от воздействий нарушителя информационным оружием на информационную сферу ГСПД, или, другими словами, в зависимости от целей защиты ГСПД от наиболее опасных угроз информационной безопасности возможны различные варианты комплектования вышеперечисленных средств защиты сети и реализуемых ими функций защиты.

Общее количество используемых в системе защиты сети (системе обеспечения информационной безопасности ГСПД) СПБ определяется числом защищаемых ассоциаций пользователей, по отношению к которому обеспечивается защита процесса передачи данных, числом пользователей, входящих в каждую защищаемую ассоциацию пользователей, а точнее числом СПБ-А, используемых по каждому порту доступа пользователей в ГСПД, числом СПБ-А и СПБ-С, используемых по каждому порту доступа в ГСПД, и числом СПБ-М, используемых в ГСПД.

Рассмотрим несколько вариантов требований безопасности и соответствующих им архитектур СОИБ ГСПД, реализующей на сетевом уровне протокол IP.

Вариант 1.

Рассмотрим совокупность требований ИБ ГСПД, основными из которых являются:

а) обеспечение обнаружения факта модификации, ложного повтора и уничтожения нарушителем передаваемых через ГСПД пакетов данных пользователей, входящих в защищенную ассоциацию пользователей, и пакетов данных, содержащих информацию управления в соответствии с протоколом SNMP стека TCP/IP;

б) обеспечение защиты ГСПД от несанкционированного доступа нарушителя по каналам доступа пользователей, входящих в защищаемую ассоциацию пользователей, к представляемым услугам передачи данных;

в) обеспечение защиты от вскрытия информации, содержащейся в передаваемых через ГСПД пакетах данных пользователей;

г) обеспечение своевременной и адекватной реакции ГСПД на попытку нарушителя нарушить процесс передачи данных с возможностью локализации места воздействия нарушителя и ликвидации последствий его воздействия.

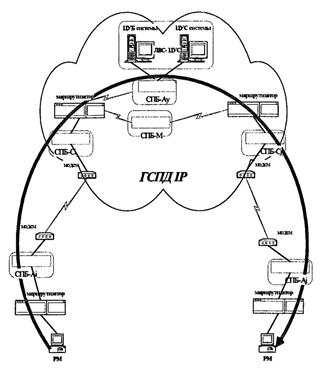

Архитектура СОИБ ГСПД, реализующая указанные требования, проиллюстрирована на (рис. 16.2), на котором по отношению к каждому арендуемому пользователем порту ГСПД в абонентскую линию доступа ГСПД «врезаются»: СПБ-Аi, устанавливаемый на контролируемой территории пользователя (ПК или ЛВС), СПБ-Сi, устанавливаемый на входе в порт доступа маршрутизатора ГСПД, и СПБ-М, устанавливаемый («врезаемый») в магистральные каналы связи. Все средства защиты сети ГСПД находятся под общим управлением ЦУБ СОИБ ГСПД.

Рисунок 16.2 - Структура СОИБ ГСПД (вариант 1)

Вариант 2.

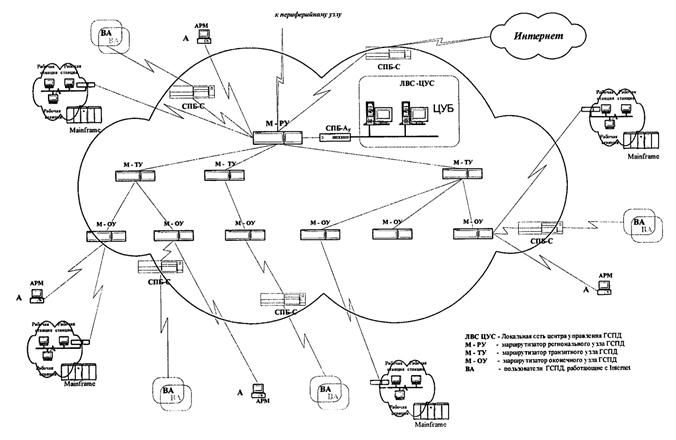

Рассмотрим совокупность требований ИБ ГСПД, основными из которых является обеспечение защиты информационной сферы ГСПД от ВН информационным оружием на информационную сферу ГСПД по каналам связи пользователей, взаимодействующих через ГСПД между собой и с сетью Internet.

В этом варианте СПБ-С «врезаются» в линии связи непосредственно у портов абонентского доступа маршрутизаторов ГСПД (рис. 16.3.), а в качестве функции защиты на сетевом уровне модели ВОС используется операция шифрования всех пакетов данных, поступающих от пользователя и из сети Internet, с добавлением заголовка с IP-адресами передающего и принимающего пользователей и операция расшифрования всех пакетов данных, поступающих из ГСПД к пользователям и в сеть Internet.

ЦУБ в этом варианте реализует лишь функцию распределения ключей шифрования по СПБ-С. При этом либо каждому СПБ-Сi, i=l,2,...,N, выделяется Т ключей шифрования по числу возможных пар взаимодействующих пользователей, IP-адреса которых могут содержаться в передаваемых через СПБ- Сi пакетах данных, либо (при неизвестных априори IP-адресах взаимодействующих пользователей) ключ шифрования/расшифрования для всех взаимодействующих СПБ- Сi, i=l,2,...,N, может выбираться один.

Вариант 3.

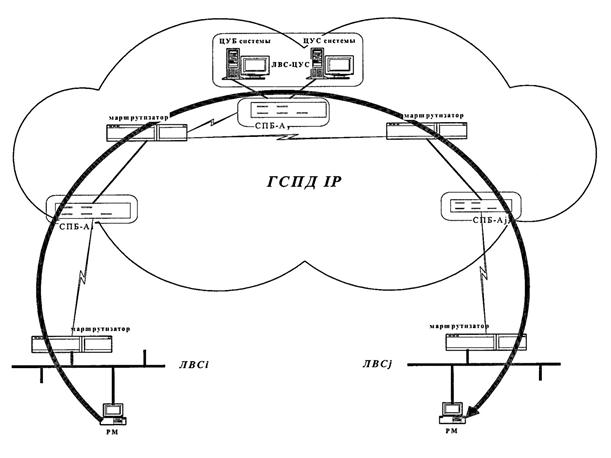

Реализация в СПБ требований по обеспечению контроля целостности передаваемых пакетов данных пользователей и пакетов данных, содержащих информацию системы управления ГСПД, может быть достигнута архитектурой СОИБ, представленной на рис. 16.4.

Рисунок 16.3 - ГСПД с СОИБ (вариант 2)

Рисунок 16.4 - Структура СОИБ ГСПД (вариант 3)

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 802; Нарушение авторских прав?; Мы поможем в написании вашей работы!