КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методы использования межсетевых экранов

|

|

|

|

В настоящее время большинство разработанных МЭ (табл. 18.2) совмещают в себе возможности МЭ, функционирующих на базе пакетных фильтров и прокси-серверов. МЭ могут быть реализованы двумя основными способами:

• при помощи специализированных программных или программно-аппаратных комплексов;

• при помощи маршрутизаторов с интегрированными функциями МЭ. Примерами таких МЭ могут служить МЭ Checkpoint FW-1, встроенные в коммутаторы компании Nortel Networks, и МЭ, интегрированные в маршрутизаторы Cisco.

В качестве общего недостатка технологии межсетевого экранирования можно отметить невозможность обнаружения и предотвращения ВН, источник которых находится в рамках сегмента ЛВС, защищаемого МЭ (рис. 18.4).

Рисунок 18.4 - Схема ВН, не обнаруживаемых МЭ

Рассмотрим возможность применения МЭ для решения задач обеспечения ИБ ГСПД. В настоящее время все МЭ, представленные на отечественном рынке ИБ, предназначены для использования только в IP-сетях, что не позволяет их применять в ГСПД, построенных на базе технологий Х.25, Frame Relay и ATM. В IP-сетях МЭ могут быть использованы для выполнения двух задач обеспечения ИБ ГСПД:

• защиты информационных ресурсов и инфраструктур ЦУС и маршрутизаторов от ВН, направленных на получение НСД по каналам связи ГСПД;

• защиты ЦУС и маршрутизаторов от ВН, направленных на нарушение работоспособности и реализуемых по каналам связи ГСПД.

Выполнение данных задач может осуществляться МЭ путём отфильтровывания тех поступающих в ЦУС или маршрутизаторы IP-сети пакетов данных, которые могут быть использованы нарушителем для реализации воздействия. Рассмотрим более подробно различные способы использования МЭ в целях защиты ЦУС и маршрутизаторов IP-сети.

Для защиты ЦУС от ВН, направленных на получение НСД к ЦУС по каналам связи и от ВН, направленных на нарушение работоспособности ЦУС, могут быть использованы два метода применения МЭ:

Для защиты ЦУС от ВН, направленных на получение НСД к ЦУС по каналам связи и от ВН, направленных на нарушение работоспособности ЦУС, могут быть использованы два метода применения МЭ:

• установка МЭ, выполненных в виде специализированных программно-аппаратных комплексов, в сегменте ЛВС, посредством которого осуществляется подключение ЦУС к IP-сети (рис. 18.5);

• использование МЭ, интегрированных в маршрутизаторы IP-сети. Такой тип МЭ может встраиваться в маршрутизатор, при помощи которого ЦУС подключается к IP-сети.

Защита информационных ресурсов и инфраструктур ЦУС может осуществляться МЭ посредством удаления проходящих через МЭ пакетов данных, не удовлетворяющих параметрам фильтрования уровня межсетевого взаимодействия, транспортного уровня, а также уровня приложения стека протоколов TCP/IP. Если параметры заголовка пакета данных, проходящего через МЭ и предназначенного для ЦУС, не удовлетворяют параметрам фильтрации МЭ, то пакет удаляется. В противном случае пакет данных передаётся в ЦУС.

Рассмотрим более подробно параметры фильтрования каждого из уровней стека протоколов TCP/IP.

Параметры фильтрования уровня межсетевого взаимодействия позволяют определить перечень IP-адресов маршрутизаторов, с которых разрешается доступ к информационным ресурсам и инфраструктурам ЦУС. Таким образом, МЭ сможет отфильтровывать поступающие в ЦУС пакеты данных, в заголовках которых содержатся IP-адреса, не входящие в перечень адресов, хранящихся в МЭ. Тем самым МЭ сможет блокировать попытку нарушителя получить НСД к ЦУС по каналам связи при помощи терминального оборудования или маршрутизатора, IP-адрес которого не записан в МЭ.

Параметры фильтрования транспортного уровня задают номера ТСР- и UDP-портов, идентифицирующие протоколы прикладного уровня, при помощи которых маршрутизаторы IP-сети могут взаимодействовать с ЦУС. МЭ могут отфильтровывать IP-пакеты, содержащие блоки данных, сформированные при помощи тех протоколов прикладного уровня, которые могут быть использованы нарушителем для реализации воздействий, направленных на получение НСД к ресурсам и инфраструктурам ЦУС или на нарушение его работоспособности. Так, например, при помощи параметров фильтрования транспортного уровня можно запретить использование протокола TelNet путём отфильтровывания всех пакетов данных, заголовок TCP-сегментов которых содержит 23-й ТСР-порт.

На прикладном уровне стека протоколов TCP/IP параметры фильтрования МЭ могут определять конкретные параметры протоколов системы управления IP-сети, которые потенциально могут быть использованы нарушителем для реализации воздействия, направленного на получение НСД к ЦУС или на нарушение его работоспособности.

Рисунок 18.5 – Возможные схемы использования МЭ, предназначенных для защиты информационных ресурсов и инфраструктур ЦУС

Например, при помощи МЭ можно запретить выполнение определённых команд, содержащихся в блоках данных SNMP, или запретить запуск определённых программ на стороне ЦУС при помощи протокола TelNet и т.д.

Например, при помощи МЭ можно запретить выполнение определённых команд, содержащихся в блоках данных SNMP, или запретить запуск определённых программ на стороне ЦУС при помощи протокола TelNet и т.д.

Необходимо, однако, отметить, что МЭ не может обеспечить защиту ЦУС от ВН, реализуемых путём формирования пакетов данных, удовлетворяющих параметрам фильтрации МЭ. Так, нарушитель может сформировать пакет данных и отправить его от имени маршрутизатора, имеющего права доступа к информационным ресурсам и инфраструктурам ЦУС. В этом случае пакет данных, сформированный нарушителем, успешно пройдёт через МЭ и будет передан в ЦУС.

Для защиты информационных ресурсов и инфраструктур маршрутизаторов IP-сети от ВН, направленных на получение НСД или на нарушение работоспособности маршрутизатора, МЭ должен выполнять функцию перехвата и отфильтровывания тех поступающих в маршрутизатор пакетов данных, посредством которых нарушитель может реализовывать эти воздействия. Данная функция защиты может быть реализована двумя способами:

• путём оснащения защищаемого маршрутизатора функциями МЭ. Процедура оснащения может быть выполнена при помощи установки в маршрутизатор дополнительного программно-аппаратного обеспечения, выполняющего функции межсетевого экранирования. Возможность такой модернизации предусмотрена, например, в маршрутизаторах, производимых компаниями Cisco и Nortel networks;

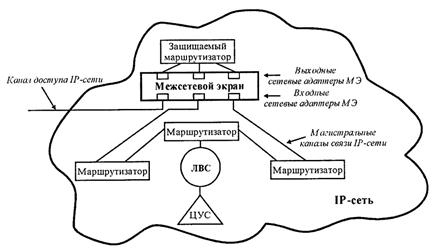

• путём установки МЭ, выполненного в виде специализированного программно-аппаратного комплекса, в каналы связи портов защищаемого маршрутизатора, по которым в маршрутизатор могут поступать пакеты данных. Для реализации такого варианта установки для каждого канала связи порта маршрутизатора в МЭ необходимо использовать два сетевых адаптера, один из которых служит для приёма пакетов данных, а другой для их передачи в маршрутизатор (рис. 18.6). Такой вариант использования МЭ является более дорогостоящим, однако он может быть применен в том случае, если защищаемый маршрутизатор не может быть оснащён функциями МЭ.

Параметры фильтрования МЭ, предназначенных для защиты маршрутизаторов IP-сети от ВН, во многом аналогичны рассмотренным выше параметрам МЭ, применяемых для защиты ЦУС. Так, к параметрам фильтрования уровня межсетевого взаимодействия относятся:

• перечень IP-адресов объектов IP-сети, с которыми может взаимодействовать защищаемый маршрутизатор. Данный перечень может включать в себя IP-адрес ЦУС, а также IP-адреса смежных маршрутизаторов, с которыми защищаемый маршрутизатор может обмениваться информацией о топологии IP-сети. В случае если в МЭ поступит пакет данных, предназначенный для защищаемого маршрутизатора, и при этом IP-адрес отправителя этого пакета не будет содержаться в параметрах фильтрования МЭ, то этот пакет данных будет удалён;

• перечень протоколов маршрутизации, функции которых реализует защищаемый маршрутизатор. Если в МЭ поступит пакет данных, направленный в защищаемый маршрутизатор и сформированный при помощи протокола, не указанного в параметрах фильтрования МЭ, то такой пакет также будет удалён.

Рисунок 18.6 - Схема использования МЭ, выполненного в виде специализированного программно-аппаратного комплекса, предназначенного для защиты маршрутизатора IP-сети

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 858; Нарушение авторских прав?; Мы поможем в написании вашей работы!