КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Функции криптошлюзов в маршрутизаторах и магистральных каналах

|

|

|

|

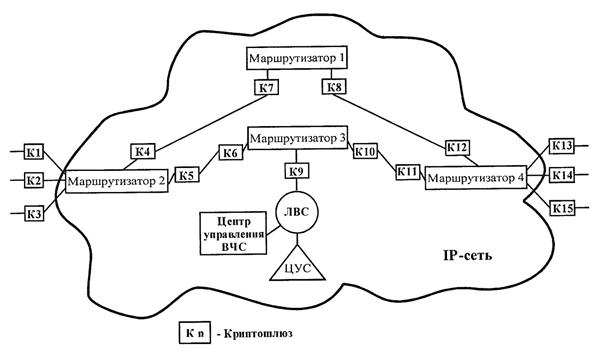

Рассмотрим особенности использования средств построения ВЧС в целях решения перечисленных выше задач обеспечения ИБ ГСПД. Данные задачи могут быть выполнены при помощи криптошлюзов ВЧС, которые должны быть установлены в каналы связи портов маршрутизаторов, а также в канал связи, посредством которого ЦУС подключается к IP-сети. Центр управления ВЧС может размещаться в ЛВС, где установлен ЦУС. Необходимо отметить, что в существующие на отечественном рынке криптошлюзы ВЧС нельзя одновременно устанавливать несколько входных и выходных сетевых адаптеров, что не позволяет при помощи одного криптошлюза обеспечить обработку пакетов данных, поступающих одновременно по нескольким каналам связи портов маршрутизатора. Поэтому для обеспечения криптографической обработки пакетов данных, передаваемых между ЦУС и маршрутизатором, необходимо в каждый канал связи порта маршрутизатора установить отдельный криптошлюз. Следует также отметить, что существующие криптошлюзы имеют возможность выполнять криптографическую обработку пакетов данных со скоростью, не превышающей 100 Мбит/с. Поэтому установка криптошлюзов в каналы связи с более высокой пропускной способностью приведёт к снижению скорости передаваемых сообщений. На рис. 19.9 показан пример использования криптошлюзов в IP-сети. В приведённом примере в каждый канал связи портов маршрутизаторов установлен отдельный криптошлюз, управление которым осуществляется центром управления ВЧС, размещённом в ЛВС вместе с ЦУС.

Криптошлюзы, установленные в каналы доступа портов маршрутизаторов 2 и 4, выполняют следующие функции:

• контроль целостности пакетов данных, содержащих информацию пользователя. Данная функция выполняется криптошлюзами при помощи аутентификаторов, добавляемых к передаваемым пакетам данных;

• защита от возможности активизации нарушителем по каналам доступа «закладок», внедрённых в ЦУС или маршрутизаторы. Данная функция выполняется криптошлюзами посредством шифрования поступающих в ГСПД пакетов данных, содержащих информацию пользователя, и их вложением в новые IP-пакеты, сформированные криптошлюзами;

• защита информационных ресурсов и инфраструктур ЦУС и маршрутизаторов от НСД по каналам доступа. Данная функция выполняется криптошлюзами путём вложения пакетов данных, содержащих информацию пользователя, в новые IP-пакеты, сформированные криптошлюзом;

• защита от ВН, реализуемых по каналам доступа и направленных на нарушение работоспособности ЦУС и маршрутизаторов. Эта функция защиты также выполняется путём туннелирования пакетов данных, содержащих информацию пользователя.

Рисунок 19.9 – Схема использования криптошлюзов ВЧС в IP-сети

Криптошлюз, установленный в сегмент ЛВС, посредством которой ЦУС подключается к IP-сети, а также криптошлюзы, установленные в магистральные каналы связи портов маршрутизаторов 1, 2, 3 и 4, выполняют следующие функции:

• обеспечение конфиденциальности пакетов данных, содержащих информацию управления. Эта функция выполняется криптошлюзами путём шифрования пакетов данных, содержащих информацию управления и передаваемых между ЦУС и маршрутизаторами, а также между двумя любыми маршрутизаторами IP-сети;

• контроль целостности пакетов данных, содержащих информацию управления. Данная функция выполняется криптошлюзами при помощи аутентификаторов, добавляемых к передаваемым пакетам данных;

• защита от возможности активизации нарушителем по магистральным каналам связи «закладок», внедрённых в ЦУС или маршрутизаторы. Данная функция выполняется криптошлюзами вложения передаваемых пакетов данных, содержащих информацию управления, в новые IP-пакеты, сформированные криптошлюзами;

• защита информационных ресурсов и инфраструктур ЦУС и маршрутизаторов от НСД по магистральным каналам связи, а также от ВН, реализуемых по каналам связи и направленных на нарушение работоспособности. Данная функция выполняется криптошлюзами также путём туннелирования пакетов данных, содержащих информацию управления.

Рассмотрим особенности функционирования криптошлюзов, установленных в магистральные каналы связи портов маршрутизаторов IP-сети, на примере криптошлюза К5, установленного в магистральном канале связи порта маршрутизатора 2. Криптошлюз К5 выполняет контроль целостности только тех пакетов данных, которые предназначены для маршрутизатора 2, т.е. тех IP-пакетов, в заголовке которых в поле «Адрес получателя» содержится IP-адрес криптошлюза К5. Данный криптошлюз выполняет туннелирование только тех пакетов данных, которые формируются маршрутизатором 2, т.е. тех пакетов данных, в заголовке которых IP-адрес отправителя равен IP-адресу маршрутизатора 2. Все остальные пакеты данных, поступающие в криптошлюз, передаются далее по маршруту своего следования без каких-либо изменений.

Анализ возможности использования средств построения ВЧС в целях решения задач обеспечения ИБ ГСПД показывает, что этот тип средств защиты информации может быть использован только в ГСПД, базирующихся на технологии TCP/IP. Однако даже использование криптошлюзов и центра управления ВЧС в IP-сетях не может решить целый ряд задач обеспечения ИБ ГСПД, таких как:

• задача локализации места и источника ВН, направленного на нарушение целостности передаваемых пакетов данных, содержащих информацию пользователя и информацию управления;

• задача защиты IP-сети от НСД к услугам связи.

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 932; Нарушение авторских прав?; Мы поможем в написании вашей работы!