КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Принадлежащие субъектам (информационные ресурсы, информационные и 14 страница

Парольное разграничение основано на использовании пароля доступа субъектов к объектам.

В ГОСТе Р 50739-95 "Средства вычислительной техники. Защита от несанкционированного доступа к информации" и в документах Гостехкомиссии РФ определены два вида (принципа) разграничения доступа: дискретное управление доступом и мандатное управление доступом.

Дискретное управление доступом представляет собой разграничение доступа между поименованными субъектами и поименованными объектами.

Мандатное управление доступом основано на сопоставлении меток конфиденциальности информации, содержащейся в объектах (файлы, папки, рисунки) и официального разрешения (допуска) субъекта к информации соответствующего уровня конфиденциальности.

4.3.5. Вопросы для самоконтроля

Перечислите известные методы разграничения доступа.

В чем заключается разграничение доступа по спискам?

Как используется матрица разграничения доступа?

Опишите механизм разграничения доступа по уровням секретности и категориям.

Какие методы управления доступа предусмотрены в руководящих документах Гостехкомиссии?

Поясните механизм дискретного управления доступом?

Сравните дискретное и мандатное управление доступом.

4.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Основные:

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003.

Грязнов Е., Панасенко С. Безопасность локальных сетей – Электрон. журнал "Мир и безопасность" № 2, 2003. – Режим доступа к журн.: www.daily.sec.ru.

Котухов М. М., Марков А. С. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем. – 1998.

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

www.jetinfo.ru.

Тема 4.4. Регистрация и аудит

4.4.1. Введение

Цели изучения темы

изучить сущность и механизм реализации "регистрации" и "аудита" в целях повышения защищенности информационных систем.

Требования к знаниям и умениям

Студент должен знать:

защитные свойства механизма регистрации и аудита;

методы аудита безопасности информационных систем.

Студент должен уметь:

использовать механизмы регистрации и аудита для анализа защищенности системы.

Ключевой термин

Ключевой термин: регистрация.

Регистрация основана на подотчетности системы обеспечения безопасности, фиксирует все события, касающиеся безопасности.

Ключевой термин: аудит.

Аудит – это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день).

Второстепенные термины

подотчетность системы безопасности;

регистрационный журнал;

подозрительная активность.

Структурная схема терминов

4.4.2. Определение и содержание регистрации и аудита информационных систем

Регистрация является еще одним механизмом обеспечения защищенности информационной системы. Этот механизм основан на подотчетности системы обеспечения безопасности, фиксирует все события, касающиеся безопасности, такие как:

вход и выход субъектов доступа;

запуск и завершение программ;

выдача печатных документов;

попытки доступа к защищаемым ресурсам;

изменение полномочий субъектов доступа;

изменение статуса объектов доступа и т. д.

Для сертифицируемых по безопасности информационных систем список контролируемых событий определен рабочим документом Гостехкомиссии РФ: "Положение о сертификации средств и систем вычислительной техники и связи по требованиям безопасности информации".

Эффективность системы безопасности принципиально повышается в случае дополнения механизма регистрации механизмом аудита. Это позволяет оперативно выявлять нарушения, определять слабые места в системе защиты, анализировать закономерности системы, оценивать работу пользователей и т. д.

Аудит – это анализ накопленной информации, проводимый оперативно в реальном времени или периодически (например, раз в день). Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется активным.

Реализация механизмов регистрации и аудита позволяет решать следующие задачи обеспечения информационной безопасности:

обеспечение подотчетности пользователей и администраторов;

обеспечение возможности реконструкции последовательности событий;

обнаружение попыток нарушений информационной безопасности;

предоставление информации для выявления и анализа проблем.

Рассматриваемые механизмы регистрации и аудита являются сильным психологическим средством, напоминающим потенциальным нарушителям о неотвратимости наказания за несанкционированные действия, а пользователям – за возможные критические ошибки.

Практическими средствами регистрации и аудита являются:

различные системные утилиты и прикладные программы;

регистрационный (системный или контрольный) журнал.

Первое средство является обычно дополнением к мониторингу, осуществляемого администратором системы. Комплексный подход к протоколированию и аудиту обеспечивается при использовании регистрационного журнала.

Регистрационный журнал – это хронологически упорядоченная совокупность записей результатов деятельности субъектов системы, достаточная для восстановления, просмотра и анализа последовательности действий, окружающих или приводящих к выполнению операций, процедур или совершению событий при транзакции с целью контроля конечного результата.

Фрагмент журнала безопасности подсистемы регистрации и аудита операционной системы показан на рис. 4.4.1.

Рисунок 4.4.1.

Обнаружение попыток нарушений информационной безопасности входит в функции активного аудита, задачами которого является оперативное выявление подозрительной активности и предоставление средств для автоматического реагирования на нее.

Под подозрительной активностью понимается поведение пользователя или компонента информационной системы, являющееся злоумышленным (в соответствии с заранее определенной политикой безопасности) или нетипичным (согласно принятым критериям).

Например, подсистема аудита, отслеживая процедуру входа (регистрации) пользователя в систему подсчитывает количество неудачных попыток входа. В случае превышения установленного порога таких попыток подсистема аудита формирует сигнал о блокировке учетной записи данного пользователя.

4.4.3. Этапы регистрации и методы аудита событий информационной системы

Организация регистрации событий, связанных с безопасностью информационной системы включает как минимум три этапа:

Сбор и хранение информации о событиях.

Защита содержимого журнала регистрации.

Анализ содержимого журнала регистрации.

На первом этапе определяются данные, подлежащие сбору и хранению, период чистки и архивации журнала, степень централизации управления, место и средства хранения журнала, возможность регистрации шифрованной информации и др.

Регистрируемые данные должны быть защищены, в первую очередь, от несанкционированной модификации и, возможно, раскрытия.

Самым важным этапом является анализ регистрационной информации. Известны несколько методов анализа информации с целью выявления несанкционированных действий.

Статистические методы основаны на накоплении среднестатистических параметров функционирования подсистем и сравнении текущих параметров с ними. Наличие определенных отклонений может сигнализировать о возможности появления некоторых угроз.

Эвристические методы используют модели сценариев несанкционированных действий, которые описываются логическими правилами или модели действий, по совокупности приводящие к несанкционированным действиям.

4.4.4. Выводы по теме

Эффективность системы безопасности принципиально повышается в случае дополнения механизма регистрации механизмом аудита. Это позволяет оперативно выявлять нарушения, определять слабые места в системе защите, анализировать закономерности системы, оценивать работу пользователей.

Механизм регистрации основан на подотчетности системы обеспечения безопасности, фиксирует все события, касающиеся безопасности.

Аудит системных событий – это анализ накопленной информации, проводимый оперативно в реальном времени или периодически (например, раз в день).

Механизмы регистрации и аудита являются сильным психологическим средством, напоминающим потенциальным нарушителям о неотвратимости наказания за несанкционированные действия, а пользователям – за возможные критические ошибки.

Регистрационный журнал – это хронологически упорядоченная совокупность записей результатов деятельности субъектов системы, достаточная для восстановления, просмотра и анализа последовательности действий, окружающих или приводящих к выполнению операций, процедур или совершению событий при транзакции с целью контроля конечного результата.

Регистрация событий, связанных с безопасностью информационной системы, включает как минимум три этапа: сбор и хранение информации о событиях, защита содержимого журнала регистрации и анализ содержимого журнала регистрации.

Методы аудита могут быть статистические и эвристические.

Для сертифицируемых по безопасности информационных систем список контролируемых событий определен рабочим документом Гостехкомиссии РФ: "Положение о сертификации средств и систем вычислительной техники и связи по требованиям безопасности информации".

4.4.5. Вопросы для самоконтроля

На чем основан механизм регистрации?

Какие события, связанные с безопасностью, подлежат регистрации?

Чем отличаются механизмы регистрации и аудита?

Дайте определение аудита событий информационной системы.

Что относится к средствам регистрации и аудита?

Что такое регистрационный журнал? Его форма.

Что понимается под подозрительной активностью?

Какие этапы предусматривают механизмы регистрации и аудита?

Охарактеризуйте известные методы аудита безопасности информационных систем.

4.4.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Основные:

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003.

Грязнов Е., Панасенко С. Безопасность локальных сетей – Электрон. журнал "Мир и безопасность" №2, 2003. – Режим доступа к журн.: www.daily.sec.ru.

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

Медведовский И. Д., Семьянов П. В., Леонов Д. Г., Лукацкий А. В. Атака из Internet. – М.: Солон-Р, 2002.

Карпов Е. А., Котенко И. В., Котухов М. М., Марков А. С., Парр Г. А., Рунеев А. Ю. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем и информационно-вычислительных сетей / Под редакцией И. В. Котенко. – СПб.: ВУС, 2000.

www.jetinfo.ru.

Тема 4.5. Межсетевое экранирование

4.5.1. Введение

Цели изучения темы

изучить принципы организации межсетевого экранирования как механизма обеспечения безопасности информационных систем;

ознакомиться с классификацией межсетевых экранов.

Требования к знаниям и умениям

Студент должен знать:

механизм межсетевого экранирования.

Студент должен уметь:

выбирать межсетевые экраны для защиты информационных систем.

Ключевой термин

Ключевой термин: межсетевой экран.

Межсетевой экран или брандмауэр (firewall) – программная или программно-аппаратная система, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивающая защиту информационной системы посредством фильтрации информации.

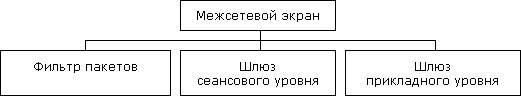

Второстепенные термины

фильтр пакетов;

шлюз сеансового уровня;

шлюз прикладного уровня.

Структурная схема терминов

4.5.2. Классификация межсетевых экранов

Одним из эффективных механизмом обеспечения информационной безопасности распределенных вычислительных сетях является экранирование, выполняющее функции разграничения информационных потоков на границе защищаемой сети.

Межсетевое экранирование повышает безопасность объектов внутренней сети за счет игнорирования неавторизованных запросов из внешней среды, тем самым, обеспечивая все составляющие информационной безопасности. Кроме функций разграничения доступа, экранирование обеспечивает регистрацию информационных обменов.

Функции экранирования выполняет межсетевой экран или брандмауэр (firewall), под которым понимают программную или программно-аппаратную систему, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивает защиту информационной системы посредством фильтрации информации. Фильтрация информации состоит в анализе информации по совокупности критериев и принятии решения о ее приеме и/или передаче.

Межсетевые экраны классифицируются по следующим признакам:

по месту расположения в сети – на внешние и внутренние, обеспечивающие защиту соответственно от внешней сети или защиту между сегментами сети;

по уровню фильтрации, соответствующему эталонной модели OSI/ISO.

Внешние межсетевые экраны обычно работают только с протоколом TCP/IP глобальной сети Интернет. Внутренние сетевые экраны могут поддерживать несколько протоколов, например, при использовании сетевой операционной системы Novell Netware, следует принимать во внимание протокол SPX/IPX.

4.5.3. Характеристика межсетевых экранов

Работа всех межсетевых экранов основана на использовании информации разных уровней модели OSI. Как правило, чем выше уровень модели OSI, на котором межсетевой экран фильтрует пакеты, тем выше обеспечиваемый им уровень защиты.

Межсетевые экраны разделяют на четыре типа:

межсетевые экраны с фильтрацией пакетов;

шлюзы сеансового уровня;

шлюзы прикладного уровня;

межсетевые экраны экспертного уровня.

Таблица 4.5.1. Типы межсетевых экранов и уровни модели ISO OSI Уровень модели OSI Протокол Тип межсетевого экрана

1 Прикладной Telnet, FTP, DNS, NFS, SMTP, HTTP

шлюз прикладного уровня;

межсетевой экран экспертного уровня.

2 Представления данных

3 Сеансовый TCP, UDP

шлюз сеансового уровня.

4 Транспортный TCP, UDP

5 Сетевой IP, ICMP

межсетевой экран с фильтрацией пакетов.

6 Канальный ARP, RAP

7 Физический Ethernet

Межсетевые экраны с фильтрацией пакетов представляют собой маршрутизаторы или работающие на сервере программы, сконфигурированные таким образом, чтобы фильтровать входящие и исходящие пакеты. Поэтому такие экраны называют иногда пакетными фильтрами. Фильтрация осуществляется путем анализа IP-адреса источника и приемника, а также портов входящих TCP- и UDP-пакетов и сравнением их со сконфигурированной таблицей правил. Эти межсетевые экраны просты в использовании, дешевы, оказывают минимальное влияние на производительность вычислительной системы. Основным недостатком является их уязвимость при подмене адресов IP. Кроме того, они сложны при конфигурировании: для их установки требуется знание сетевых, транспортных и прикладных протоколов.

Шлюзы сеансового уровня контролируют допустимость сеанса связи. Они следят за подтверждением связи между авторизованным клиентом и внешним хостом (и наоборот), определяя, является ли запрашиваемый сеанс связи допустимым. При фильтрации пакетов шлюз сеансового уровня основывается на информации, содержащейся в заголовках пакетов сеансового уровня протокола TCP, т. е. функционирует на два уровня выше, чем межсетевой экран с фильтрацией пакетов. Кроме того, указанные системы обычно имеют функцию трансляции сетевых адресов, которая скрывает внутренние IP-адреса, тем самым, исключая подмену IP-адреса. Однако в таких межсетевых экранах отсутствует контроль содержимого пакетов, генерируемых различными службами. Для исключения указанного недостатка применяются шлюзы прикладного уровня.

Шлюзы прикладного уровня проверяют содержимое каждого проходящего через шлюз пакета и могут фильтровать отдельные виды команд или информации в протоколах прикладного уровня, которые им поручено обслуживать. Это более совершенный и надежный тип межсетевого экрана, использующий программы-посредники (proxies) прикладного уровня или агенты. Агенты составляются для конкретных служб сети Интернет (HTTP, FTP, Telnet и т. д.) и служат для проверки сетевых пакетов на наличие достоверных данных.

Шлюзы прикладного уровня снижают уровень производительности системы из-за повторной обработки в программе-посреднике. Это незаметно при работе в Интернет при работе по низкоскоростным каналам, но существенно при работе во внутренней сети.

Межсетевые экраны экспертного уровня сочетают в себе элементы всех трех описанных выше категорий. Как и межсетевые экраны с фильтрацией пакетов, они работают на сетевом уровне модели OSI, фильтруя входящие и исходящие пакеты на основе проверки IP-адресов и номеров портов. Межсетевые экраны экспертного уровня также выполняют функции шлюза сеансового уровня, определяя, относятся ли пакеты к соответствующему сеансу. И, наконец, брандмауэры экспертного уровня берут на себя функции шлюза прикладного уровня, оценивая содержимое каждого пакета в соответствии с политикой безопасности, выработанной в конкретной организации.

Вместо применения связанных с приложениями программ-посредников, брандмауэры экспертного уровня используют специальные алгоритмы распознавания и обработки данных на уровне приложений. С помощью этих алгоритмов пакеты сравниваются с известными шаблонами данных, что теоретически должно обеспечить более эффективную фильтрацию пакетов.

4.5.4. Выводы по теме

Межсетевое экранирование повышает безопасность объектов внутренней сети за счет игнорирования неавторизованных запросов из внешней среды, тем самым, обеспечивая все составляющие информационной безопасности. Кроме функций разграничения доступа экранирование обеспечивает регистрацию информационных обменов.

Функции экранирования выполняет межсетевой экран или брандмауэр (firewall), под которым понимают программную или программно-аппаратную систему, которая выполняет контроль информационных потоков, поступающих в информационную систему и/или выходящих из нее, и обеспечивает защиту информационной системы посредством фильтрации информации.

Межсетевые экраны классифицируются по следующим признакам: по месту расположения в сети и по уровню фильтрации, соответствующему эталонной модели OSI/ISO.

Внешние межсетевые экраны обычно работают только с протоколом TCP/IP глобальной сети Интернет. Внутренние сетевые экраны могут поддерживать несколько протоколов.

Межсетевые экраны разделяют на четыре типа:

межсетевые экраны с фильтрацией пакетов;

шлюзы сеансового уровня;

шлюзы прикладного уровня;

межсетевые экраны экспертного уровня.

Наиболее комплексно задачу экранирования решают межсетевые экраны экспертного уровня, которые сочетают в себе элементы всех типов межсетевых экранов.

4.5.5. Вопросы для самоконтроля

В чем заключается механизм межсетевого экранирования?

Дайте определение межсетевого экрана.

Принцип функционирования межсетевых экранов с фильтрацией пакетов.

На уровне каких протоколов работает шлюз сеансового уровня?

В чем особенность межсетевых экранов экспертного уровня?

4.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Основные:

Грязнов Е., Панасенко С. Безопасность локальных сетей – Электрон. журнал "Мир и безопасность" №2, 2003. – Режим доступа к журн.: www.daily.sec.ru.

Карпов Е. А., Котенко И. В., Котухов М. М., Марков А. С., Парр Г. А., Рунеев А. Ю. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем и информационно-вычислительных сетей / Под редакцией И. В. Котенко. – СПб.: ВУС, 2000.

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003.

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

Медведовский И. Д., Семьянов П. В., Леонов Д. Г., Лукацкий А. В. Атака из Internet. – М.: Солон-Р, 2002.

Спортак Марк, Паппас Френк. Компьютерные сети и сетевые технологии. – М.: ТИД "ДС", 2002.

www.jetinfo.ru.

Тема 4.6. Технология виртуальных частных сетей (VPN)

4.6.1. Введение

Цели изучения темы

ознакомиться с технологией виртуальных частных сетей и механизмом ее реализации.

Требования к знаниям и умениям

Студент должен знать:

составляющие технологии виртуальных частных сетей.

Студент должен уметь:

определять политику безопасности виртуальной частной сети.

Ключевой термин

Ключевой термин: виртуальная частная сеть.

Виртуальная частная сеть – технология безопасного подключения к корпоративной сети через Интернет.

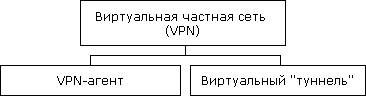

Второстепенные термины

VPN-агент;

виртуальный "туннель".

Структурная схема терминов

4.6.2. Сущность и содержание технологии виртуальных частных сетей

Технология виртуальных частных сетей (VPN - Virtual Private Network) является одним из эффективных механизмов обеспечения информационной безопасности при передаче данных в распределенных вычислительных сетях.

Виртуальные частные сети являются комбинацией нескольких самостоятельных сервисов (механизмов) безопасности:

шифрования (с использование инфраструктуры криптосистем) на выделенных шлюзах (шлюз обеспечивает обмен данными между вычислительными сетями, функционирующими по разным протоколам);

экранирования (с использованием межсетевых экранов);

туннелирования.

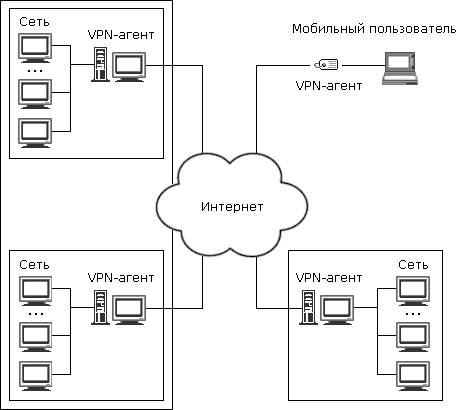

Сущность технологии VPN заключается в следующем (рис. 4.6.1):

На все компьютеры, имеющие выход в Интернет (вместо Интернета может быть и любая другая сеть общего пользования), устанавливается VPN-агенты, которые обрабатывают IP-пакеты, передаваемые по вычислительным сетям.

Перед отправкой IP-пакета VPN-агент выполняет следующие операции:

анализируется IP-адрес получателя пакета, в зависимости от этого адреса выбирается алгоритм защиты данного пакета (VPN-агенты могут, поддерживать одновременно несколько алгоритмов шифрования и контроля целостности). Пакет может и вовсе быть отброшен, если в настройках VPN-агента такой получатель не значится;

вычисляется и добавляется в пакет его имитоприставка, обеспечивающая контроль целостности передаваемых данных;

пакет шифруется (целиком, включая заголовок IP-пакета, содержащий служебную информацию);

формируется новый заголовок пакета, где вместо адреса получателя указывается адрес его VPN-агента (эта процедура называется инкапсуляцией пакета).

В результате этого обмен данными между двумя локальными сетями снаружи представляется как обмен между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для внешней атаки информация, например, внутренние IP-адреса сети, в этом случае недоступна.

Рисунок 4.6.1.

При получении IP-пакета выполняются обратные действия:

из заголовка пакета извлекается информация о VPN-агенте отправителя пакета, если такой отправитель не входит в число разрешенных, то пакет отбрасывается (то же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком);

согласно настройкам выбираются криптографические алгоритмы и ключи, после чего пакет расшифровывается и проверяется его целостность (пакеты с нарушенной целостностью также отбрасываются);

после всех обратных преобразований пакет в его исходном виде отправляется настоящему адресату по локальной сети.

Все перечисленные операции выполняются автоматически, работа VPN-агентов является незаметной для пользователей. Сложной является только настройка VPN-агентов, которая может быть выполнена только очень опытным пользователем. VPN-агент может находиться непосредственно на защищаемом компьютере (что особенно полезно для мобильных пользователей). В этом случае он защищает обмен данными только одного компьютера, на котором он установлен.

4.6.3. Понятие "туннеля" при передаче данных в сетях

Для передачи данных VPN-агенты создают виртуальные каналы между защищаемыми локальными сетями или компьютерами (такой канал называется "туннелем", а технология его создания называется "туннелированием"). Вся информация передается по туннелю в зашифрованном виде.

Рисунок 4.6.2.

Одной из обязательных функций VPN-агентов является фильтрация пакетов. Фильтрация пакетов реализуется в соответствии с настройками VPN-агента, совокупность которых образует политику безопасности виртуальной частной сети. Для повышения защищенности виртуальных частных сетей на концах туннелей целесообразно располагать межсетевые экраны.

4.6.4. Выводы по теме

Виртуальные частные сети являются комбинацией нескольких самостоятельных сервисов (механизмов) безопасности:

шифрования (с использование инфраструктуры криптосистем);

экранирования (с использованием межсетевых экранов);

туннелирования.

При реализации технологии виртуальных частных сетей на все компьютеры, имеющие выход в Интернет (вместо Интернета может быть и любая другая сеть общего пользования), устанавливаются VPN-агенты, которые обрабатывают IP-пакеты, передаваемые по вычислительным сетям.

В виртуальной частной сети обмен данными между двумя локальными сетями снаружи представляется как обмен между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для внешней атаки информация, например, внутренние IP-адреса сети, в этом случае недоступна.

|

|

Дата добавления: 2014-01-20; Просмотров: 459; Нарушение авторских прав?; Мы поможем в написании вашей работы!