КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Защита информации от вредоносных программ

|

|

|

|

Защита информационных систем от воздействия вредоносного программного обеспечения имеет особое значение по ряду причин:

1. Данный вид защиты актуален для всех информационных систем, независимо от характера обрабатываемой ими информации.

2. Риск заражения вредоносными программами очень велик вследствие высокого динамизма обмена информацией как по каналам связи, так и с помощью переносных носителей информации.

3. Защита от вредоносных программ требует особого профессионализма, поскольку некоторые из них носят специфический индивидуальных характер, а их обнаружение и нейтрализация требуют глубокого знания особенностей функционирования информационных систем.

Вредоносные программы представляют собой специально разработанное программное обеспечение, оказывающее негативное воздействие на данные, обрабатываемые информационными системами, или на процесс функционирования самих информационных систем.

Воздействие вредоносного программного обеспечения представляется особо опасным в силу сравнительной простоты реализации и повышенной трудности защиты.

Основными причинами проникновения вредоносных программ в информационные системы являются:

* массовый обмен данными с помощью переносных носителей информации и компьютерных сетей;

* широкое распространение нелицензионных копий программного обеспечения;

* возможность удаленного воздействия на информационные системы, подключенные к сетям общего пользования.

Исходя из целей защиты от вредоносных программ, их целесообразно классифицировать по следующим критериям:

1. Характер вредоносного воздействия.

2. Время проникновения в информационные системы.

3. Способность к саморазмножению

По характеру вредоносного воздействия вредоносные программы подразделяются на:

1.1. Искажающие или уничтожающие информацию.

1.2. Формирующие каналы несанкционированного доступа к информации.

1.3. Нарушающие работу информационной системы.

По времени проникновения в информационные системы вредоносные программы делятся на:

2.1. Вредоносные компоненты, создаваемые в процессе разработки информационной системы.

2.2. Проникающие в информационную систему в процессе ее эксплуатации.

2.3. Вносимые в информационную систему в процессе ее обслуживания.

По способности к саморазмножению вредоносные программы классифицируются как:

3.1. Саморазмножающиеся.

3.2. Не способные к саморазмножению.

В настоящее время известно значительное количество разновидностей вредоносных программ, основными из которых являются:

Троянский конь. Несаморазмножающаяся вредоносная программа, представляющая собой компонент полезного программного обеспечения, способная выполнять нежелательные действия.

Бомба. Несаморазмножающаяся вредоносная программа одноразового использования, приводящаяся в действие в определенных условиях и выполняющая разрушение информации.

Ловушка. Несаморазмножающаяся вредоносная программа, осуществляющая несанкционированный перехват информации и ее передачу по каналам связи или запись на переносные носители информации.

Люк. Несаморазмножающаяся вредоносная программа, обеспечивающая злоумышленнику возможность несанкционированного доступа к информационной системе.

Вирус. Саморазмножающаяся вредоносная программа, выполняющая нежелательные действия.

Сложность защиты информации от вредоносных программ усугубляется тем, что в настоящее время злоумышленниками используются комбинации перечисленных категорий, например, вирус-люк, вирус-ловушка и т.д.

Для защиты от вредоносных программ используются правовые, организационные и технические меры.

Правовые меры сводятся к установлению ответственности за создание и распространение вредоносных программ и причинение ущерба. Следует отметить, что доказать авторство и умышленность создания таких программ довольно трудно.

Организационная защита заключается в выработке и неукоснительном осуществлении мероприятий, направленных на предупреждение проникновения вредоносных программ в информационные системы, обнаружение заражения, нейтрализацию негативного воздействия и ликвидацию последствий.

Технические меры защиты сводятся преимущественно к использованию специального программного обеспечения, получившего название антивирусных программ. Кроме того, могут использоваться специальные устройства, препятствующие проникновению вредоносных программ на компьютер, устройства резервного копирования данных и т.д.

Заключение

В ходе данной лекции мы рассмотрели основные меры по защите информационных процессов в компьютерных системах.

Считаю необходимым еще раз напомнить, что эффективность функционирования системы обеспечения информационной безопасности может быть достигнута только в том случае, когда такая система является комплексной. Поэтому для надежной защиты информации, обрабатываемой средствами вычислительной техники, необходимо совместное использование на всех этапах жизненного цикла информационных систем рассмотренных сегодня и на предыдущих лекционных и групповых занятиях мер предупреждения, обнаружения и пресечения негативных воздействий, а также восстановления информации.

Следует отметить, что в связи с ограничением по времени в лекции были освещены лишь базовые моменты. Более подробно данный материал необходимо изучить в ходе практических занятий, а также в часы самоподготовки, используя рекомендованную литературу.

В ходе последующей лекции вы ознакомитесь с защитой информации в телекоммуникационных системах – одним из наиболее актуальных на сегодняшний день направлений защиты информации.

Согласно законодательству[5], вредоносная программа – это программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на персональные данные или ресурсы информационной системы персональных данных.

К наиболее распространенным видам вредоносных программ относятся следующие:

· «троянский конь»,

· вирус,

· «червь»,

· «жадная» программа,

· «захватчик паролей».

«Троянский конь» (Trojan Horse) - считается предшественником программных вирусов, это программа, которая помимо основных документированных действий (исходная безвредная программа), выполняет дополнительные действия (блок команд), не описанные в документации. Данный блок команд может выполниться при наступлении какого-либо условия, например, даты, времени, команды и т.д. Таким образом, по аналогии с древнегреческим «троянским конем», в не вызывающей подозрений оболочке таится угроза. Троянские программы относятся к активным угрозам, которые реализуются программными средствами, работающими в пакетном режиме и представляют серьезную угрозу безопасности АС. К примеру, суммарные потери от троянской программы «любовный вирус» в 2000 году составили, по мнению специалистов, около 10 млрд. долларов.

Среди «троянских программ» наиболее распространены программы массового применения, в том числе редакторы, игры, трансляторы и т.п., в которые внедрены, так называемые «логические бомбы», выполняющиеся после наступления определенного события. Следует отметить, что «троянский конь» – это программа, которая распространяется посредством общедоступных банков данных и программ, она не способна к саморазмножению.

Для защиты от «троянских программ» желательно создать замкнутую среду исполнения программ, регламентировать использование различных экземпляров прикладных программ, которые будут храниться и защищаться индивидуально, между отдельными пользователями АС.

Вирус компьютерный, программный (computer virus) – представляет собой исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению, в отличие от «троянской программы».

Компьютерный вирус характеризуется следующими определяющими свойствами:

· способность к самовоспроизведению, то есть за время своего существования на ПК вирус хотя бы один раз воспроизводит свою копию на долговременном носителе;

· способность к вмешательству или получению управления вычислительным процессом, по аналогии с биологическим вирусом, «паразитирующим» в живой природе.

Цикл жизни вируса, как правило, включает следующие периоды:

· внедрение;

· инкубационный период;

· период репликации или саморазмножения;

· период проявления.

«Внедрение» происходит при поступлении инфицированных программ из внешних носителей памяти или каналов локальной сети.

Во время «инкубационного периода» вирус остаётся пассивным, поэтому его трудно обнаружить и нейтрализовать.

В период «проявления» вирус выполняет назначенные целевые функции по уничтожению, корректировке информации на долговременных носителях и т.п.

Физическая структура вируса включает «голову» – компоненту вируса, которая получает управление первой и «хвоста» – части вируса, расположенной в тексте инфицированной программы отдельно от головы. В случае, если вирус состоит из одной головы, он называется несегментированными, если же вирус содержит и голову и хвост - сегментированными.

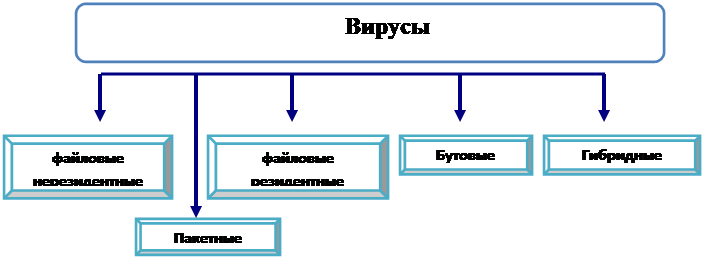

Рассмотрим классификацию вирусов. Кроме вирусов, представленных на рис. 5.3., существуют и другие классы вирусов, например, макровирусы, которые обычно заражают офисные документы и другие.

Рис. 5.3. Классификация вирусов по характеру размещения в памяти ПЭВМ.

Файловый нерезидентный вирус содержится в исполняемом файле, активизируется при активизации вирусоносителя, после выполнении необходимых действий передает управление самой программе. Очередной файл для заражения выбирается вирусом при помощи поиска по каталогу.

Файловый резидентный вирус в отличие от нерезидентного, заражает не только исполняемые файлы, хранящиеся во внешней памяти, но и оперативную память ПК. Резидентные вирусы по сравнению с нерезидентными имеют более универсальную схему функционирования, поэтому могут реализовывать самые разные способы инфицирования.

К разновидности резидентных вирусов относятся «бутовые вирусы», которыеинфицируют загрузочный (бут-сектор) магнитного носителя. При загрузке операционной системы с инфицированного диска «бутовый вирус» получает управление и копирует себя в оперативную память. Затем он производит модификацию вектора прерывания, с целью обработки прерываний собственным обработчиком прерываний вируса, после чего производит запуск загрузчика операционной системы. Используя перехват прерываний «бутовые вирусы», как и файловые резидентные вирусы, могут выполнять достаточно широкий набор способов инфицирования и целевых функций.

«Гибридные вирусы» совмещают в себе возможности как « бутовых», так и файловых резидентных вирусов, инфицируят как файлы, так и бут-секторы.

Для «пакетного вируса» характерно размещение его головы в пакетном файле.

Сетевые вирусы для размножения используют средства сетевых операционных систем, например, заражение происходит при обмене программами или сообщениями.

Вирусы при реализации своих целевых функций вызывают различные эффекты, в зависимости от которых их делят на следующие группы:

· создание звуковых и визуальных эффектов;

· имитация сбоев аппаратных средств;

· инициирование ошибок в программах пользователей или операционной системы;

· искажение информации в файлах (таблице размещения файлов).

«Вирус- червь» (worm) – представляет собой программу, которая автоматически распространяются через локальную, глобальную сеть или уязвимости операционной системы. Многие «вирусы-черви» могут содержаться во вложениях электронной почты, инфицируя ПК после их открытия. Широко известен вирус-червь Морриса, которымв 1988г. за два часа распространения было инфицировано 6000 узлов сети Internet. Многие «вирусы-черви» нарушаютнормальную работу компьютера, тормозят запуск приложений. Для эффективной защиты от «вируса-червя» необходимо предпринять меры предосторожности против несанкционированного доступа к сети.

Вместе с вирусами, «троянские кони» и «черви» составляют самую опасную угрозу для функционирования АС.

В целях защиты от указанных разновидностей вредоносных программ необходимо предпринять следующие меры:

ü создать замкнутую среду исполнения программ;

ü произвести разграничение доступа к исполняемым файлам;

ü обеспечить контроль целостности исполняемых файлов и системных областей;

ü выполнять тестирование приобретаемых программных средств.

«Жадные» программы» (greedy program) – представляют собой программы, стремящиеся при выполнении монополизировать какой-либо ресурс системы, лишая другие программы возможность его использовать. Атаке, как правило, подвергаются следующие объекты системы: процессор, оперативная память, устройства ввода-вывода.

Захватчики паролей (password grabber) – представляют собой программы, предназначенные для воровства паролей. Такие программы-захватчики пересылают своему владельцу логин и пароль для входа в систему, имитируя необходимость его ввода пользователем, после захвата пароля выводится сообщение об ошибке ввода и управление возвращается операционной системе. В целях защиты от «захватчиков паролей» перед входом в систему нужно убедиться, что вы вводите логин и пароль именно в системной программе входа. Помимо этого, необходимо соблюдать правила использования паролей и работы с системой: не оставлять рабочее место без присмотра, не выйдя из системы; регулярно проверять сообщения о дате и времени последнего входа, а также количестве ошибочных входов; по возможности не допускать явного объявления пароля при запросе доступа по сети; не использовать один и тот же пароль для доступа к разным узлам.

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 4249; Нарушение авторских прав?; Мы поможем в написании вашей работы!