11.3. Классификация вирусов.

- вирусы;

- черви (сетевой червь);

- боты (bots);

- условно опасные программы:

- riskware;

- adware (Рекламные утилиты);

- хакерские утилиты.

| 11.4 Признаки присутствия на компьютере вредоносных программ

|

| | - блокировка антивируса;

- блокировка антивирусных сайтов

- сбои в системе или в работе других программ

- почтовые уведомления

11.5. Проверка системы на присутствие на компьютере вредоносных программ:

| 1. Просмотр списка процессов, обнаружение подозрительных процессов.

2. Проверка автозагрузки на наличие подозрительных

программ,загружаемых вместе с запуском ОС.

3. Проверка открытых портов и выявление среди них портов, открытых

вредоносными программами.

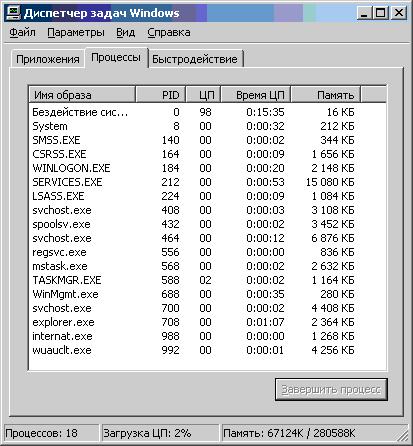

1. Просмотр списка процессов, обнаружение подозрительных процессов

Рис. 11.1. Диспетчер задач в Windows 2000 Professional

Cписок системных процессов (служб):

alg.exe — служба шлюза уровня приложения (Applications Layer Gateway). Обеспечивает работу общего доступа к интернету и встроенного брандмауэра Windows. Также эту службу используют некоторые сторонние фаерволы.

cisvc.exe — индексирует содержимое и свойств файлов на компьютере для обеспечения быстрого их поиска.

csrss.exe— отвечает за работу консольных окон, создание и уничтожение потоков и частично за работу 16-разрядной виртуальной среды MS-DOS.

explorer.exe — пользовательская оболочка, отображающая панель задач, рабочий стол и т.д. Этот процесс не так важен для работы Windows и его можно остановить (и перезапустить) с помощью "Диспетчера задач".

inetinfo.exe — службы веб-сервера IIS.

internat.exe — запускается вместе с системой и загружает языковые модули, указанные пользователем.

lsass.exe — локальный сервер проверки подлинности, порождающий процесс, ответственный за проверку пользователей в службе Winlogon. Lsass создает маркер доступа пользователя, который затем используется для запуска начальной пользовательской оболочки. Процессы, запускаемые пользователем, наследуют этот маркер.

msiexes.exe — устанавливает, удаляет или восстанавливает программное обеспечение в соответствии с инструкциями файлов MSI.

mstask.exe — служба планировщика задач, ответственная за запуск задач по расписанию, определенному пользователем.

netdde.exe — служба сетевого DDE (Network DDE). Обеспечивает сетевой транспорт и безопасность для динамического обмена данными (DDE) для программ, выполняющихся на одном или на различных компьютерах.

sass.exe — для локальных компьютеров и сетевых машин, для получения информации о безопасности локальных пользователей.

smss.exe — подсистема диспетчера сеансов, ответственная за запуск сеансов пользователей. Данный процесс запускается системным потоком и отвечает за различные действия, в частности, за запуск процессов Winlogon и Win32 (csrss.exe) и за установку системных переменных.

spoolsv.exe — служба spooler ответственна за управление заданиями на печать и передачу факсимильных сообщений.

svchost.exe — универсальный процесс, который служит для запуска других процессов из библиотек DLL.

services.exe — диспетчер управления службами, ответственный за запуск и остановку системных служб и взаимодействие с ними.

System — большинство системных потоков режима ядра исполняются от имени процесса System.

Бездействие системы — этот процесс имеет по одному потоку на каждом процессоре и его единственная задача — учитывать время, в течение которого система не занята другими потоками. В диспетчере задач можно видеть, что этому процессу, как правило, соответствует большая часть процессорного времени.

taskmgr.exe — этот процесс соответствует самому диспетчеру задач.

ups.exe — источник бесперебойного питания.

winlogon.exe — этот процесс управляет входом пользователей в систему и выходом из нее.

winmgmt.exe — ключевой компонент управления клиентскими приложениями.Этот процесс запускается в тот момент, когда первое клиентское приложение запрашивает соединения, или постоянно запущен, если его службы требуются управляющим приложениям.

Рис. 11.1. Диспетчер задач в Windows 2000 Professional

Cписок системных процессов (служб):

alg.exe — служба шлюза уровня приложения (Applications Layer Gateway). Обеспечивает работу общего доступа к интернету и встроенного брандмауэра Windows. Также эту службу используют некоторые сторонние фаерволы.

cisvc.exe — индексирует содержимое и свойств файлов на компьютере для обеспечения быстрого их поиска.

csrss.exe— отвечает за работу консольных окон, создание и уничтожение потоков и частично за работу 16-разрядной виртуальной среды MS-DOS.

explorer.exe — пользовательская оболочка, отображающая панель задач, рабочий стол и т.д. Этот процесс не так важен для работы Windows и его можно остановить (и перезапустить) с помощью "Диспетчера задач".

inetinfo.exe — службы веб-сервера IIS.

internat.exe — запускается вместе с системой и загружает языковые модули, указанные пользователем.

lsass.exe — локальный сервер проверки подлинности, порождающий процесс, ответственный за проверку пользователей в службе Winlogon. Lsass создает маркер доступа пользователя, который затем используется для запуска начальной пользовательской оболочки. Процессы, запускаемые пользователем, наследуют этот маркер.

msiexes.exe — устанавливает, удаляет или восстанавливает программное обеспечение в соответствии с инструкциями файлов MSI.

mstask.exe — служба планировщика задач, ответственная за запуск задач по расписанию, определенному пользователем.

netdde.exe — служба сетевого DDE (Network DDE). Обеспечивает сетевой транспорт и безопасность для динамического обмена данными (DDE) для программ, выполняющихся на одном или на различных компьютерах.

sass.exe — для локальных компьютеров и сетевых машин, для получения информации о безопасности локальных пользователей.

smss.exe — подсистема диспетчера сеансов, ответственная за запуск сеансов пользователей. Данный процесс запускается системным потоком и отвечает за различные действия, в частности, за запуск процессов Winlogon и Win32 (csrss.exe) и за установку системных переменных.

spoolsv.exe — служба spooler ответственна за управление заданиями на печать и передачу факсимильных сообщений.

svchost.exe — универсальный процесс, который служит для запуска других процессов из библиотек DLL.

services.exe — диспетчер управления службами, ответственный за запуск и остановку системных служб и взаимодействие с ними.

System — большинство системных потоков режима ядра исполняются от имени процесса System.

Бездействие системы — этот процесс имеет по одному потоку на каждом процессоре и его единственная задача — учитывать время, в течение которого система не занята другими потоками. В диспетчере задач можно видеть, что этому процессу, как правило, соответствует большая часть процессорного времени.

taskmgr.exe — этот процесс соответствует самому диспетчеру задач.

ups.exe — источник бесперебойного питания.

winlogon.exe — этот процесс управляет входом пользователей в систему и выходом из нее.

winmgmt.exe — ключевой компонент управления клиентскими приложениями.Этот процесс запускается в тот момент, когда первое клиентское приложение запрашивает соединения, или постоянно запущен, если его службы требуются управляющим приложениям.

| | | | 2. Проверка автозагрузки на наличие подозрительных программ

Системный реестр Windows

системная утилита regedit.exe

Рис. 11.2. Системный реестр Windows

HKEY_CURRENT_USER - ветка ключей, относящихся к текущему пользователю - HKCU

HKEY_LOCAL_MACHINE - ветка ключей, относящихся к компьютеру в целом, - HKLM

HKCUSoftwareMicrosoftWindowsCurrentVersion

Run - основной ключ автозапуска.

RunOnce - служебный ключ для программ, которым требуется запуститься только один раз.

HKLMSoftwareMicrosoftWindowsCurrentVersion

Run

RunOnce

RunServices

RunServicesOnce

Параметры стандартной оболочки задаются в реестре, в ключе HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon в параметре Shell. Значение этого параметра также в подавляющем большинстве случаев должно быть Explorer.exe.

msconfig.exe. - предоставляет сводную информацию обо всех источниках объектов автозапуска.

Рис. 11.2. Системный реестр Windows

HKEY_CURRENT_USER - ветка ключей, относящихся к текущему пользователю - HKCU

HKEY_LOCAL_MACHINE - ветка ключей, относящихся к компьютеру в целом, - HKLM

HKCUSoftwareMicrosoftWindowsCurrentVersion

Run - основной ключ автозапуска.

RunOnce - служебный ключ для программ, которым требуется запуститься только один раз.

HKLMSoftwareMicrosoftWindowsCurrentVersion

Run

RunOnce

RunServices

RunServicesOnce

Параметры стандартной оболочки задаются в реестре, в ключе HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon в параметре Shell. Значение этого параметра также в подавляющем большинстве случаев должно быть Explorer.exe.

msconfig.exe. - предоставляет сводную информацию обо всех источниках объектов автозапуска.

Рис. 11.3. Утилита msconfig.exe

Рис. 11.3. Утилита msconfig.exe

|

|

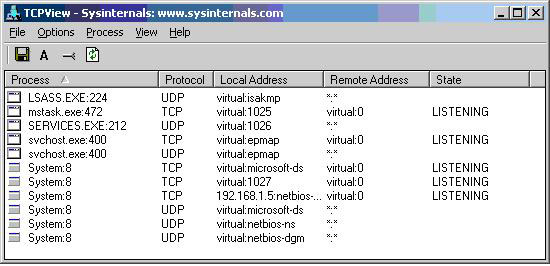

| Проверка открытых портов и выявление среди них портов, открытых вредоносными программами.

netstat –a.

cmd.exe

Рис. 11.4. Команда netstat –a

Открытые TCP-порты обозначаются строкой:

LISTENING (прослушивание) – ожидание запроса.

ESTABLISHED(установлено) – соединение активно в данный момент.

TIME_WAIT (ожидание закрытия) – соединение в состоянии закрытия.

Часть портов связана с системными службами Windows и отображается не по номеру, а по названию - epmap, microsoft-ds, netbios-ssn.

Порты, не относящиеся к стандартным службам, отображаются по номерам.

UDP-порты обозначаются строкой UDP в колонке Имя.

netstat –ab

утилита tcpview.exe

Рис. 11.4. Команда netstat –a

Открытые TCP-порты обозначаются строкой:

LISTENING (прослушивание) – ожидание запроса.

ESTABLISHED(установлено) – соединение активно в данный момент.

TIME_WAIT (ожидание закрытия) – соединение в состоянии закрытия.

Часть портов связана с системными службами Windows и отображается не по номеру, а по названию - epmap, microsoft-ds, netbios-ssn.

Порты, не относящиеся к стандартным службам, отображаются по номерам.

UDP-порты обозначаются строкой UDP в колонке Имя.

netstat –ab

утилита tcpview.exe

Рис. 11.5. Утилита tcpview.exe

http://www.processlibrary.com

Рис. 11.5. Утилита tcpview.exe

http://www.processlibrary.com

|

|

|

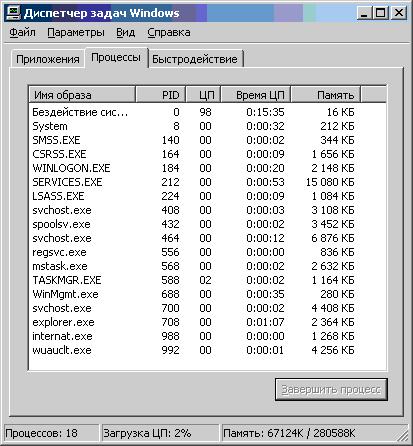

Рис. 11.1. Диспетчер задач в Windows 2000 Professional

Cписок системных процессов (служб):

alg.exe — служба шлюза уровня приложения (Applications Layer Gateway). Обеспечивает работу общего доступа к интернету и встроенного брандмауэра Windows. Также эту службу используют некоторые сторонние фаерволы.

cisvc.exe — индексирует содержимое и свойств файлов на компьютере для обеспечения быстрого их поиска.

csrss.exe— отвечает за работу консольных окон, создание и уничтожение потоков и частично за работу 16-разрядной виртуальной среды MS-DOS.

explorer.exe — пользовательская оболочка, отображающая панель задач, рабочий стол и т.д. Этот процесс не так важен для работы Windows и его можно остановить (и перезапустить) с помощью "Диспетчера задач".

inetinfo.exe — службы веб-сервера IIS.

internat.exe — запускается вместе с системой и загружает языковые модули, указанные пользователем.

lsass.exe — локальный сервер проверки подлинности, порождающий процесс, ответственный за проверку пользователей в службе Winlogon. Lsass создает маркер доступа пользователя, который затем используется для запуска начальной пользовательской оболочки. Процессы, запускаемые пользователем, наследуют этот маркер.

msiexes.exe — устанавливает, удаляет или восстанавливает программное обеспечение в соответствии с инструкциями файлов MSI.

mstask.exe — служба планировщика задач, ответственная за запуск задач по расписанию, определенному пользователем.

netdde.exe — служба сетевого DDE (Network DDE). Обеспечивает сетевой транспорт и безопасность для динамического обмена данными (DDE) для программ, выполняющихся на одном или на различных компьютерах.

sass.exe — для локальных компьютеров и сетевых машин, для получения информации о безопасности локальных пользователей.

smss.exe — подсистема диспетчера сеансов, ответственная за запуск сеансов пользователей. Данный процесс запускается системным потоком и отвечает за различные действия, в частности, за запуск процессов Winlogon и Win32 (csrss.exe) и за установку системных переменных.

spoolsv.exe — служба spooler ответственна за управление заданиями на печать и передачу факсимильных сообщений.

svchost.exe — универсальный процесс, который служит для запуска других процессов из библиотек DLL.

services.exe — диспетчер управления службами, ответственный за запуск и остановку системных служб и взаимодействие с ними.

System — большинство системных потоков режима ядра исполняются от имени процесса System.

Бездействие системы — этот процесс имеет по одному потоку на каждом процессоре и его единственная задача — учитывать время, в течение которого система не занята другими потоками. В диспетчере задач можно видеть, что этому процессу, как правило, соответствует большая часть процессорного времени.

taskmgr.exe — этот процесс соответствует самому диспетчеру задач.

ups.exe — источник бесперебойного питания.

winlogon.exe — этот процесс управляет входом пользователей в систему и выходом из нее.

winmgmt.exe — ключевой компонент управления клиентскими приложениями.Этот процесс запускается в тот момент, когда первое клиентское приложение запрашивает соединения, или постоянно запущен, если его службы требуются управляющим приложениям.

Рис. 11.1. Диспетчер задач в Windows 2000 Professional

Cписок системных процессов (служб):

alg.exe — служба шлюза уровня приложения (Applications Layer Gateway). Обеспечивает работу общего доступа к интернету и встроенного брандмауэра Windows. Также эту службу используют некоторые сторонние фаерволы.

cisvc.exe — индексирует содержимое и свойств файлов на компьютере для обеспечения быстрого их поиска.

csrss.exe— отвечает за работу консольных окон, создание и уничтожение потоков и частично за работу 16-разрядной виртуальной среды MS-DOS.

explorer.exe — пользовательская оболочка, отображающая панель задач, рабочий стол и т.д. Этот процесс не так важен для работы Windows и его можно остановить (и перезапустить) с помощью "Диспетчера задач".

inetinfo.exe — службы веб-сервера IIS.

internat.exe — запускается вместе с системой и загружает языковые модули, указанные пользователем.

lsass.exe — локальный сервер проверки подлинности, порождающий процесс, ответственный за проверку пользователей в службе Winlogon. Lsass создает маркер доступа пользователя, который затем используется для запуска начальной пользовательской оболочки. Процессы, запускаемые пользователем, наследуют этот маркер.

msiexes.exe — устанавливает, удаляет или восстанавливает программное обеспечение в соответствии с инструкциями файлов MSI.

mstask.exe — служба планировщика задач, ответственная за запуск задач по расписанию, определенному пользователем.

netdde.exe — служба сетевого DDE (Network DDE). Обеспечивает сетевой транспорт и безопасность для динамического обмена данными (DDE) для программ, выполняющихся на одном или на различных компьютерах.

sass.exe — для локальных компьютеров и сетевых машин, для получения информации о безопасности локальных пользователей.

smss.exe — подсистема диспетчера сеансов, ответственная за запуск сеансов пользователей. Данный процесс запускается системным потоком и отвечает за различные действия, в частности, за запуск процессов Winlogon и Win32 (csrss.exe) и за установку системных переменных.

spoolsv.exe — служба spooler ответственна за управление заданиями на печать и передачу факсимильных сообщений.

svchost.exe — универсальный процесс, который служит для запуска других процессов из библиотек DLL.

services.exe — диспетчер управления службами, ответственный за запуск и остановку системных служб и взаимодействие с ними.

System — большинство системных потоков режима ядра исполняются от имени процесса System.

Бездействие системы — этот процесс имеет по одному потоку на каждом процессоре и его единственная задача — учитывать время, в течение которого система не занята другими потоками. В диспетчере задач можно видеть, что этому процессу, как правило, соответствует большая часть процессорного времени.

taskmgr.exe — этот процесс соответствует самому диспетчеру задач.

ups.exe — источник бесперебойного питания.

winlogon.exe — этот процесс управляет входом пользователей в систему и выходом из нее.

winmgmt.exe — ключевой компонент управления клиентскими приложениями.Этот процесс запускается в тот момент, когда первое клиентское приложение запрашивает соединения, или постоянно запущен, если его службы требуются управляющим приложениям.

Рис. 11.2. Системный реестр Windows

HKEY_CURRENT_USER - ветка ключей, относящихся к текущему пользователю - HKCU

HKEY_LOCAL_MACHINE - ветка ключей, относящихся к компьютеру в целом, - HKLM

HKCUSoftwareMicrosoftWindowsCurrentVersion

Run - основной ключ автозапуска.

RunOnce - служебный ключ для программ, которым требуется запуститься только один раз.

HKLMSoftwareMicrosoftWindowsCurrentVersion

Run

RunOnce

RunServices

RunServicesOnce

Параметры стандартной оболочки задаются в реестре, в ключе HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon в параметре Shell. Значение этого параметра также в подавляющем большинстве случаев должно быть Explorer.exe.

msconfig.exe. - предоставляет сводную информацию обо всех источниках объектов автозапуска.

Рис. 11.2. Системный реестр Windows

HKEY_CURRENT_USER - ветка ключей, относящихся к текущему пользователю - HKCU

HKEY_LOCAL_MACHINE - ветка ключей, относящихся к компьютеру в целом, - HKLM

HKCUSoftwareMicrosoftWindowsCurrentVersion

Run - основной ключ автозапуска.

RunOnce - служебный ключ для программ, которым требуется запуститься только один раз.

HKLMSoftwareMicrosoftWindowsCurrentVersion

Run

RunOnce

RunServices

RunServicesOnce

Параметры стандартной оболочки задаются в реестре, в ключе HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon в параметре Shell. Значение этого параметра также в подавляющем большинстве случаев должно быть Explorer.exe.

msconfig.exe. - предоставляет сводную информацию обо всех источниках объектов автозапуска.

Рис. 11.3. Утилита msconfig.exe

Рис. 11.3. Утилита msconfig.exe

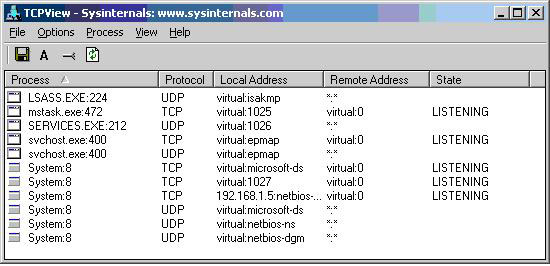

Рис. 11.4. Команда netstat –a

Открытые TCP-порты обозначаются строкой:

LISTENING (прослушивание) – ожидание запроса.

ESTABLISHED(установлено) – соединение активно в данный момент.

TIME_WAIT (ожидание закрытия) – соединение в состоянии закрытия.

Часть портов связана с системными службами Windows и отображается не по номеру, а по названию - epmap, microsoft-ds, netbios-ssn.

Порты, не относящиеся к стандартным службам, отображаются по номерам.

UDP-порты обозначаются строкой UDP в колонке Имя.

netstat –ab

утилита tcpview.exe

Рис. 11.4. Команда netstat –a

Открытые TCP-порты обозначаются строкой:

LISTENING (прослушивание) – ожидание запроса.

ESTABLISHED(установлено) – соединение активно в данный момент.

TIME_WAIT (ожидание закрытия) – соединение в состоянии закрытия.

Часть портов связана с системными службами Windows и отображается не по номеру, а по названию - epmap, microsoft-ds, netbios-ssn.

Порты, не относящиеся к стандартным службам, отображаются по номерам.

UDP-порты обозначаются строкой UDP в колонке Имя.

netstat –ab

утилита tcpview.exe

Рис. 11.5. Утилита tcpview.exe

http://www.processlibrary.com

Рис. 11.5. Утилита tcpview.exe

http://www.processlibrary.com