КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Системы контроля доступа

|

|

|

|

Системы контроля доступа (СКД) позволяют реализовать заданный режим разграничения доступа на охраняемые объекты, а также участвуют при построении более сложных систем комплексного управления доступом (СКУД), включающих контроль доступа, видеонаблюдение, а также охранно-пожарную сигнализацию.

Функции системы контроля доступа.

1. Обеспечение санкционированного доступа сотрудников и посетителей на территорию предприятия с помощью физических идентификаторов, различных ограничений (этаж, помещение, время и т.д.), турникетов, лифтов, дверей.

2. Сигнализация при попытке несанкционированного доступа.

3. Ведение списка пользователей.

4. Учёт рабочего времени сотрудников.

5. Учёт движения сотрудников по предприятию, определение их текущего местоположения.

6. Ведение архивов событий

По способу управления преграждающими устройствами (дверьми, турникетами, шлюзами и т.д.) все системы контроля доступа можно классифицировать следующим образом:

· автономные (локальные) – предназначены для управления одним или несколькими преграждающими устройствами без передачи информации на центральный пульт и без контроля со стороны оператора;

· централизованные (сетевые) – используются для управления преграждающими устройствами с обменом информацией с центральным пультом, контролем и управлением системой со стороны оператора;

· универсальные, включающие функции как автономных, так и сетевых систем, работающие в сетевом режиме под руководством центрального устройства управления и переходящие в автономный режим при возникновении отказов в сетевом оборудовании или центральном устройстве.

По количеству точек доступа и пользователей системы контроля доступа можно подразделять на:

· малые – единицы точек доступа (офисы);

· средние – десятки точек доступа и тысячи пользователей (банки, предприятия, учреждения, гостиницы);

· большие – сотни точек доступа и десятки тысяч пользователей (крупные промышленные предприятия, аэропорты).

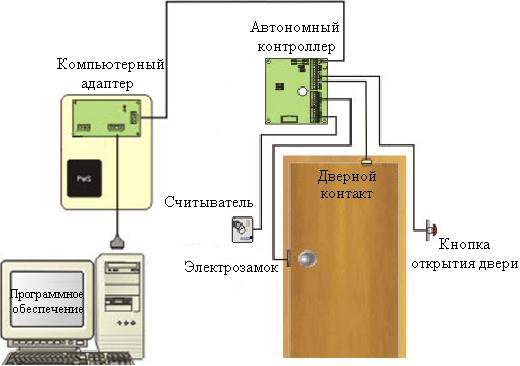

Автономные системы предназначены для обеспечения контроля и управления доступом в отдельное помещение. Пример автономной системы контроля доступа представлен на рисунке 24.

Рис. 24. Автономная система контроля доступа

Такая система состоит из автономного контроллера, хранящего в себе базу данных идентификаторов и управляющего работой остальных элементов системы. В качестве исполнительного устройства используется электромагнитный замок, либо защёлка. Для идентификации пользователя используются различные типы карт с соответствующими считывателями (магнитные, проксимити, штриховые). Контроллер работает, как правило, с одним считывателем на вход (считыватель на выход используется лишь в особо важных помещениях); для открытия замка изнутри помещения обычно используется либо кнопка, либо датчик-коммутатор движения. Для обеспечения правильности работы всей системы используется датчик положения двери.

Для обеспечения нормального режима работы системы контроля доступа, дверь оснащается доводчиком, а контроллер – резервным источником питания.

Автономные системы с накоплением информации, выполняют те же задачи, что и системы описанные выше. Единственным отличием является возможность системы накапливать информацию обо всех проходах через точку прохода (дверь, турникет) – время, дата, идентификационный номер проксимити карты или брелка Touch Memory. Пример автономной системы контроля доступа с накоплением информации представлен на рисунке 25.

Рис. 25. Автономная система контроля доступа со сбором данных

Данная информация хранится в памяти контролера и может быть по необходимости востребована. Для получения информации и представления её в наглядном виде используется специальное программное обеспечение, которое позволяет оператору системы решать задачи отслеживания перемещения сотрудников по территории, учёта рабочего времени сотрудников, визуально контролировать личность владельца проксимити карточки или брелка Touch Memory.

Типовая схема проектирования систем контроля доступа

Рассмотрим типовую схему проектирования систем контроля доступа на примере системы «КОДОС», являющейся разработкой фирмы «СоюзСпецАвтоматика» (см. рис. 26).

Рис. 26. Схема проектирования системы контроля доступа «КОДОС»

Контроллеры связываются с центральным компьютером через сеть TCP/IP. Протокол связи контроллера КОДОС ПРО с адаптером, а также турникетов и контроллеров картоприёмника с адаптерами – RS485. К каждому контроллеру можно подключить не более 4 адаптеров.

Оборудование системы включает в себя следующие компоненты.

1. Контроллеры.

Контроллеры являются главным звеном в системе контроля и управления доступом. Контроллеры, имея энергонезависимую память с буфером на 2000/32000 ключей и 2000/32000 (для разных моделей контроллеров) событий, при выходе из строя компьютера или линии связи накапливают информацию о проходах, продолжая обеспечивать работу системы в полном режиме. Именно они принимают решение о пропуске либо не пропуске (даже, если компьютер временно не работает).

2. Считыватели (картоприемники).

Считыватель – устройство, передающее код идентификатора (например, карты) пользователя системе. Считыватели не принимают решений в системе контроля и управления доступом. Поступающий код считыватель преобразует в понятный контроллеру формат и передаёт его контроллеру. В системе контроля доступа можно использовать любые стандартные устройства считывания: сканеры штрих кодов, считыватели карт с магнитной полосой, считыватели touсh memory (такие считыватели ставятся сейчас повсеместно на домофоны в жилых домах), считыватели proximity карт формата MIFARE, на базе которого работают бесконтактные смарт-карты (БСК).

3. Идентификаторы.

Штатным идентификатором личности в системе контроля доступа являются проксимити-карты. Но использование идентификатора зависит от типа подключаемых к системе считывателей кода. Внешний вид идентификатора для системы не имеет значения (это могут быть карты, брелки, метки и т.д.).

4. Исполнительные механизмы.

Исполнительные механизмы могут быть любые: замки, турникеты, шлагбаумы, шлюзы – то есть любые электрические устройства.

5. Адаптеры.

Адаптеры представляют собой устройства типа свичей для исполнительных устройств и считывателей.

Аналогами системы контроля доступа «КОДОС» являются такие известные системы, как Keri Systems, CyberLock (Videx Inc), Lenel, Parsec, Cotag.

|

|

|

|

Дата добавления: 2014-01-11; Просмотров: 757; Нарушение авторских прав?; Мы поможем в написании вашей работы!