КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Протоколы безопасной удалённой аутентификации пользователей

|

|

|

|

Одной из важнейших задач при удалённой аутентификации пользователей является обеспечение подлинности канала связи. Решение этой задачи путём передачи по каналу связи секретного ключа в закрытом виде (в зашифрованном либо в виде хэш-образа) не является стойким к атакам, так как злоумышленник, слушая канал связи, может реализовать атаку методом повторов. Для обеспечения подлинности канала связи и защиты от атак повторами обычно используют метод запрос-ответ, либо механизм отметки времени.

Механизм запрос-ответ заключается в том, что пользователь A при необходимости аутентификации пользователя B посылает ему запрос, в который включает непредсказуемый элемент (например, случайное число). Пользователь B должен ответить на этот запрос, предварительно выполнив некую обработку этого элемента. При этом злоумышленник не способен подделать ответ, так как в механизм обработки запроса включается секретная информация. После проверки результата пользователем A, присланным пользователем B, выполняется подтверждение или не подтверждение подлинности сеанса работы.

Механизм отметки времени заключается в том, что для каждого пересылаемого сообщения фиксируется время. Это позволяет каждому субъекту сети определить, насколько старо пришедшее сообщение, и отвергнуть его, если появится сомнение в его подлинности.

Рассмотрим ряд протоколов удаленной аутентификации пользователей.

Протокол CHAP (Challenge Handshaking Authentication Protocol).

Предполагается, что аутентифицируемая сторона (клиент) и аутентифицирующая (сервер) уже обладают общим секретом (например, паролем доступа к серверу). Задача состоит в безопасной удаленной аутентификации клиента, проверке его подлинности путём проверки знания общего секрета [5].

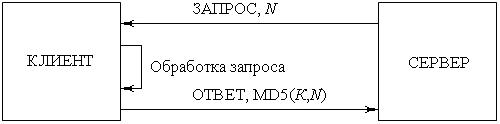

Схема протокола CHAP представлена на рисунке 32.

Рис. 32. Схема протокола CHAP

1. При необходимости прохождения аутентификации сервер посылает сообщение «ЗАПРОС» клиенту, в которое включает случайный, уникальный и непредсказуемый номер N.

2. Клиент обрабатывает запрос сервера и формирует ответную последовательность, хэшируя пароль и случайный номер N с помощью алгоритма MD5, то есть вычисляет значение MD5(K, N).

3. Клиент отправляет серверу для аутентификации пакет «ОТВЕТ», в которую включает вычисленное значение MD5(K, N).

4. Сервер, зная эталонный пароль клиента и посланное ему значение N, также вычисляет значение MD5(K, N) и сравнивает его с присланным клиентом. По результатам сравнения сервер принимает решение о прохождении либо не прохождении этапа аутентификации клиентом.

Использование в протоколе случайного числа N практически исключает возможность пересылки от клиента к серверу одинаковых последовательностей в течение длительного времени. Злоумышленник же, зная число N, не сможет восстановить ответ клиента, так как не знает секретного ключа K. В силу высокой криптостойкости функции хэширования MD5, злоумышленник, зная число N и значение MD5(K, N), не сможет восстановить ключ K.

Протокол одноразовых ключей S/KEY.

Протокол одноразовых ключей S/KEY основан на независимом формировании клиентом и сервером последовательности одноразовых паролей, основанной на общем секрете K. При этом знание злоумышленником очередного пароля, пересылаемого на фазе аутентификации, не даёт ему возможности выяснить следующий пароль [5].

Пусть K – пароль аутентификации, известный как подлинному клиенту, так и серверу. Клиент и сервер на основании ключа K могут вычислить последовательность из M одноразовых ключей S1,..., SM следующим образом:

,

,

,

,

...

Если клиент будет пересылать серверу на этапе аутентификации одноразовые пароли в обратной последовательности: при первой аутентификации  , затем

, затем  ,...,

,...,  , то знание злоумышленником очередного пароля

, то знание злоумышленником очередного пароля  не позволит восстановить ему пароль

не позволит восстановить ему пароль  , который будет ожидаться сервером при следующей аутентификации, так как для этого ему потребуется обратить функцию хэширования MD4, что является вычислительно трудоёмкой задачей. Поэтому описанный подход может быть использован для решения задачи безопасной удаленной аутентификации пользователя.

, который будет ожидаться сервером при следующей аутентификации, так как для этого ему потребуется обратить функцию хэширования MD4, что является вычислительно трудоёмкой задачей. Поэтому описанный подход может быть использован для решения задачи безопасной удаленной аутентификации пользователя.

Недостатком описанной выше схемы является то, что после исчерпания всех одноразовых паролей (после M последовательных аутентификаций) необходимо менять общий секрет K, так как если пароли начнут передаваться заново, начиная с  , то злоумышленник, слушая канал связи, будет уже знать всю предысторию передаваемых паролей, и сможет пройти аутентификацию. Для устранения данного недостатка используют подход, основанный на передаче случайного числа N от клиента к серверу в момент формирования списка одноразовых паролей, и использование данного числа как второго аргумента функции хэширования MD4. Схема аутентификации клиента с помощью протокола S/KEY будет выглядеть в данном случае следующим образом.

, то злоумышленник, слушая канал связи, будет уже знать всю предысторию передаваемых паролей, и сможет пройти аутентификацию. Для устранения данного недостатка используют подход, основанный на передаче случайного числа N от клиента к серверу в момент формирования списка одноразовых паролей, и использование данного числа как второго аргумента функции хэширования MD4. Схема аутентификации клиента с помощью протокола S/KEY будет выглядеть в данном случае следующим образом.

1. Сервер высылает клиенту число M одноразовых паролей, список которых необходимо проинициализировать и случайное число N, используемое для генерирования уникального и непредсказуемого списка.

2. Клиент и сервер генерируют последовательность из M одноразовых паролей следующим образом:

,

,

,

,

...

3. При необходимости аутентификации сервер посылает клиенту число t, в ответ клиент посылает серверу одноразовый пароль  . Сервер, анализируя принятую информацию, принимает решение о принятии либо отвержении аутентификации.

. Сервер, анализируя принятую информацию, принимает решение о принятии либо отвержении аутентификации.

4. В следующий раз сервер требует на этапе аутентификации пароль  пока не дойдёт до

пока не дойдёт до  .

.

5. Если список одноразовых паролей исчерпан (переслали  ), то клиентом и сервером выполняется повторная инициализация списка одноразовых паролей (при другом N).

), то клиентом и сервером выполняется повторная инициализация списка одноразовых паролей (при другом N).

Реализация метода «запрос-ответ» в операционной системе Windows.

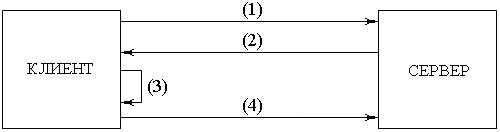

Метод «запрос-ответ» используется в OC Windows при удалённой аутентификации пользователя, подключающегося к сетевым ресурсам общего пользования, с Windows 9x. При этом используется аутентификация с помощью хэша LANMAN [5]. Схема данного метода представлена на рисунке 33.

Рис. 33. Реализация метода «запрос-ответ» в ОС Windows

Шаг 1. Клиент запрашивает разрешение у сервера на подключение к сетевому ресурсу общего пользования.

Шаг 2. Сервер отвечает случайным восьмибайтовым числом.

Шаг 3. У клиента открывается окно для ввода идентификатора и пароля.

Шаг 4. Клиент формирует 24-байтный ответ серверу на основе следующего алгоритма.

Алгоритм формирования ответа.

1. Пароль, введённый пользователем, хэшируется на стороне клиента с помощью алгоритма хэширования LANMAN. В результате этого формируется 16-байтовая свертка пароля.

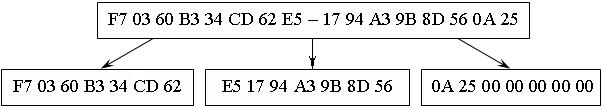

2. Полученный 16-байтовый хэш разбивается на 3 блока по 56 бит. Последний блок до 56 бит дополняется нулями (см. рис. 34).

Рис. 34. Разбивка хэша LANMAN на три блока

3. Пришедший от сервера 8-байтовый ответ шифруется 3 раза с помощью трех ключей шифрования (представляющих собой три полученных на шаге 2 блока хэша LANMAN) по алгоритму DES. В результате этого формируется 24-байтный ответ, отправляемый серверу (см. рис. 35).

Рис. 35. Алгоритм формирования ответа серверу

Шаг 5. Сервер, получив ответ от клиента, может проверить его корректность, после чего подтвердить либо отклонить аутентификацию.

Кроме рассмотренных выше протоколов безопасной удалённой аутентификации пользователей, широкое распространение получил также протокол аутентификации Kerberos.

Вопросы для самоконтроля

1. Почему аппаратная реализация защитных механизмов считается более стойкой по сравнению с программной?

2. Приведите примеры нарушения целостности программных механизмов защиты.

3. Что понимают под идентификацией и аутентификацией? В чем заключается различие данных этапов и как они связаны между собой?

4. Чем определяется стойкость к взлому подсистемы идентификации и аутентификации?

5. Перечислите основные недостатки парольных подсистем идентификации и аутентификации.

6. Перечислите основные угрозы парольным подсистемам идентификации и аутентификации.

7. Перечислите требования к выбору и использованию паролей?

8. Как количественно оценить стойкость к взлому парольных подсистем идентификации и аутентификации?

9. Как изменится стойкость к взлому подсистемы парольной аутентификации при увеличении характеристик A,L,V,T? При их уменьшении?

10. Перечислите основные угрозы базам данных аутентификации в компьютерных системах.

11. Как реализуется защита от угрозы непосредственного доступа злоумышленника к БД аутентификации?

12. Опишите типовые схемы хранения ключевой информации в компьютерных системах и алгоритмы идентификации и аутентификации пользователей в рамках данных схем.

13. Сформулируйте и докажите утверждение о подмене эталона.

14. Как реализуется защита от угрозы несанкционированного изучения БД аутентификации.

15. Почему непосредственное шифрование БД аутентификации не является стойким ко взлому?

16. Опишите алгоритм хэширования LANMAN. Укажите на уязвимые места данного алгоритма.

17. Опишите алгоритм хэширования NTLM.

18. Что понимают под атаками методом повторов при удаленной аутентификации?

19. В чем заключается механизм запрос-ответ при безопасной удаленной аутентификации?

20. В чем заключается механизм отметки времени при безопасной удаленной аутентификации?

21. Опишите схему протокола безопасной удаленной аутентификации CHAP.

22. Почему злоумышленник не может восстановить ответ клиента в протоколе CHAP?

23. Опишите протокол одноразовых ключей S/KEY.

24. Почему злоумышленник не может восстановить следующий пароль в последовательности в протоколе S/KEY?

25. Какой из паролей передается раньше в протоколе S/KEY – Y1 или Y2?

26. Приведите примеры технических устройств, с помощью которых может решаться задача идентификации пользователя?

27. Приведите примеры технических устройств, с помощью которых может решаться задача идентификации и аутентификации пользователя?

28. В чем заключается различие между пассивными и активными пластиковыми картами?

29. Приведите примеры пассивных и активных карт.

30. Перечислите основные компоненты интеллектуальных карт.

31. Какова область применения интеллектуальных карт?

32. Каков размер идентификатора в iButton?

33. В каком компоненте смарт-карты хранится операционная система?

34. В какой компонент смарт-карты загружаются ключи при выполнении криптографических операций?

35. Что понимается под биометрической аутентификацией пользователя? Приведите примеры биометрических характеристик.

36. Перечислите основные отличия методов биометрической аутентификации пользователя от других (например, парольных).

37. Что из себя представляет вектор биометрических признаков?

38. Что понимают под коэффициентом ошибочных отказов и коэффициентом ошибочных подтверждений биометрической системы?

39. Дайте геометрическую интерпретацию коэффициентов ошибочных отказов и ошибочных подтверждений.

40. Как в биометрических системах принимается решение о прохождении либо не прохождении пользователем аутентификации?

41. Какие функции выполняют СКД?

42. Какой компонент СКД принимает решения о допуске \ недопуске пользователя на охраняемый объект?

|

|

|

|

|

Дата добавления: 2014-01-11; Просмотров: 1599; Нарушение авторских прав?; Мы поможем в написании вашей работы!