КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Способы совершения преступлений в сфере компьютерной информации

|

|

|

|

В 1996 г. американским Computer Security Institute на основании исследования, проведенного им по заданию Международной группы по компьютерным преступлениям ФБР США, был составлен «Обзор компьютерной безопасности и преступлений», из которого вытекает, что наиболее часто используемыми способами совершения преступлений в сфере компьютерной информации являются следующие[35]:

1. Подбор паролей, ключей и другой идентификационной или аутентификационной информации (brute-force).

2. Подмена IP-адресов (IP-spoofing) — метод атаки, при котором злоумышленник подменяет IP-адреса пакетов, передаваемых по Интернету или другой глобальной сети, так, что они выглядят поступившими изнутри сети, где каждый узел доверяет адресной информации другого.

3. Инициирование отказа в обслуживании (denial of service) — воздействия на сеть или отдельные ее части с целью нарушения порядка штатного Функционирования-4, Анализ графика (snifter), т.е. его прослушивание и расшифровка с целью сбора передаваемых паролей, ключей и другой идентификационной или аутентификационной информации.

5. Сканирование (scanner) — метод атаки с использованием программ, последовательно перебирающих возможные точки входа в систему (например, номера ТСР-портов или телефонные номера) с целью установления путей и возможностей проникновения.

6. Подмена, навязывание, уничтожение, переупорядочива-ние или изменение содержимого ванных/сообщений, передаваемых по сети (data diddling).

7. Другие типы атак и диверсий.

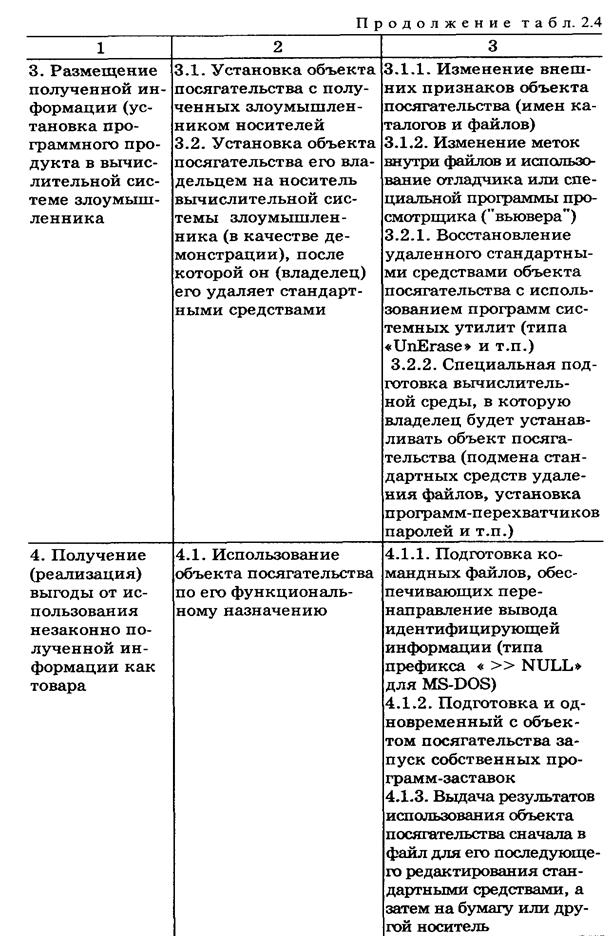

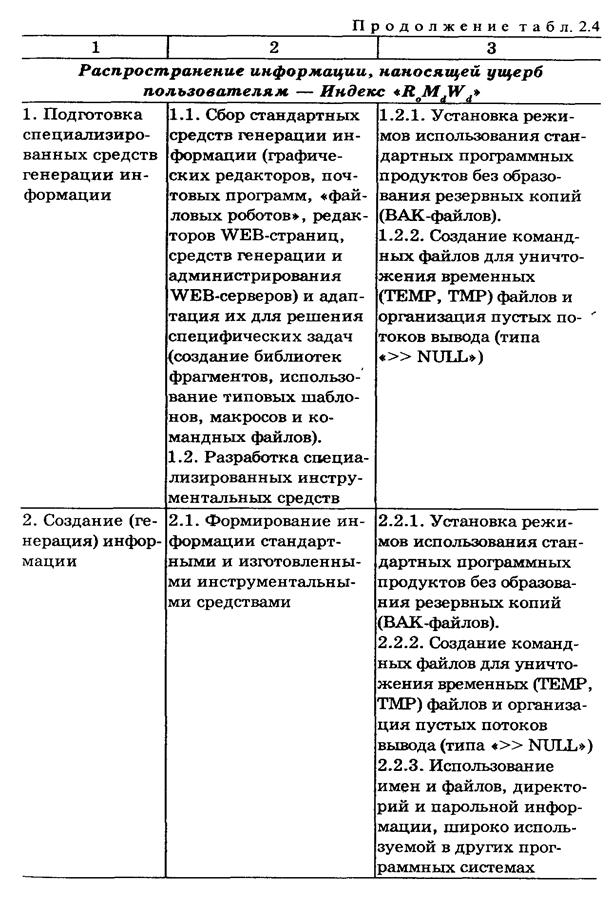

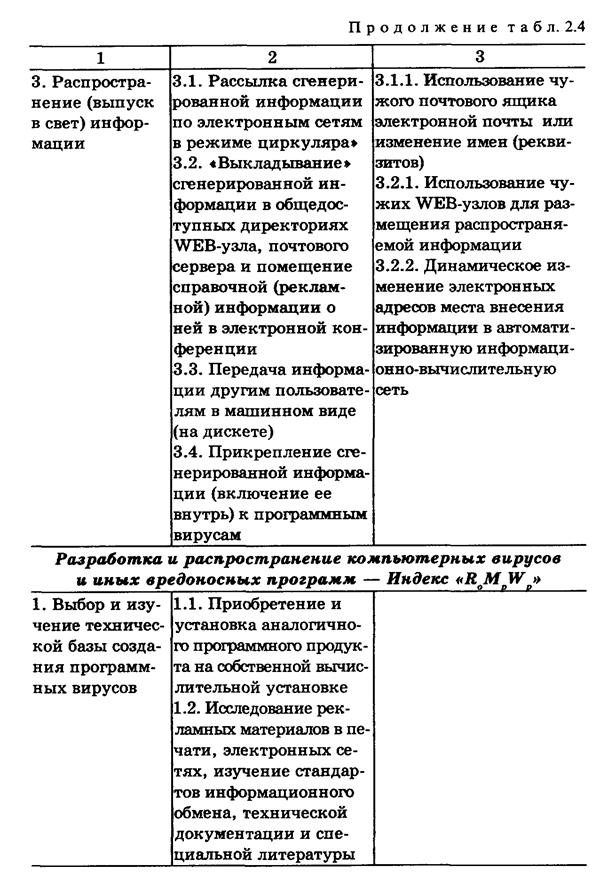

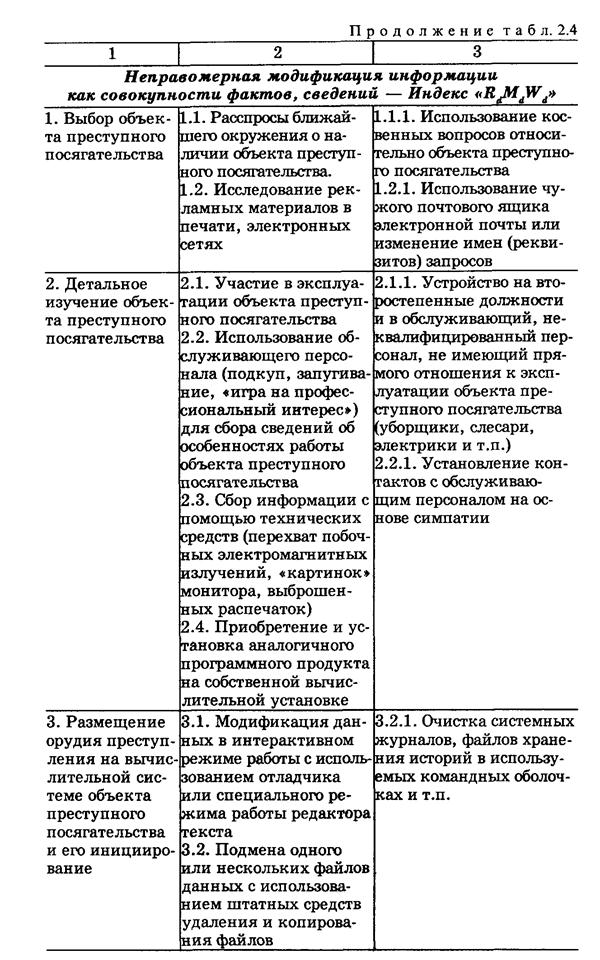

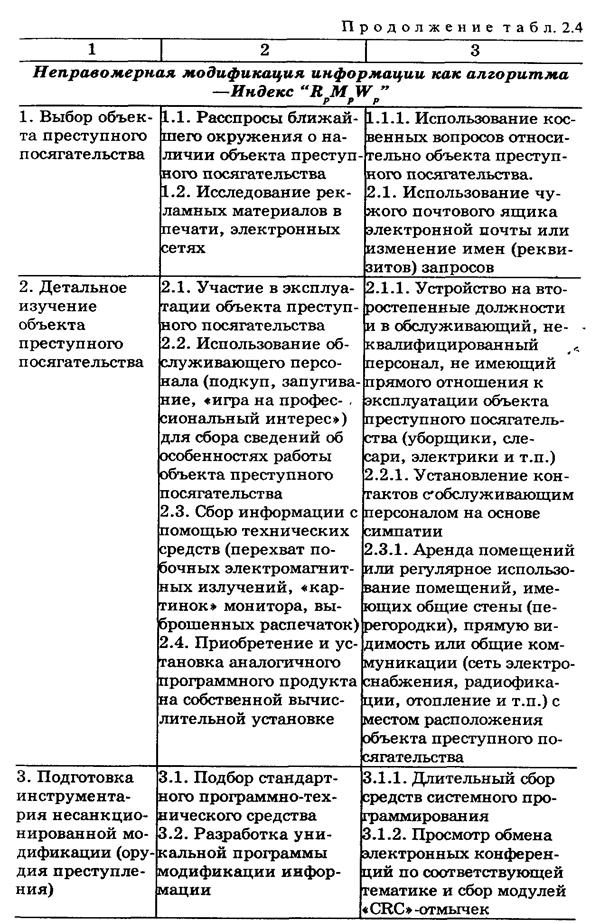

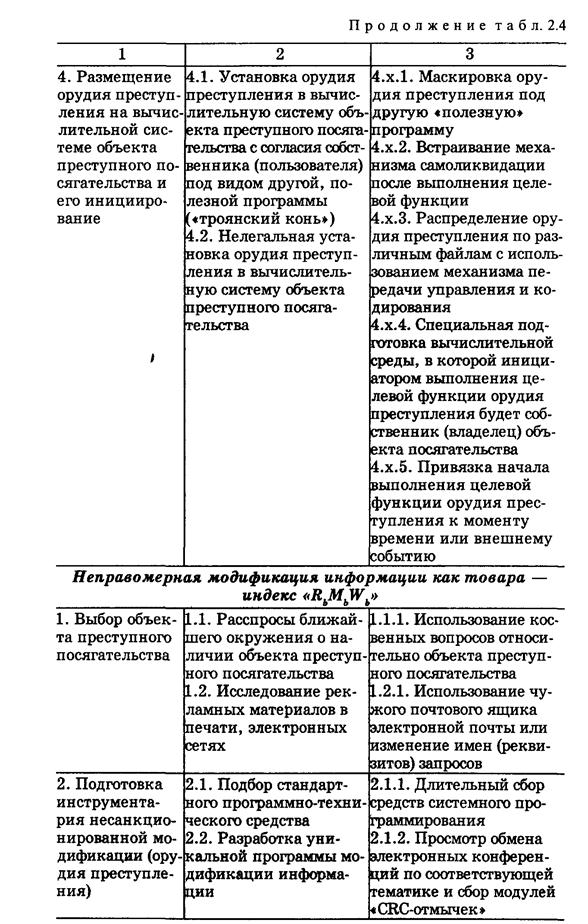

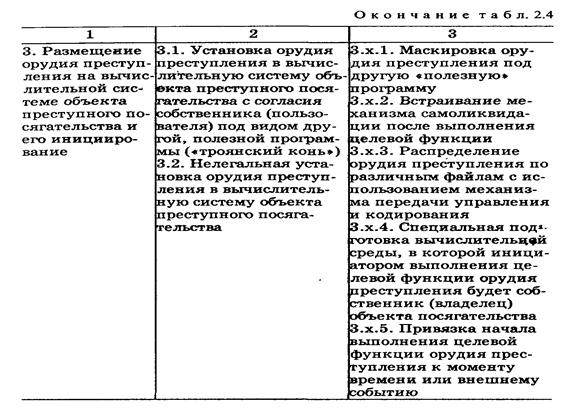

В соответствии с ранее приведенной классификацией преступлений в сфере компьютерной информации способы их совершения могут быть описаны следующим образом (табл. 2.4).

Таблица 2.4

Анализ известных способов совершения преступлений в сфере компьютерной информации, а также обзор специальной литературы позволяют раскрыть содержание типовых способов заблаговременного сокрытия следов компьютерного преступления следующим образом:

1. Использование в качестве орудия преступления средств программно-математического воздействия со свойствами вирусной природы (т.е. способностью саморазмножения и самоуничтожения более ранней копии). Это позволяет скрыть место и способ проникновения в автоматизированную систему.

2. Использование значительных временных задержек (или привязка к какому-либо событию в «атакуемой» автоматизированной системе — например, к запуску конкретной программы) между моментом внедрения средства программно-математического воздействия и моментом совершения преступных действий. Такие задержки могут исчисляться несколькими неделями и даже месяцами.

3. Включение в исполняемый код средства программно-математического воздействия специальных механизмов защиты от анализа с использованием отладчиков и дизассемблеров. В частности, использование таких свойств программных вирусов, при которых после каждого срабатывания тело программного вируса не будет содержать ни одной общей подстроки с прежней реализацией (эффекты «полиморфизма»).

4. Включение в алгоритм средства программно-математического воздействия элементов неопределенности. Так, например, развиваемое в настоящее время вероятностное программирование основано на том факте, что все элементарные операции, выполнение которых необходимо для достижения заданной цели, не всегда (а зачастую никогда) находятся в отношении строгого следования. Отношения строгого следования и предшествования, как правило, имеют место для двух-трех, реже нескольких элементарных операций. Таким образом, при построении полного алгоритма возникает возможность комбинирования цепочками связанных элементарных операций, что позволяет существенно затруднить анализ функций средства программно-математического воздействия.

5. Использование для внедрения в «атакуемую» автоматизированную информационную систему средств программно-математического воздействия людей, не подозревающих об их роли в совершении компьютерного преступления.

|

|

|

|

|

Дата добавления: 2014-01-11; Просмотров: 971; Нарушение авторских прав?; Мы поможем в написании вашей работы!