КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

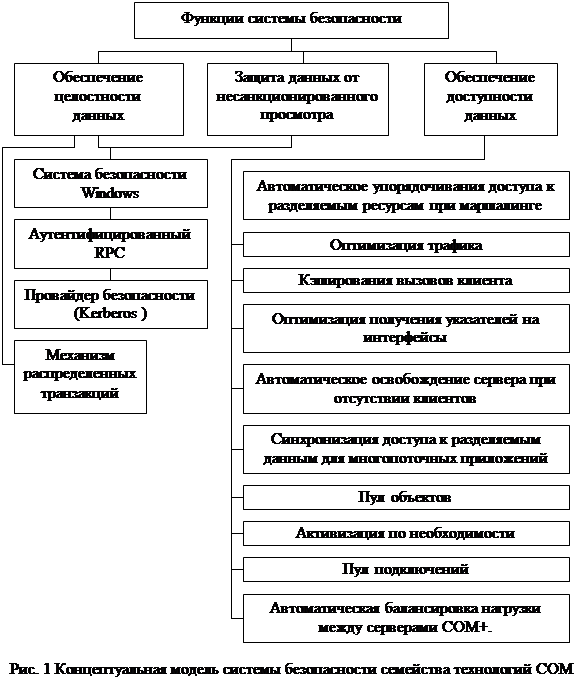

Концептуальная модель системы безопасности COM/DCOM

|

|

|

|

Система безопасности COM/DCOM/COM+ (рис.1) базируется на системе безопасности Windows NT и в первую очередь ориентирована на защиту распределенных приложений.

|

Контролируется две основные функции безопасности - авторизация и аутентификация, при этом можно контролировать запуск компонента, доступ к уже запущенному компоненту, определить подлинность работающего компонента сервера и выполняет ряд других второстепенных задач. Система безопасности реализована двумя слоями. Верхний слой - аутентифицированный RPC, обеспечивает безопасность соединений. Нижний слой создается с помощью провайдера поддержки безопасности (Security Support Provider - SSP), который реализует интерфейс поддержки безопасности (SSPI), вызываемый аутентифицированным RPC. В нижнем слое могут использоваться различные провайдеры. Так в Windows 2000 используется Kerberos, который является провайдером поддержки безопасности по умолчанию. Используя эти, слои COM предоставляет систему безопасности в соответствии с пожеланиями администратора, зафиксированными в системном реестре. Отметим, что как RPC, так и Kerberos ориентированы во основном на защиту информации от не санкционированного просмотра и на обеспечение целостности данных. Кроме этого целостность данных поддерживается также за счет механизма распределенных транзакций. Можно сформулировать вывод о том, что с точки зрения защиты информации от несанкционированного просмотра и изменения концепция системы безопасности COM несколько совершеннее концепции системы безопасности Windows NT, в основном за счет более высокого уровня абстрагирования.

Доступность данных обеспечивается за счет целого ряда дополнительных механизмов, назначением которых является упорядочивание доступа к разделяемым данным, оптимизация сетевого трафика, а также уменьшение нагрузки на сервер COM+, как путем экономии вычислительных ресурсов, так и путем кластеризации. Отметим, что перечисленные механизмы явным образом не входят в систему безопасности семейства технологий COM.

Анализ концептуальной модели показывает, что с точки зрения обеспечения целостности данных и защиты от несанкционированного просмотра система безопасности приложений COM является достаточно совершенной. Защита имеет иерархическую структуру, на каждом уровне которой используются комплексные технологии. В то же время, доступность данных обеспечивается за счет нескольких, идеологически не связанных между собой технологий. Что указывает на ее скорее фрагментарный, а не комплексный характер.

Рассмотрим технологические аспекты системы безопасности семейства технологий COM, не затрагивая при этом систему безопасности операционной системы.

|

|

|

|

|

Дата добавления: 2014-01-14; Просмотров: 504; Нарушение авторских прав?; Мы поможем в написании вашей работы!