КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Решение. Именно L2TP наиболее часто используется при построении L2VPN

|

|

|

|

Именно L2TP наиболее часто используется при построении L2VPN. Поскольку для создания туннелей требуются только ресурсы на их конечных точках, они хорошо мультиплексируются. Протокол не имеет встроенных средств безопасности, но его можно запустить поверх IPsec в транспортном режиме.

Виртуальные частные сети (VPN)могут применяться и для организации рабочих мест удаленных пользователей, и для объединения распределенных сетей корпораций. Правда, в последнем случае на первый план выступают вопросы безопасности.

Туннели и туннельные протоколы

Напомним, что сущность виртуальных частных сетей заключается в использовании публичной телекоммуникационной и/или сетевой инфраструктуры (например, Интернет) для обеспечения безопасного доступа удаленных филиалов и сотрудников к основной сети организации (Remote Access VPN) или для объединения географически удаленных локальных сетей (LAN-to-LAN VPN). Такие сети в данном контексте мы будем для удобства называть сайтами (от site - местоположение).

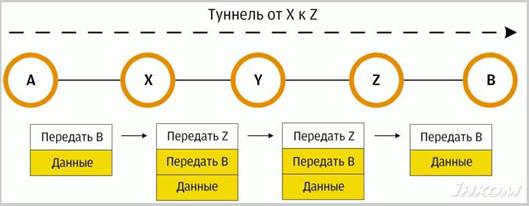

Наиболее универсальным способом построения VPN является использование технологии инкапсуляции, или туннелирования. В общем случае туннелирование применяется для того, чтобы передавать пакеты одной сети (первичной) по каналам связи другой (вторичной), протоколы которых не совместимы. Для этого пакет первичной сети (данные и протоколы) инкапсулируется в пакет вторичной сети и становится виден как данные. Таким образом, пакет продвигается маршрутизаторами ядра сети только на основании внешнего заголовка, без инспекции содержимого оригинального пакета. Это иллюстрирует рис. 1, на котором показана передача данных от А к В по туннелю между Х и Z. Промежуточный узел Y не знает адреса получателя В, а передает данные по туннелю только узлу Z. В этом сценарии узел Х называется входом в туннель, а узел Z - выходом.

Вообще говоря, инкапсуляция не предусматривает кодирования. Если для повышения уровня безопасности оно необходимо, то должно выполняться средствами частной сети до процедуры инкапсуляции.

Традиционно VPN (туннелирование и/или шифрование) организуют на нижних уровнях коммуникационного стека протоколов - канальном (Layer 2) и сетевом (Layer 3). В соответствии с этим различают виртуальные частные сети на уровне 2 (L2VPN) и на уровне 3 (L3VPN). Одно из основных отличий между этими типами VPN заключается в сервисах, которые они предлагают пользователям. Например, L2VPN предоставляют заказчикам сервисы, подобные Ethernet, ATM Virtual Circuits (VC), или арендованные каналы, а L3VPN обеспечивают связь между сайтами на базе протоколов IPv4 или IPv6.

И те и другие VPN имеют свои достоинства и недостатки. Так, решения на базе L2VPN гибче в смысле прозрачности для протоколов более высоких уровней. К примеру, они могут передавать оригинальные пакеты IPv4 и IPv6 безотносительно к протоколу уровня 3 IP-сети оператора. Это также значит, что некоторые из данных L2VPN-решений могут передавать и унаследованный трафик SNA, NetBIOS и SPX/IPX. В числе недостатков данного типа VPN то, что соединяемые сайты (или хосты) должны работать с одним и тем же протоколом канального уровня, что не всегда возможно. L3VPN имеют ряд преимуществ с точки зрения управления. Например, в управляемых L2VPN заказчик остается ответственным за всю IP-маршрутизацию между своими сайтами, тогда как в L3VPN эту заботу может взять на себя оператор.

Основными туннельными протоколами для построения VPN являются MPLS (Multi-Protocol Label Switching, Многопротокольная коммутация по меткам), IPSec, L2TP (Layer 2 Tunneling Protocol) IP-in-IP и GRE (Generic Routing Encapsulation). Остановимся вкратце на некоторых их особенностях.

MPLS. Технология MPLS позволяет пересылать данные с помощью меток, прикрепляемых к каждому пакету. Внутренние узлы ядра сети, поддерживающие MPLS, не нуждаются в анализе содержимого каждого пакета. Так, не рассматривается IP-адрес получателя, что дает возможность MPLS предоставить эффективный механизм инкапсуляции для частного трафика, передаваемого по магистрали оператора. Имея это в виду, сформированные протоколом распределения меток (Label Distribution Protocol, LDP) маршруты продвижения пакетов от отправителей к получателям (Label Switched Path, LSP, маршрут для коммутации по меткам) нередко рассматривают как туннели через всю сеть MPLS или через ее магистральную часть.

IPSec. Другой очень популярный протокол для построения VPN - IPSec в режиме туннелирования. Напомним, что туннельный режим устанавливается для шлюзов и является, по существу, IP-туннелем с аутентификацией и шифрованием. Им предусматриваются два набора IP-заголовков: внешний и внутренний. Первый содержит IP-адрес VPN-шлюза, тогда как второй - IP-адрес конечной системы.

Поскольку основная цель протокола заключается в обеспечении безопасности, то в нем реализован полный набор соответствующих требований: аутентификация источника данных, защита от повторной передачи перехваченных пакетов (anti-replay) и шифрование. Еще одним преимуществом IPSec является режим обмена данными без предварительного соединения - это экономит ресурсы транзитных маршрутизаторов.

Один из его недостатков - отсутствие механизма естественного демультиплексирования для IPSec-туннелей, однако этого можно достичь "обходным" путем, например запустив MPLS поверх туннеля IPSec.

IPSec может быть полезен для любой VPN даже без его туннельных свойств: какой бы тип VPN ни применялся, если нужно спрятать информацию от чужих глаз, то можно воспользоваться транспортным режимом IPSec поверх основного транспорта.

L2TP. Этот протокол разработан для туннелирования данных канального уровня (уровня 2 эталонной модели OSI) с помощью сетевого (уровня 3). Фактически в пакете он располагается на пятом, сессионном, уровне и использует зарегистрированный UDP-порт 1701 - полный L2TP-пакет, включая полезные данные и L2TP-заголовок, посылается внутри UDP-дейтаграммы.

Конечными точками L2TP-туннеля служат два устройства: концентратор доступа L2TP (L2TP Access Concentrator - LAC) и сетевой сервер L2TP (L2TP Network Server - LNS). LAC является инициатором туннеля, тогда как LNS - сервером, который ждет запросов на установку. Если туннель установлен, то сетевой трафик может передаваться в обоих направлениях.

LAC располагается между удаленной системой (пользователем или филиалом) и LNS. Он принимает вызовы от удаленных систем и инкапсулирует (обычно) PPP-фреймы в пакеты L2TP. Затем он направляет их по L2TP-туннелю на один или несколько LNS по сети с коммутацией пакетов (Internet, Frame Relay, ATM). LNS - вторая конечная точка туннеля, на этот раз со стороны корпоративной сети. Он является логической конечной точкой PPP-сессии. LNS деинкапсулирует L2TP-пакеты, обрабатывает PPP-фреймы и направляет их в корпоративную сеть.

IP-in-IP. Протокол описывает механизм туннелирования IP-пакетов через IP-сеть. Масштабируемость неплохая с той точки зрения, что нет необходимости в специальной процедуре формирования туннелей и процедуры управления весьма просты. Основной же недостаток заключается в невозможности мультиплексирования трафика, поэтому различные IP-адреса требуют собственных конечных точек туннелей. К тому же исчерпание пула адресов IPv4 вместе со слабой защитой данных делают туннель IP-in-IP не очень привлекательным для создания VPN.

Для того чтобы получить доступ к IP-магистрали, необходимо иметь, по крайней мере, одно устройство (такое как коммутатор или маршрутизатор) на границе сайта (сети) каждого заказчика, подсоединенное к сети оператора. Его называют Customer Edge (CE). Хотя логически эти устройства являются частью сети заказчика, они, тем не менее, в ряде случаев управляются, а иногда и принадлежат оператору. Подобно этому устройство в сети оператора (в типичном случае IP-маршрутизатор), к которому подсоединяется СЕ, называется Provider Edge (PE). Транзитные маршрутизаторы в ядре сети оператора, пересылающие данные (включая VPN-пакеты), но никак не связанные с организацией VPN функционально, именуются просто Provider (P). Роль этих устройств в VPN иллюстрируется на рис. 2. После знакомства с технологиями, образующими фундамент VPN, рассмотрение их типов должно пойти без проблем.

Взаимодействие распределённых территориальных офисов, сдача отчетности в контролирующие органы, клиент-банковские технологии, мобильные офисы, удаленный доступ к корпоративным ресурсам и многие другие сферы деятельности требуют использования технологий VPN.

Современные средства построения VPN, помимо организации собственно виртуальной сети, также позволяют выполнить требования защиты данных при сетевом обмене.

Большинство современных решений VPN используют технологии инкапсуляции для создания инфраструктуры виртуальной сети и средства шифрования данных для их защиты в процессе передачи.

Программные и программно-аппаратные комплексы ViPNet, разработанные компанией «ИнфоТеКС», предоставляют широкий спектр возможностей для построения виртуальных сетей от объединения в виртуальную сеть нескольких компьютеров до создания глобальных распределенных виртуальных сетей, совокупно объединяющих десятки тысяч узлов, для компаний и организаций с большим числом территориально удаленных офисов.

В перечень решаемых задач входят:

· защита видеоконференций и IP-телефонии;

· доступ к распределенным информационным ресурсам объединенной сети;

· организация систем информационных киосков и банкоматов, функционирующих в необслуживаемом режиме;

· безопасное использование каналов связи сетей общего доступа для объединения удаленных офисов;

· безопасное защищенное подключение удаленных пользователей к ресурсам локальных сетей;

· устранение конфликтов пересечения IP-адресации в локальных сетях;

· идентификация и аутентификация трафика в защищенной сети в режиме «точка-точка»;

· идентификация и авторизация пользователей средств VPN;

· контроль и управление распределенной сетью;

· создание структуры PKI и многое другое.

Пример построения VPN:

|

|

|

|

|

Дата добавления: 2014-11-08; Просмотров: 891; Нарушение авторских прав?; Мы поможем в написании вашей работы!