КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Лабораторная работа № 2 Создание физической модели базы данных и интерфейса в СУБД

|

|

|

|

Задание № 1: Создать таблицы, определить свойства полей таблиц и установить связи между таблицами.

Цель: Научиться создавать таблицы, определять свойства полей и устанавливать связи между таблицами.

1. Создать новую базу данных. Сохранить в своей папке на диске Н под именем Список угроз.

2. Создать таблицы с соответствующими полями и установить свойства полей в соответствии с таблицой 2.

Таблица 2 – Список таблиц

| Имя таблицы | Имя поля | Тип данных (размер) | Признак первичного (PK) и внешнего (FK) ключа |

| Вид деструктивного воздействия | Код вида деструктивного воздействия | Счетчик | PK |

| Вид деструктивного воздействия | Текстовый (40) | ||

| Вид нарушения | Код вида нарушения | Счетчик | PK |

| Вид нарушения | Текстовый (40) | ||

| Вид объекта воздействия | Код вида объекта воздействия | Счетчик | PK |

| Вид объекта воздействия | Текстовый (60) | ||

| Вид фактора возникновения | Код вида фактора возникновения | Счетчик | PK |

| Вид фактора возникновения | Текстовый (20) | ||

| Способ реализации | Код способа реализации | Счетчик | PK |

| Вид способа реализации | Текстовый (40) | ||

| Способ реализации | Текстовый (70) | ||

| Угрозы безопасности данных | Код угрозы безопасности | Счетчик | PK |

| Код вида нарушения | Числовой | FK | |

| Код вида фактора возникновения | Числовой | FK | |

| Код вида объекта воздействия | Числовой | FK | |

| Код вида деструктивного воздействия | Числовой | FK | |

| Код способа реализации | Числовой | FK | |

| Наименование угрозы безопасности | Текстовый (90) |

3.Сохранить базу данных в своей папке на диске Н.

4.Определить общие свойства полей таблицы Вид деструктивного воздействия в соответствии с таблицой 3.

Таблица 3 – Таблица Вид деструктивного воздействия

| Свойства полей | Значение свойства |

| Поле Код вида деструктивного воздействия | |

| Размер поля Новые значения Подпись Индексированное поле | Длинное целое Последовательные Код вида деструктивного воздействия Да (Совпадения не допускаются) |

| Поле Вид деструктивного воздействия | |

| Размер поля Подпись Обязательное поле Пустые строки Индексированное поле | Вид деструктивного воздействия Да Нет Да (Совпадения не допускаются) |

5. Сохранить таблицу Вид деструктивного воздействия.

6. Определить общие свойства полей таблиц Вид нарушения, Вид объекта воздействия, Вид фактора возникновения самостоятельно аналогично п.4.

7.Определить свойства полей таблицы Способ реализации в соответствии с таблицой 4.

Таблица 4 – Таблица Способ реализации

| Свойства полей | Значение свойства |

| Поле Код способа реализации | |

| Размер поля Новые значения Подпись Индексированное поле | Длинное целое Последовательные Код способа реализации Да (Совпадения не допускаются) |

| Поле Вид способа реализации | |

| Размер поля Подпись Обязательное поле Пустые строки Индексированное поле | Вид способа реализации Да Нет Да (Совпадения допускаются) |

| Поле Способ реализации | |

| Размер поля Подпись Обязательное поле Пустые строки Индексированное поле | Способ реализации Да Нет Да (Совпадения не допускаются) |

8. Создать поле со спискомполя Вид способа реализации, установив свойства на вкладке Подстановка, в соответствии с таблицой 5.

Таблица 5 – Изменяемые свойства поля Вид способа реализации

| Свойства поля | Определение |

| Вкладка Подстановка | |

| Тип элемента управления Тип источника строк Источник строк Присоединенный столбец Число столбцов Заглавия столбцов Ширина столбцов Число строк списка Ширина списка Ограничиться списком | Поле со списком Список значений Угроза НСД к информации; Угроза утечки по техническим каналам; Угрозы специальных воздействий; Нет Авто Да |

9. Сохранить таблицу Способ реализации.

10. Определить общие свойства полей таблицы Угрозы безопасности данных в соответствии с таблицой 6.

Таблица 6 – Таблица Угрозы безопасности данных

| Свойства полей | Значение свойства |

| Поле Код угрозы безопасности | |

| Размер поля Новые значения Подпись Индексированное поле | Длинное целое Последовательные Код угрозы безопасности Да (Совпадения не допускаются) |

| Поле Наименование угрозы безопасности | |

| Размер поля Подпись Обязательное поле Пустые строки Индексированное поле | Наименование угрозы безопасности Да Нет Да (Совпадения не допускаются) |

| Поле Код вида нарушения | |

| Размер поля Подпись Обязательное поле Индексированное поле | Длинное целое Вид нарушения Да Да (Совпадения допускаются) |

| Поле Код вида фактора возникновения | |

| Размер поля Подпись Обязательное поле Индексированное поле | Длинное целое Вид фактора возникновения Да Да (Совпадения допускаются) |

| Продолжение таблицы 6 | |

| Поле Код вида объекта воздействия | |

| Размер поля Подпись Обязательное поле Индексированное поле | Длинное целое Вид объекта воздействия Да Да (Совпадения допускаются) |

| Поле Код вида деструктивного воздействия | |

| Размер поля Подпись Обязательное поле Индексированное поле | Длинное целое Вид деструктивного воздействия Да Да (Совпадения допускаются) |

| Поле Код способа реализации | |

| Размер поля Подпись Обязательное поле Индексированное поле | Длинное целое Способ реализации Да Да (Совпадения допускаются) |

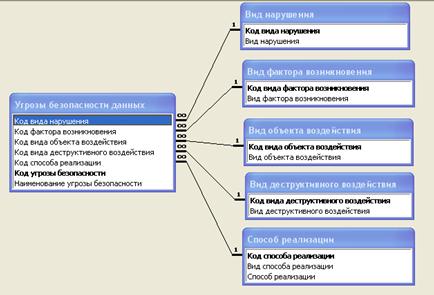

11. Установить связи между родительскими таблицами Вид деструктивного воздействия, Вид нарушения, Вид объекта воздействия, Вид фактора возникновения, Способ реализации и дочерней таблицой Угрозы безопасности данных по соответствующим первичным и внешним ключам мощностью один ко многим (рисунок 2). Установить для каждой связи ссылочную целостность данных.

Рисунок 2 – Схема базы данных

12. Сохранить созданную физическую модель базы данных в своей папке на диске Н.

Задание № 2: Создать формы и элементы управления.

Цель: Научиться создавать формы для ввода и редактирования данных и элементы управления.

1. Создать простую форму Вид деструктивного воздействия на основе соответствующей таблицы Вид деструктивного воздействия.

2. Ввести в макете формыв разделе Заголовок формы название формы Ввод и редактирование вида деструктивного воздействия.

3. Добавитьв макете формыв разделе Область данных три элемента управления: Кнопки- Добавить запись, Удалить запись, Выход (категория - Обработка записей, действие – Добавить запись, Удалить запись; категория – Работа с формой, действие- Закрыть форму).

4. Добавить в макете формыв разделе Область данных два элемента управления: Кнопки – Предыдущая запись, Следующая запись (категория – Переходы по записям, действие – Предыдущая запись, Следующая запись).

5. Сохранить форму Вид деструктивного воздействия. Пример вида формы приведен на рисунке Г.1 приложения Г.

6. Создать простые формы Вид нарушения, Вид объекта воздействия, Вид фактора возникновения, Способ реализации (пример вида формы Способ реализации приведен на рисунке Г.2 приложения Г)самостоятельно аналогично п.п. 1-5.

7. Создать форму Угрозы безопасности данных на основе соответствующей таблицы Угрозы безопасности данных.

8. Ввести в макете формыв разделе Заголовок формы название формы Ввод и редактирование угроз безопасности данных.

9. Преобразовать поле Код вида нарушения в поле со списком. Установить свойства поля со списком в соответствии с таблицой 7.

Таблица 7 – Изменяемые свойства поля Код вида нарушения

| Свойства поля | Определение |

| Вкладка Данные | |

| Тип элемента управления Тип источника строк Источник строк Присоединенный столбец Заглавия столбцов Ограничиться списком | Поле со списком Таблица/Запрос SELECT [Вид нарушения].[Код вида нарушения], [Вид нарушения].[Вид нарушения] FROM [Вид нарушения]; Нет Да |

| Вкладка Макет | |

| Число столбцов Ширина столбцов Число строк списка Ширина списка | 0;2 Авто |

10. Преобразовать поля Код вида фактора возникновения, Код вида объекта воздействия, Код вида деструктивного воздействия, Код способа реализации в поля со списком и установить свойства самостоятельно аналогично п. 9. Источником строк установить запрос на основе соответствующей таблицы по названию поля.

11. Добавить в макете формыв разделе Область данных три элемента управления: Кнопки- Добавить запись, Удалить запись, Выход (категория - Обработка записей, действие – Добавить запись, Удалить запись; категория – Работа с формой, действие- Закрыть форму).

12. Добавить в макете формыв разделе Область данных два элемента управления: Кнопки – Предыдущая запись, Следующая запись (категория – Переходы по записям, действие – Предыдущая запись, Следующая запись).

13. Сохранить форму Угрозы безопасности данных. Пример вида формы приведен на рисунке Г.3 приложения Г.

14. Ввести данные в формах в соответствии с таблицой Д.1 приложения Д.

15. Сохранить созданную базу данных в своей папке на диске Н.

Задание № 3: Создать простые запросы на выборку и запросы на выборку с параметром.

Цель: Научиться создавать запросы.

1. Создать запрос на выборку данных Список угроз на основании таблиц Угрозы безопасности данных, Вид деструктивного воздействия, Вид нарушения, Вид объекта воздействия, Вид фактора возникновения, Способ реализации (Выбрать все поля за исключением ключевых полей). Вид запроса в режиме конструктора представлен на рисунке Е.1 приложения Е.

2. Создать запрос на выборку данных с параметром Поиск угроз по фактору возникновения (Ввести в столбце Вид фактора возникновения в свойстве Условие отбора - [Введите фактор возникновения: Природные, техногенные, антропогенные]). Вид запроса в режиме конструктора представлен на рисунке Е.2 приложения Е.

3. Создать запрос на выборку данных с параметром Поиск угроз по виду нарушения (Ввести в столбце Код вида нарушения в свойстве Условие отбора - [Введите вид нарушения: 1-Угроза конфиденциальности информации, 2-Угроза доступности информации, 3-Угроза целостности информации]). Вид запроса в режиме конструктора представлен на рисунке Е.3 приложения Е.

4. Создать запрос на выборку данных с параметром Поиск угроз по виду способа реализации (Ввести в столбце Вид способа реализации в свойстве Условие отбора - [Введите вид способа реализации: Угроза НСД к информации, Угроза утечки по техническим каналам]).

5. Создать формы Результаты поиска угроз по виду нарушения, Результаты поиска угроз по фактору возникновения, Результаты поиска угроз по виду способа реализации на основе соответствующих запросов с параметрами Поиск угроз по виду нарушения, Поиск угроз по фактору возникновения, Поиск угроз по виду способа реализации (Выбрать внешний вид формы - Ленточный).Примеры форм, созданных на основе запросов с параметрами, приведены в приложении Е.

6. Добавитьв макетах созданных формв разделе Заголовок формы элемент управления: кнопку- Выход (категория – Работа с формой, действие- Закрыть форму).

7. Сохранить созданную базу данных в своей папке на диске Н.

Задание № 4: Создать отчеты на основе запросов и отформатировать макеты отчетов.

Цель: Научиться создавать отчеты и элементы управления.

1. Создать отчет Список угроз на основе запроса Список угроз.

2. Отформатировать макет отчета в режиме конструктора. Добавитьв макете созданного отчетав разделе Заголовок элемент управления: кнопку- Выход (категория – Работа с отчетом, действие – Закрыть отчет).

3. Пример отчета приведен в приложении Ж.

4. Создать отчет Результаты поиска угроз по фактору возникновения на основаниизапросов с параметрами Поиск угроз по фактору возникновения.

5. Отформатировать макет отчета в режиме конструктора. Добавитьв макете созданного отчетав разделе Заголовок элемент управления: кнопку- Выход (категория – Работа с отчетом, действие – Закрыть отчет).

6. Сохранить созданную базу данных в своей папке на диске Н.

Задание № 5: Создать главную кнопочную форму и страницы кнопочной формы для обеспечения переходов в приложении.

Цель: Научиться создавать главную кнопочную форму и страницы кнопочной формы.

1. Создать страницу главной кнопочной формы Ввод и редактирование данных в справочниках, состоящую из следующих элементов (использовать команду – Открыть форму для изменения; форма – соответствующее имя формы): В справочнике Вид нарушения, В справочнике Вид объекта воздействия, В справочнике Вид фактора возникновения, В справочнике Способ реализации, В справочнике Вид деструктивного воздействия, В справочнике Угрозы безопасности и (использовать команду – Перейти к кнопочной форме; кнопочная форма – Главная кнопочная форма) Назад. Пример страницы кнопочной формы приведен на рисунке З.2 приложения З.

2. Создать страницу главной кнопочной формы Поиск, состоящую из следующих элементов (использовать команду – Открыть форму для изменения; форма – соответствующее имя формы): Результаты поиска угроз по виду нарушения, Результаты поиска данных по фактору возникновения, Результаты поиска угроз по способу реализации и (использовать команду – Перейти к кнопочной форме; кнопочная форма – Главная кнопочная форма) Назад. Пример страницы кнопочной формы приведен на рисунке З.3 приложения З.

3. Создать страницу главной кнопочной формы Просмотр/Печать списка угроз, состоящую из следующих элементов (использовать команду – Открыть отчет; отчет – соответствующее имя отчета): Список угроз, Результаты поиска угроз по фактору возникновения и (использовать команду – Перейти к кнопочной форме; кнопочная форма – Главная кнопочная форма) Назад.

4. Подключить к главной кнопочной форме созданные страницы (использовать команду – Перейти к кнопочной форме; кнопочная форма – соответствующее имя страницы кнопочной формы): Ввод и редактирование данных в справочниках, Поиск угроз безопасности, Просмотр/Печать списка угроз и (использовать команду – Выйти из приложения) Выход из приложения. Пример главной кнопочной формы приведен на рисунке З.1 приложения З.

5. Сохранить созданную физическую модель базы данных в своей папке на диске Н.

Задание № 6: Установить защиту информации от несанкционированного доступа.

Цель: Научиться защищать данные в базе данных от модификации и уничтожения.

1. Установить пароль к базе данных.

2. Установить режим шифрования данных.

Содержание отчета по лабораторной работе.

В отчете к лабораторной работе должны быть представлены:

1) Титульный лист к отчету по лабораторной работе (приложение В).

2) Название, цель и задания лабораторной работы.

3) Схема физической модели базы данных.

4) Описание таблиц и установленных свойств полей разработанной базы данных в виде таблиц.

5) Виды главной кнопочной формы и страниц кнопочной формы.

6) Виды разработанных форм.

7) Созданные запросы в режиме Конструктора.

8) Виды разработанных форм на основе запросов;

9) Виды созданных отчетов.

Лабораторная работа № 3 Создание таблиц в табличном редакторе

Задание № 1: Установить свойства столбцов и ввести соответствующие данные.

Цель: Научиться создавать, устанавливать свойства столбцов и редактировать данные таблицы.

1. Создать новую книгу в табличном редакторе.

2. Сохранить файл под именем Риски по ресурсам в своей папке на диске Н.

3. Импортировать внешние данные из СУБД - источник данных запрос Список угроз.

4. Скопировать данные столбца Наименование угроз безопасности в первый столбец на новый лист книги.

5. Установить формат ячеек столбца – Выравнивание – Переносить по словам, Шрифт -Times New Roman 13.

6. Ввести в нижней пустой ячейке первого столбца текст- Объект защиты – 1. Автоматизированное рабочее место (АРМ) сотрудника.

7. Создать таблицу из 5 столбцов с заголовками в соответствии с таблицей 8.

8. Установить формат ячеек – Выравнивание – Переносить по словам, Шрифт -Times New Roman 13.

Таблица 8 - Возможные угрозы и уязвимости АРМ сотрудника

| Угроза | Уязвимости | Вероятность реализации угрозы через уязвимость ( , %) , %)

| Критичность реализации угрозы ( ,%) ,%)

| Уровень уязвимостей ( ) )

|

| 1. Кража носителей информации | 1. Отсутствие системы контролянесанкционированного доступа работников к АРМам | 0,25 | ||

| 2. Отсутствие системы видеонаблюдения на предприятии | 0,15 | |||

| 3. Несогласованность в системе охраны периметра предприятия | 0,04 | |||

Общий уровень угрозы ( ) )

| 0,388 | |||

| 2. Кража, модификация и уничтожение информации | 1.Отсутствие соглашения о неразглашении конфиденциальной информации работниками | 0,12 | ||

| 2.Нечеткое распределение ответственности между работниками | 0,2 | |||

Общий уровень угрозы ( ) )

| 0,296 | |||

| 3. Угроза внедрения по сети вредоносных программ | 1.Отсутствие или некорректная работа антивирусного ПО | 0,09 | ||

| 2.Отсутствие ограничения доступа пользователей к внешней сети | 0,12 | |||

Общий уровень угрозы ( ) )

| 0,199 | |||

Общий уровень угроз по ресурсу ( ) )

| 0,655 | |||

| Риск по ресурсу (R), руб. |

9. Создать в первой ячейке первого столбца Угроза таблицы Список с источником строк – значения первогостолбца Наименование угрозы безопасности.

10. Выбрать из созданного Списка угрозу безопасности информации- Кража носителей информации.

11. Скопировать ячейкупервого столбца Угроза во вторую и третью ячейки столбца.

12. Ввести в первую ячейку второго столбца Уязвимости название первой уязвимости - 1. Отсутствие системы контроля доступа несанкционированного доступа работников к АРМам.

13. Ввести во вторую ячейку второго столбца Уязвимости название второй уязвимости - 2. Отсутствие системы видеонаблюдения на предприятии.

14. Ввести в третьей ячейке второго столбца Уязвимости название третьей уязвимости - 3. Несогласованность в системе охраны периметра предприятия.

15. Установить формат ячеек – Выравнивание – Переносить по словам, Шрифт -Times New Roman 13.

16. Ввести в ячейках третьего столбца Вероятность реализации угрозы через уязвимость значение вероятностей реализации угрозы: через первую уязвимость ( , %) – 50%, через вторую уязвимость (

, %) – 50%, через вторую уязвимость ( , %) – 30%, через третью уязвимость (

, %) – 30%, через третью уязвимость ( , %) – 10%.

, %) – 10%.

17. Установить формат ячеек – Числовой формат – Число десятичных знаков 0, Шрифт -Times New Roman 13.

18. Ввести в ячейках четвертого столбца Критичность реализации угрозы значение критичности реализации угрозы: через первую уязвимость ( ,%) – 50%, через вторую уязвимость (

,%) – 50%, через вторую уязвимость ( ,%) – 50%, через третью уязвимость (

,%) – 50%, через третью уязвимость ( ,%) – 40%.

,%) – 40%.

19. Установить формат ячеек – Числовой формат – Число десятичных знаков 0, Шрифт -Times New Roman 13.

20. Ввести математическую формулу в первую ячейку пятого столбца Уровень уязвимостей для определения значения уровня первой угрозы по определённой первой уязвимости ( ):

):

, (1)

, (1)

где  - вероятность реализации угрозы через уязвимость, %;

- вероятность реализации угрозы через уязвимость, %;

- критичность реализации угрозы, %;

- критичность реализации угрозы, %;

- номер уязвимости.

- номер уязвимости.

21. Скопировать первую ячейку с формулой (1) во вторую и третью ячейки пятого столбца Уровень уязвимостей для определения значения уровня первой угрозы по определённым второй и третьей уязвимостям.

22. Установить формат ячеек – Числовой формат – Число десятичных знаков 2, Шрифт -Times New Roman 13.

23. Ввести в четвертой ячейке первого столбца Угроза текст - Общий уровень угрозы ( ).

).

24. Ввести математическую формулу в четвертой ячейкепятого столбца Уровень уязвимостей для определения значения общего уровня угрозы по определенным трем уязвимостям в совокупности:

, (2)

, (2)

где  - уровень угрозы по определённой уязвимости;

- уровень угрозы по определённой уязвимости;

- номер угрозы;

- номер угрозы;

- номер уязвимости.

- номер уязвимости.

25. Установить формат ячеек – Числовой формат – Число десятичных знаков 3, Шрифт -Times New Roman 13.

26. Установить внутренние и внешние границы ячеек в соответствии с таблицой 8.

27. Скопировать первую ячейкупервого столбца Угроза в шестую ячейку первого столбца.

28. Выбрать из Списка угрозу безопасности информации- Кража, модификация и уничтожение информации.

29. Скопировать шестую ячейкупервого столбца Угроза в седьмую ячейку первого столбца.

30. Определить общий уровень угрозы в соответствии с таблицой 8 и аналогично п.п. 11 - 25.

31. Скопировать первую ячейкупервого столбца Угроза в девятую ячейку первого столбца.

32. Выбрать из Списка угрозу безопасности информации- Угроза внедрения по сети вредоносных программ.

33. Скопировать девятую ячейкупервого столбца Угроза в десятую ячейку первого столбца.

34. Определить общий уровень угрозы в соответствии с таблицой 8 и аналогично п.п. 11 - 25.

35. Ввести в двенадцатой ячейке первого столбца Угроза текст- Общий уровень угроз по ресурсу ( ).

).

36. Ввести математическую формулу в двенадцатой ячейкепятого столбца Уровень уязвимостей для определения общего уровня угроз по ресурсу ( ):

):

, (3)

, (3)

где  - уровень угрозы по всем уязвимостям;

- уровень угрозы по всем уязвимостям;

- номер угрозы.

- номер угрозы.

37. Ввести в тринадцатой ячейке первого столбца Угроза текст - Риск по ресурсу (R), руб.

38. Ввести математическую формулу в тринадцатой ячейке пятого столбца Уровень уязвимостей для определения общего риска по ресурсу (R, руб.):

, (4)

, (4)

где  – общий уровень угрозы по ресурсу;

– общий уровень угрозы по ресурсу;

D – критичность ресурса, руб.

Критерий критичности АРМ сотрудника (D, руб.) включает:

- стоимость 2-х ПЭВМ - 48000 руб.;

- стоимость хранящейся информации, составляющей коммерческую тайну - 60000 руб.

Критерий критичности, исходя из субъективной оценки, составляет D = 108000 рублей.

39. Ввести в четырнадцатую ячейку первого столбца Угроза текст – 2. Объект защиты – Сервер локальной сети.

40. Создать таблицу из 5 столбцов с заголовками в соответствии с таблицой 9.

41. Определить риск по ресурсу Сервер локальной сети аналогично вышеизложенному.

Критерий критичности сервера локальной сети (D, руб.) включает:

- стоимость сервера – 35000 руб.;

- стоимость информации, хранящейся и обрабатываемой на сервере – 50000 руб.

Критерий критичности равен D = 85000 рублей.

Таблица 9 - Вероятные угрозы и уязвимости сервера локальной сети

| Угроза | Уязвимости | Вероятность реализации угрозы через уязвимость

( , %) , %)

| Критичность реализации угрозы

( ,%) ,%)

| Уровень уязвимостей

( ) )

|

| 1. Кража носителей информации | 1. Отсутствие системы контролянесанкционированного доступа работников | 0,56 | ||

| 2.Отсутствие системы видеонаблюдения | 0,24 | |||

Общий уровень угрозы ( ) )

| 0,666 | |||

| 2. Кража, модификация и уничтожение информации | 1. Отсутствие соглашения о неразглашении конфиденциальной информации работниками. | 0,09 | ||

| 2. Нечеткое распределение ответственности между работниками | 0,35 | |||

Общий уровень угрозы ( ) )

| 0,409 | |||

Общий уровень угроз по ресурсу ( ) )

| 0,802 | |||

| Риск по ресурсу (D), руб. |

42. Ввести в ячейку первого столбца Угроза текст – 3. Объект защиты – Конфиденциальная документация.

43. Создать таблицу из 5 столбцов с заголовками в соответствии с таблицой 10.

44. Определить риск по ресурсу Конфиденциальная документация аналогично вышеизложенному.

Критерий критичности конфиденциальной информации (D, руб.) включает:

- стоимость конфиденциальных документов, составляющих коммерческую тайну – 40000 руб.

Критерий критичности равен D = 40000 рублей.

45. Сохранить файл Риски по ресурсам на диске Н.

Таблица 10 - Возможные угрозы и уязвимости конфиденциальной документации

| Угроза | Уязвимости | Вероятность реализации угрозы через уязвимость

( , %) , %)

| Критичность реализации угрозы

( ,%) ,%)

| Уровень уязвимостей

( ) )

|

| 1.Доступ, модификация и уничтожение информации лицами, не допущенными к её обработке | 1. Неорганизованность контрольно-пропускного режима на предприятии | 0,56 | ||

| 2.Отсутствие системы видеонаблюдения | 0,24 | |||

Общий уровень угрозы ( ) )

| 0,666 | |||

| 3. Разглашение, модификация и уничтожение информации пользователями, допущенными к обработке | 1. Нечеткая организация конфиденциального документооборота | 0,35 | ||

| 2. Отсутствие соглашения о неразглашении конфиденциальной информации работниками. | 0,72 | |||

Общий уровень угрозы ( ) )

| 0,818 | |||

Общий уровень угроз по ресурсу ( ) )

| 0,939 | |||

| Риск по ресурсу (D), руб. |

Задание № 2: Создать диаграмму.

Цель: Научиться создавать и устанавливать параметры диаграмм.

1. Создать диаграмму значений рисков по 3 ресурсам - Автоматизированное рабочее место (АРМ) сотрудника, Сервер локальной сети, Конфиденциальная документация.

2. Создать заголовок диаграммы - Диаграмма рисков.

3. Установить параметры диаграммы.

4. Сохранить файл Риски по ресурсам в своей папке на диске Н.

Задание № 3: Установить защиту информации от несанкционированного доступа.

Цель: Научиться защищать данные от модификации и уничтожения.

1. Установить защиту листа или книги.

2. Сохранить файл Риски по ресурсам в своей папке на диске Н.

Содержание отчета по лабораторной работе.

В отчете к лабораторной работе должны быть представлены:

1) Титульный лист к отчету по лабораторной работе (приложение В).

2) Название, цель и задания лабораторной работы.

3) Созданные таблицы по трем ресурсам.

4) Диаграмма рисков.

|

|

|

|

|

Дата добавления: 2014-11-20; Просмотров: 579; Нарушение авторских прав?; Мы поможем в написании вашей работы!