КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

V Пути проникновения вирусов

|

|

|

|

IV Классификация программных угроз безопасности

III История вирусов

Полулегальный бизнес

Помимо студентов-вирусописателей и откровенно криминального бизнеса в Интернете существует также деятельность на грани закона — бизнес «полулегальный»:

- Принудительная реклама (Adware)

- Порнографический бизнес, платные веб-ресурсы

- Ложные анти-шпионские (Anti-Spyware) или антивирусные утилиты

История появления и эволюции компьютерных вирусов, сетевых червей, троянских программ представляет собой достаточно интересный для изучения предмет. Зародившись как явление весьма необычное, как компьютерный феномен, в 1980-х годах, примитивные вирусы постепенно превращались в сложные технологические разработки, осваивали новые ниши, проникали в компьютерные сети. Идея вируса, заражающего другие программы и компьютеры, за двадцать лет трансформировалась в криминальный бизнес. Будучи изначально творчеством вирусописателей-исследователей, компьютерные вирусы стали оружием в руках интернет-преступников.

История компьютерных вирусов делится на несколько этапов:

- Доисторический. Вирусы-легенды и документально подтверждённые инциденты на «мейнфреймах» 1970-80-х годов.

- «До-интернетовский». В основном ему присущи «классические вирусы» для MS-DOS.

- Интернет-этап. Многочисленные черви, эпидемии, приводящие к колоссальным убыткам.

- Современный, криминальный этап. Использование интернета в преступных целях.

Знаменательные даты из истории развития вирусов приведены в таблице:

| 1949г. | создание фон Нейманом основ теории вирусов. |

| 1961г. | разработка игры Darwin — прообраза компьютерных вирусов. |

| 1970г. | первое упоминание слова VIRUS по отношению к компьютерной программе (в фантастическом романе Грегори Бенфорда). |

| 1981г. | появление первых вирусов Elk Cloner и Virus. |

| 1998г. | эпидемия вируса Win95.CIH (Чернобыль), созданного тайваньским студентом Чень Инхао. |

| 2000г. | появление самого вредоносного вируса “I love you”, нанесшего ущерб более $2 млрд. |

| 2004г. | запуск первого “червя” для мобильных телефонов — Cabir. |

| 2006г. | создание первого вируса для RFID-меток, применяемых в магазинах и на складах |

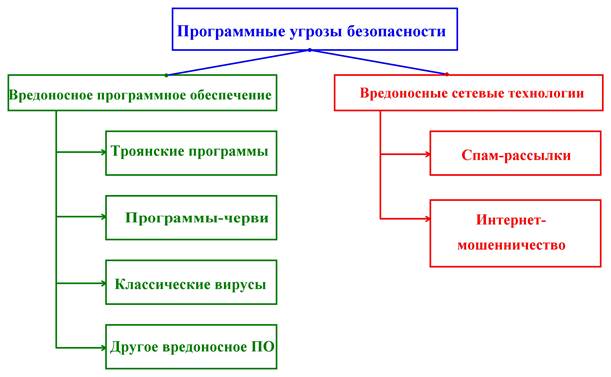

На данный момент не существует единой и общепринятой классификации программных угроз безопасности, что частично связано со спецификой рынка защитного программного обеспечения. Можно разделить программные угрозы безопасности на две условные группы (в соответствии с классификацией предложенной Касперским Е.В.): 1) вредоносное программное обеспечение, 2) вредоносные сетевые технологии (рис.1).

Вкратце рассмотрим состав каждой из групп.

Вредоносное программное обеспечение – общее наименование для всех программных продуктов, целью которых заведомо является нанесение того или иного ущерба конечному пользователю. Существуют 4 основные разновидности вредоносных программ:

1) Trojan (trojan horse, «троянский конь», «троянец» и т.д.). Этот род вредоносных программ был выделен после появления компьютерных вирусов, маскирующихся под полезное программное обеспечение (ПО) и таким образом заставляющих пользователя запустить их. В настоящее время определение этого термина является довольно расплывчатым – в категорию троянских программ попадают средства кражи, уничтожения, изменения информации, нарушения работы отдельных компьютеров и сетей, загрузки или установки нового вредоносного кода и т.п. Многие троянские программы направлены на извлечение финансовой выгоды из вредоносных действий. Троянская программа обычно является отдельным приложением, которое распространяется через взломанные веб-страницы, электронную почту, системы мгновенных сообщений и т.д. На данный момент этот род вредоносного ПО является наиболее многочисленным.

Рисунок 1 – Классификация программных угроз безопасности

2) Worm (червь). Вредоносные программы этого рода определяются через их способность к саморазмножению, т.е. к воспроизведению и распространению своих копий. В дополнение к традиционным способам распространения (электронная почта, системы мгновенных сообщений, сети обмена файлами) черви могут копировать себя на сетевые ресурсы, в папки с общим доступом, на съемные носители информации. Функционал программ-червей более узок, чем у троянских приложений, и обычно направлен на уничтожение информации, повреждение системного реестра, нарушение работы приложений.

3) Virus (классический вирус). Этот род вредоносного программного обеспечения возник исторически раньше всех остальных и положил начало использованию термина «вирус» по отношению ко всей совокупности вредоносных программ.

Вирус представляет собой самовоспроизводящуюся программу, которая способна внедрять свои копии в файлы, системные-области, вычислительные сети и т. д., и приводить к нарушению нормального функционирования компьютера. Копии вирусной программы также сохраняют способность дальнейшего распространения.

Вирусы принято классифицировать по следующим признакам (рис. 2):

- среде обитания,

- способу заражения среды обитания,

- способу активации,

- деструктивным возможностям,

- особенностям алгоритма

- типу операционной системы, в которой вирус может распространяться.

Рисунок 2 – Классификация вирусов

По среде обитания вирусы разделяют на

- файловые,

- загрузочные,

- сетевые,

- макровирусы.

Файловые вирусы внедряются в файлы, чаще всего выполняемые. Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор системного загрузчика жесткого диска. Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Макровирусы заражают файлы-документы и электронные таблицы нескольких популярных редакторов. Например, макровирус Concept - первый макровирус под Windows Word (1995г).

Способ заражения среды обитания зависит от самой среды. В частности, тело файлового вируса может при заражении размещаться в конце, начале, середине или хвостовой (свободной) части последнего кластера файла. Наиболее сложна имплантация вируса в середину файла, поскольку для этого должна быть известна структура заражаемого файла, чтобы можно было внедриться, к примеру в область стека. При внедрении загрузочного вируса (ввиду малых размеров среды обитания) используется размещение головы тела вместо загрузочного сектора диска или сектора системного загрузчика, а хвост вируса и следующий за ним загрузочный сектор размещаются в других кластерах или секторах.

По способу активации вирусы подразделяют на резидентные и нерезидентные. Резидентный вирус при заражении оставляет в оперативной памяти резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения — файлам, загрузочным секторам и т. п., и внедряется в них. Резидентные вирусы сохраняют свою активность вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы являются активными ограниченное время и активизируются в определенные моменты, например при запуске зараженных выполнимых программ или при обработке документов текстовым процессором.

По деструктивным возможностям вирусы разделяют на безвредные, неопасные, опасные и очень опасные. Безвредные вирусы проявляются только в том, что уменьшают объем памяти на диске в результате своего распространения. Неопасные вирусы, кроме отмеченного проявления, порождают графические, звуковые и другие эффекты. Опасные вирусы могут привести к нарушениям нормальной работы компьютера, например, к зависанию или к неправильной печати документа. Очень опасные вирусы могут привести к уничтожению программ и данных, стиранию информации в системных областях памяти. Например, вирус CIH стал первым компьютерным вирусом (1998г), стирающим содержимое flash-памяти BIOS компьютера, повреждающим компьютер так, что он больше не включается. В случае обычного настольного компьютера для восстановления работоспособности надо было обратиться в сервис-центр и перезаписать Flash BIOS. На многих ноутбуках микросхема Flash BIOS оказалась впаянной в материнскую плату (вместе с диском, видеокартой и прочим «железом»), и в результате стоимость ремонта превышала стоимость покупки нового ноутбука — разрушенные компьютеры просто выкидывались. Всего в мире в результате срабатывания «бомбы» пострадало несколько сотен тысяч компьютеров. CIH развеял миф о том, что компьютерные вирусы не могут навредить компьютерным комплектующим.

По особенностям алгоритмов различают следующие вирусы:

- спутники,

- черви или репликаторы,

- паразитические,

- студенческие,

- невидимки или стелс-вирусы,

- призраки или мутанты.

Вирусы-спутники файлы не изменяют, а для выполнимых программ (ЕХЕ) создают одноименные программы типа СОМ, которые при выполнении исходной программы запускаются первыми, а затем передают управление исходной выполнимой программе. Вирусы-черви распространяются в компьютерных сетях, вычисляют адреса сетевых компьютеров и создают там свои копии. Паразитические вирусы при распространении меняют содержимое дисковых секторов и файлов и, как следствие, легко обнаруживаются. Студенческие вирусы представляют собой простейшие вирусы — легко обнаруживаемые вирусы. Стелс-вирусы (название происходит от STEALTH—название проекта создания самолетов-невидимок) перехватывают обращение операционной системы к пораженным файлам и секторам дисков и подставляют незараженные участки диска, затрудняя тем самым их обнаружение. Вирусы-призраки представляют собой трудно обнаруживаемые вирусы, которые имеют зашифрованное с помощью алгоритмов шифровки-расшифровки тело вируса, благодаря чему две копии одного вируса не имеют одинаковых участков кода (сигнатур).

В данной лекции не рассматриваются структура вирусов и способы их написания, так как существуют конструкторы вирусов, множество публикаций на эту тему, и как показала история выход в свет подробной литературы по устройству вирусов и созданию антивирусных программ породил всплеск появления вирусов.

4) Other malware (другие вредоносные программы). Производители антивирусов обычно оставляют подобный класс для программ, не подходящих под определение трех описанных выше разновидностей, либо для программных продуктов, не наносящих непосредственного вреда, но служащих для разработки вредоносного ПО.

5) Вне пределов описанных выше классов существует слабоопределенная группа потенциально опасного программного обеспечения – нежелательное программное обеспечение. Обычно в подобные группы принято относить: Adware (рекламные программы); Spyware (шпионские программы); Riskware (программы группы риска).

Вредоносными сетевыми технологиями называются - формы злонамеренной деятельности в сети Интернет, а именно следующие:

1) Спам (spam). Принято определять спам как массовые рассылки сообщений, которые адресаты не изъявляли желания получать; подобные рассылки имеют преимущественно рекламный или вредоносный характер. В настоящее время спам рассылается через многие популярные коммуникационные средства Интернета – электронную почту, системы мгновенных сообщений, форумы и т.д.

2) Интернет-мошенничество. Вредоносная деятельность такого рода может принимать различные формы – конструирование финансовых пирамид, продажа фальшивых антивирусных программных продуктов, фишинг(phishing) и др.

Суммируем способы распространения, которые использует вредоносное программное обеспечение всех классов и разновидностей:

1) Электронная почта, системы мгновенных сообщений, системы обмена файлами.

2) Вредоносные или взломанные веб-сайты.

3) Носители информации (дискеты, диски, Flash-накопители).

4) Инфицированные исполняемые файлы, авторские сборки программных продуктов, пересобранные дистрибутивы (т.е. установочные пакеты программ, измененные третьими лицами).

5) Эксплуатация уязвимостей программного обеспечения или потенциально уязвимого функционала операционной системы.

|

|

|

|

|

Дата добавления: 2014-11-20; Просмотров: 3043; Нарушение авторских прав?; Мы поможем в написании вашей работы!